Akamai API Security 協助檢視規範需求

為了因應日益複雜的威脅情勢,各大組織與政府機構紛紛制定出一系列資訊安全與隱私相關的規範與法規。這些規範不僅提供 API 安全控管的參考依據,更是許多行業進行資安稽核與合規驗證的依據。

與 API 相關的規範

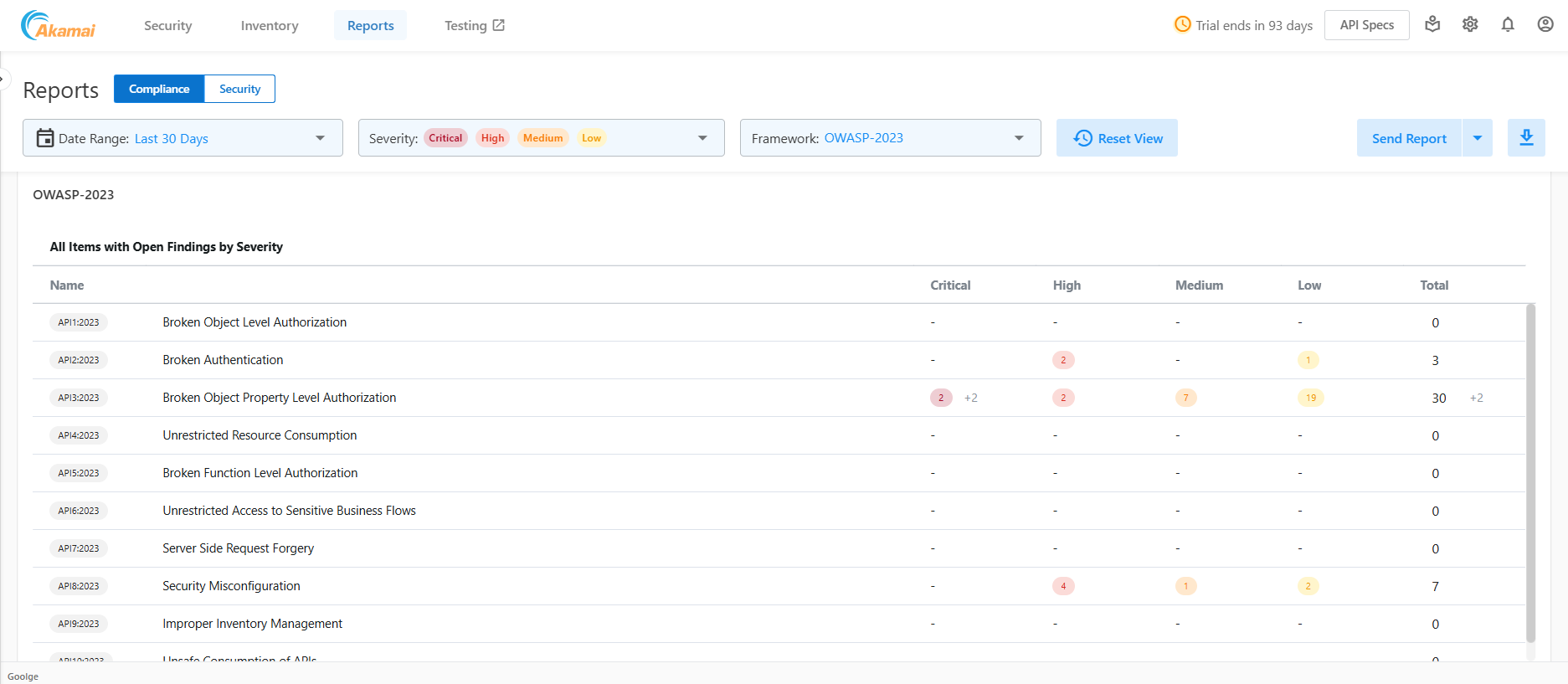

OWASP API Security Top 10

OWASP API Security Top 10 2023

• API1: 2023 - Broken Object Level Authorization (不安全的物件授權 )

⇨ 使用者利用操作 API 端點存取他們不被允許存取的物件 (例如透過修改 URL 中的 ID 或參數 )。

• API2: 2023 - Broken Authentication (無效認證 )

⇨ 透過身分驗證機制的缺陷,導致攻擊者可以繞過認證機制或偽造合法使用者的身份。

• API3: 2023 - Broken Object Property Level Authorization (不安全的物件屬性授權 )

⇨ 使用者可以透過 API 存取或修改他們不應被允許存取的物件屬性。

⇨ 因 API3:2019 和 API6:2019 漏洞成因都為物件屬性層級的授權驗證缺失或不當,故結合成同一種風險種類。

• API4: 2023 - Unrestricted Resource Consumption (無限制的資源消耗 )

⇨ 未限制 API 消耗地的資源,導致攻擊者可以透過大量請求或複雜查詢,使服務過載而拒絕服務 (DoS)。

• API5: 2023 - Broken Function Level Authorization (不安全的功能授權 )

⇨ 使用者被允許存取他們不應被允許使用的功能或端點時,例如:普通使用者卻能呼叫管理員專用的 API 功能。

•API6: 2023 - Unrestricted Access to Sensitive Business Flows (無限制的敏感業務流程存取 )

⇨ 未管理涉及敏感的服務,如果過度存取可能造成企業損失。

• API7: 2023 - Server Side Request Forgery (伺服器端請求偽造,SSRF)

⇨ 當 API 在未驗證使用者提供的 URL 的情況下取得遠端資源時, 攻擊者會利用此 URL 強迫應用程式向目標發送請求。

• API8: 2023 - Security Misconfiguration (安全配置錯誤 )

⇨ 運作 API 服務的伺服器、網路裝置、資料庫等設備配置不當 (例如:啟用不必要的功能、未修補的組件 )。

• API9: 2023 - Improper Inventory Management (不當的盤點管理 )

⇨ API 的版本、文件和部署缺乏全面性管理,導致有未受保護的 API 仍暴露在外。

• API10: 2023 - Unsafe Consumption of APIs (不安全使用 API)

⇨ 開發人員對於第三方 API 未採取嚴謹的安全標準。

OWASP API Security Top 10 2019

• API1: 2019 - Broken Object Level Authorization

• API2: 2019 - Broken User Authentication

• API3: 2019 - Excessive Data Exposure

• API4: 2019 - Lack of Resources & Rate Limiting

• API5: 2019 - Broken Function Level Authorization

• API6: 2019 - Mass Assignment

• API7: 2019 - Security Misconfiguration

• API8: 2019 - Injection

• API9: 2019 - Improper Assets Management

• API10: 2019 - Insufficient Logging & Monitoring

NIST SP 800-171

針對 API 服務必須確保傳輸加密、限制未授權的資料存取與修補安全漏洞。

PCI DSS v4.0

由支付卡產業安全標準協會針對信用卡的電子化交易行為制定的全球標準。

GDPR 與 HIPAA 的法規遵循

• GDPR ( 歐盟通用資料保護規則 ):

強調個人資料的透明與可控制性,強制要求資料最小化、存取控制、當資料外洩時需主動通知等。

• HIPAA ( 健康保險可攜與責任法案 ):

針對處理健康資料的 API ( 如:醫療平台 ),規定在透過 API 存取電子化受保護健康資訊 (ePHI) 時,必須採用傳輸加密、基於角色的存取控制,並需保護稽核日誌的完整性與可用性等安全措施。

透過 API Security 共同應對合規議題

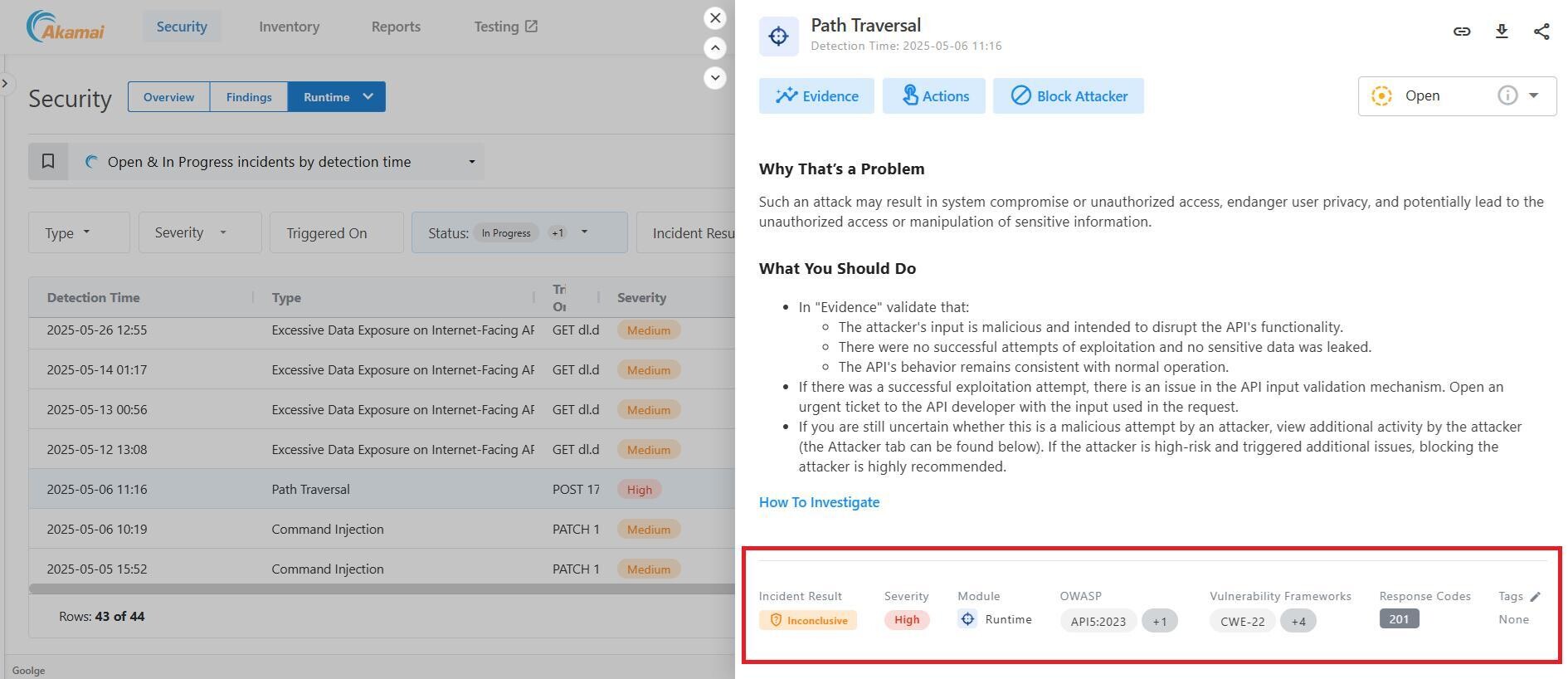

Akamai API Security 協助您在 API 服務各階段的生命週期應對規範議題:

• 全面性盤點 API 服務:持續收集並分類所有的 API ( 包括影子 API 和殭屍 API ),並符合 PCI DSS 等法規的文件管理要求。

• 評估風險與態勢:將偵測結果對應到主要的合規框架 ( 例如:NIST SP 800-171 ),以識別錯誤配置或潛在漏洞,協助提前防範法規違規的風險。

• 偵測威脅行為:能夠偵測異常的使用行為、業務邏輯濫用與資料暴露等問題,這些通常是傳統資安工具無法察覺的,對實現如 DORA ( 歐盟數位營運韌性法案 ) 所要求的業務連續性與風險控管目標具關鍵作用。

• 集中式視覺化合規儀表板:提供集中式介面檢視所有 API 的合規與不合規狀態,並可追蹤趨勢與變化,有助於簡化稽核前的準備作業。

• 整合資安生態系統:可無縫整合至現有的 SIEM( 安全資訊事件管理系統 ) 工具,協助自動產出合規證據並簡化事件通報與處理流程。