API 安全成為企業關注焦點: 4 大投資原因解析

數位轉型開啟了一個新時代,需要新裝置、應用程式與線上服務來拓展客群。API 提供了軟體和服務之間的底層連接,能夠簡化工作流程與開發新商機, 進而推動新的金流。不過隨之而來的, API 也成為了下一個攻擊目標。雖然 API 擴展了駭客的攻擊面,但是 CISO 與資安團隊也開始意識到 API 帶來了新的安全挑戰,基於以下 4 個原因:

原因1. 數據洩露失控

系統資料洩漏

傳統的 DLP 防護透過監控電腦是否連接非 官方的行動周邊裝置、掃描Email的內文、 附檔與盤點各個系統、資料庫以及伺服器中有無機敏資料,防止人為資料洩漏。API Security 是為了防止系統資料洩漏,公司中前端與後端大多是透過 API 進行資料傳遞,而傳統的網路設備無法偵測出異常的使用者行為導致的非授權資料洩漏。

傳統的網路設備

保護 API 的基礎必須是與時俱進的模型。 傳統的網路和 Web 保護工具單靠特徵碼無法防範所有面臨 API 的安全威脅,包括 OWASP API Security Top 10 中描述的許多威脅。缺乏足夠的檢測能力和回應措施,安全團隊將難以識別和補救API攻擊。

WAF 與 API Security 是一個很好的組合。 API Security 透過 ML/AI 為每個 API 建立專屬的學習模型,並偵測出使用者是否濫用 API,可以無需額外透過手動的方式去設定與調教 WAF 上的 API 行為模型。除此之外,當駭客透過工具讓 WAF 解析錯亂時,API Security 可以即時偵測出注入式攻擊,並通知 WAF 去阻擋可疑 IP。

爆炸性的 API 流量

大量且即時的 API 開發需求,導致開發人員在缺乏時間、標準化、自動化測試的種種因素下使 API 缺乏安全性與可見性,影子 API 與過時 API 佔部署的很大比例。 API 已經牢固地確立了數位轉型的基礎, 平均企業管理著超過 15,000 個 API,根據 Akamai 的數據,API 流量現在佔據了目前 互聯網流量的 80% 以上。

原因2. 監管機構正在加強數據合規性

隨著數據洩露呈穩定增長趨勢,監管機構越來越專注於強制執行違規行為,以保護個人和組織的隱私。公司必須小心地處理,以確保數據不被誤用或洩漏。例如 : 金管會提出了三項方針來保護 API:

• 應建立 API 盤點機制,對網際網路有開啟服務之 API 應建立認證機制,即針對 API 設計與安全建置妥適防禦機制。

• 相關傳輸內容涉及機敏資料者,應建立端點加密機制。

• API 上線前、系統架構異動或既有功能異動時需依照 OWASP 公布之 Top 10 API Security Risk 項目辦理並通過檢測,且由資安專責單位確認完成改善。

原因3. 即時監控 API 流量

根據世界經濟論壇 (WEF) 發布的 2022 年 全球風險報告,95% 的網絡安全問題可以追溯到人為錯誤。API 的生命週期無法只靠手動的方式去維護。除了 API 盤點之外,現代異常檢測由人工智能 (AI) 和 機器學習 (ML) 提供支持。當與其他安全產品,如安全編排和補救 (SOAR) 平台和安全信息和事件管理 (SIEM) 系統相結合時,它們為全面事件告警提供了缺失的鏈接。CISO 還可以根據需要利用 IT 服務管理 (ITSM) 和擴展檢測和回應措施 (XDR) 工具。

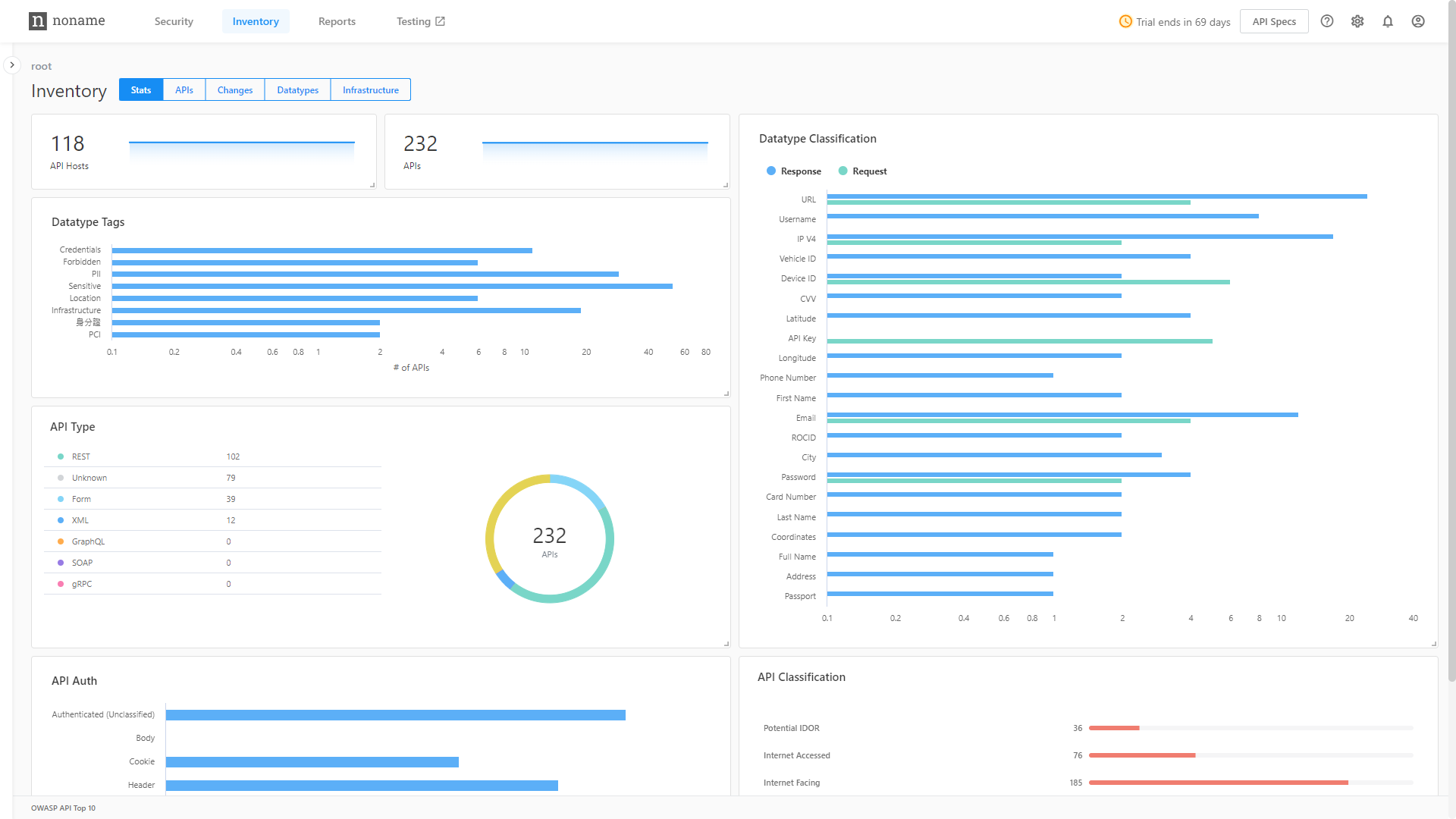

API 資產盤點介面示意圖

原因4. 自動化測試在API 生命週期是必需的

在 API 生命週期的測試階段導入 API 的灰箱測試,確保 API 的商業邏輯沒有漏洞。 2022 年 API 安全趨勢報告中對網絡安全專業人員進行的調查中,實際上只有 11% 的 人表示他們在發佈 API 前進行 API 測試, 僅有 28% 的人表示他們每天至少測試一次 API 的安全漏洞。只有 39% 的人報告說, 他們每週測試不超過一次。隨著開發人員生產代碼的速度,漏洞越來越容易產生。

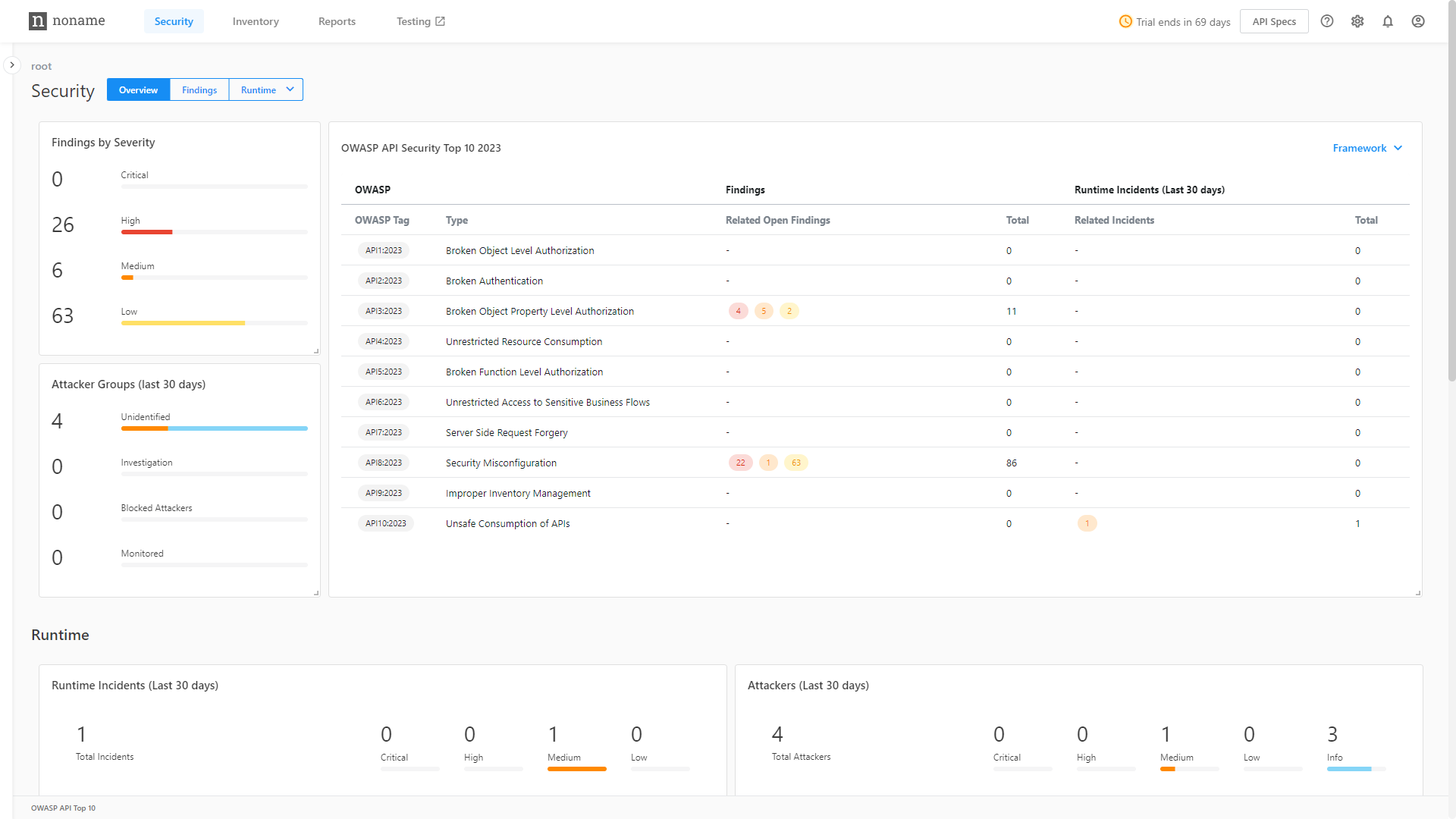

企業的 OWASP Top 10 API Security Risk 證據蒐集示意圖

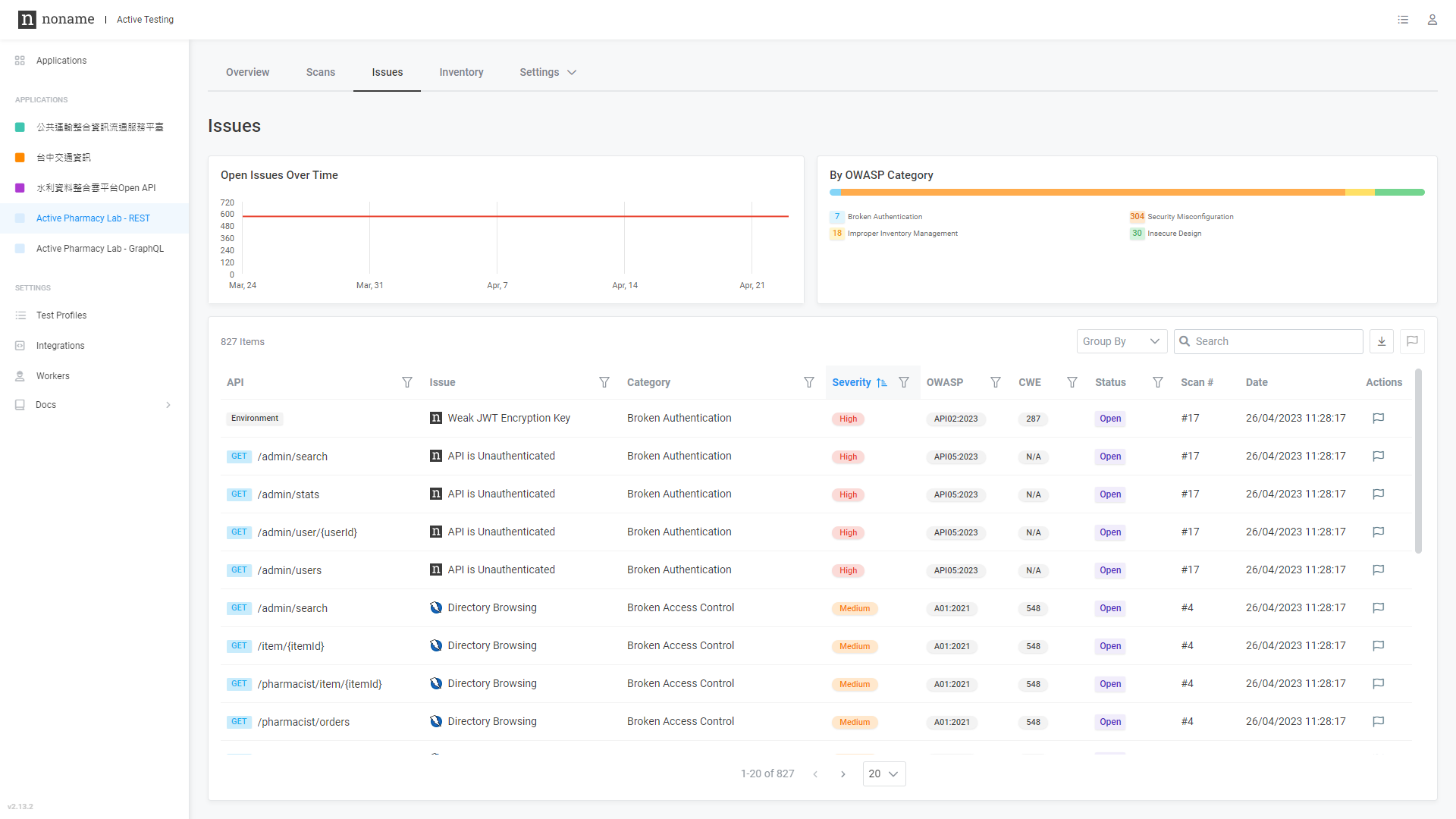

基於 OWASP Top 10 API Security Risk 的自動化腳本測試示意圖

Noname Security - 完整且主動的API 安全平台

Noname Security 是唯一一家對 API 安全採取全面且主動做法的公司。Noname 與 20% 的財星全球 500 大企業合作,涵蓋整個 API 安全範圍的三大支柱——狀態管理、Runtime 安全與 API SDLC 安全。