如何落實MIS電腦稽核(下 )

延續上期介紹企業如何藉助叡揚資訊所代理之工具落實電腦稽核。

目前,已不只是金融單位,其它如電信、製造、零售服務業者及政府單位都被要求遵循相關法規。在目前「要做的事變多,但人手卻沒增加」之常態下,MIS維運及電腦稽核同仁如何藉助工具以期能在事半功倍下兼顧MIS運作正常及法規遵循就相形重要。

資料庫稽核

諸如Forrester,Gartner等IT專業顧問公司都指出下述審核條件是決定能否做好資料庫稽核的重要關鍵,這正是叡揚代理Imperva SecureSphere產品系列:WAP(Web Application Firewall),DMG(Database Monitor Gateway),DSG(Database Security Gateway)的主要訴求。

- 對現行作業的衝擊要愈小愈好

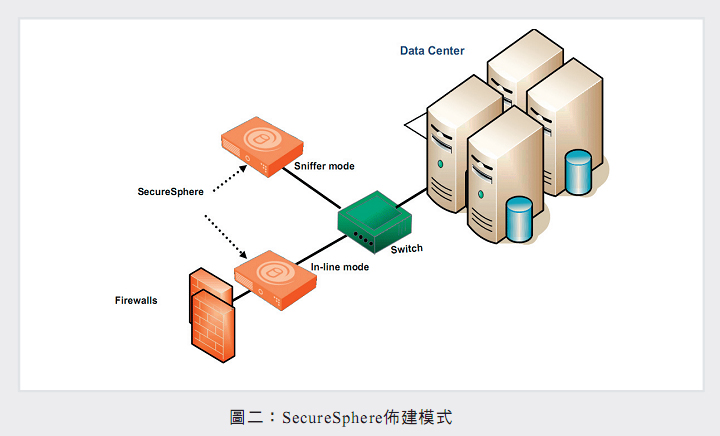

因為一旦啟動DB內建稽核機制(audit/trace),它對DB效能至少有大約30%影響,一般而言,很少單位為了稽核而啟動此機制;但稽核者又該如何在不啟動它之下進行稽核工作呢?SecureSphere可以sniffer mode佈建,經由側錄AP和DB server之間的網路封包(圖二)來稽核資料庫之使用行為,對現行Web、AP 及DB server都不需做任何改變(除了相關network switch sniffer 設定之外),當然也不需要啟動上述DB audit/trace機制。 - Auditor & DBA 必須能獨立運作

若利用DB內建audit/trace機制,通常稽核單位都需要請DBA事先進行DB相關設定,但這在實務上會有先天機制上之困難與矛盾。因為DBA為了工作需要,通常擁有對此DB最大之權限,為了防止公司重要資料經由公司內部員工有意無意洩漏,DBA很可能也是被稽核之對象。在實務上,這個矛盾會是個問題。

SecureSphere的「動態建模」(dynamic profiling)技術可以透過分析收集到之網路封包來「瞭解」DB使用者使用行為並以此作為基準,爾後,任何偏離此基準的DB使用行為就可能值得「注意」,也是值得列為被稽核的目標。由於動態建模的協助,稽核者再也不需要請DBA事先作DB相關設定而可獨立於DBA運作,也可避免上述DBA也是被稽核對象之窘境。

SecureSphere會根據法規(例如ISO27001)逐一檢驗DB相關設定是否有不符合規定之處;同時,稽核者可透過內建之報表模板(template)來自動、定期產生稽核報表;若需要,它也提供客製化報表之彈性。這大大減少過往稽核者為了報表格式及內容而必須和DBA重覆溝通、討論。 - 能自動學習DB使用者行為 以簡化稽核標的物之設定

「動態建模」除了可讓稽核者能獨立於DBA運作,也大大簡化稽核標的物之設定工作。藉助上述SecureSphere「動態建模」的貼心設計,稽核標的物相關之設定都已被「學」進來,稽核者不需要再做額外設定。試想,若沒有此功能,假設有兩類法規要遵循,有10個DB,而每個DB上又分別有3支AP,每支AP有10個使用者、各有10個table/field等標的物要稽核,這些參數相乘後要設定的標的物將遠遠超出完全由人工能處理之範圍。 - 除了事後追查 當有重大資安違反事件發生 要能即時告警並能即時阻絕

當使用者DB行為偏離上述經由動態建模所建立的「基準」時,系統會自動發出告警,稽核者可進一步判斷這是否屬於異常行為,若要阻絕異常行為發生,可採用所謂in-line模式來佈建SecureSphere(圖二)。

- 能同時兼顧稽核及防範DB攻擊

除了稽核/防範DB使用行為之外,對於假借SQL Injection、cross site scripting等合法掩護非法的各式攻擊也必須加以防範、阻絕;SecureSphere的DMG/DSG此兩個產品都會自動偵測收集到的網路封包中是否含有這類DB攻擊之特徵(signature)並加以阻絕、防範。 - 在n-tier架構下,能追查到真正AP使用者原凶

在Web-AP-DB server 3層式架構下,Web/AP server 通常都會以少數DB帳號來代替前端許多AP/Web使用者來存取資料庫;因為是少數代表多數,若只能記載那一個DB帳號在存取資料庫,系統管理員都需要再比對AP及Web server的日誌檔(log file)才能找出誰是真正的使用者,影響查找問題之速度。SecureSphere因為同時監控Web、AP及DB server,它能自動收集Web-AP-DB server之間相關日誌並經由關聯式分析及時找出真正的使用者(即「元凶」)。 - 稽核收集到的資料, 不能成為另一資安漏洞

稽核收集到的資料,必須妥善保存,以免被竄改而喪失稽核資料及相關報告的「公正」及「不可否認」性;另外,如果這些資料諸如密碼、薪水、身份證字號、存款餘額等機密資料,也必須經過遮蔽以防止這些資料成為新的資安漏洞。

SecureSphere這台硬體本身是處在網路七層架構之第二層,它不需要IP地址,也就是無法從IP網路進入存取資料,這是防止資料被竄改的第一道防線;再者,由於它所收集到的DB相關封包是以特殊專屬格式儲存,除了SecureSphere開發原廠Imperva之外,外人是無法解讀、竄改這些資料。另外,當收集到之資料(所謂raw data)超過內建硬碟之容量時,這些資料會先加密並簽章才存到外接磁碟櫃以防資料被竄改。SecureSphere會不定時將收集到的資料傳到管理平台並存進其內建之資料庫以便分析、稽核及產生報表;上述密碼、薪資等機密資料也都會先經過遮蔽處理後再存到資料庫;依這些資料庫所產生之稽核報表可由軟體定時自動產生成read-only PDF檔案格式,完全不需人為介入以阻絕報表被竄改之可能性。上述這些機制構築成一道又一道防線來確保稽核資料及報表之「公正」及「不可否認」性。 - 如何持續跟上法規變更及更新攻擊特徵

有鑑於法規會由於外在環境而增修,上述合法掩護非法之DB攻擊特徵(signature)更是與日俱新,Imperva 技術長帶領一群這個領域之專家,成立一個獨立於公司運作之ADC(Application Defense Center)。它負責收集、研究與分析相關法規沿革及DB攻擊特徵並定期提供新update給用戶;這個貼心之機制可確保SecureSphere使用者能貼近最新法規及DB攻擊特徵之脈動。除此之外,ADC也提供DB健檢(DB assessment)工具,客戶可定期對企業內之DB做健檢以確保patch、update及攻擊特徵碼都是最新版,進一步落實電腦稽核及資料庫保護。

幾年前安隆、WorldCom這兩家公司發生之事件彰顯「公司治理」的重要性,為了讓公司治理更透明以對廣大投資大眾/股東負責,例如美國沙賓法案等相關法規即相繼出籠。目前,已不只是金融單位,其它如電信、製造、零售服務業者及政府單位都被要求遵循相關法規。也就是對MIS維運從業人員,除了確保MIS維運正常之外,法規遵循也成為日常重要工作一環。在目前「要做的事變多,但人手卻沒增加」之常態下,MIS維運及電腦稽核同仁如何藉助工具以期能在事半功倍下兼顧MIS運作正常及法規遵循就相形重要。希望本文所提供的淺見能協助相關工具之評估。