API 安全管理策略

本文將介紹常見的 API 認證機制與安全管理策略,以實現安全的 API 防護。

常見的認證機制

1. API Key

是供 API 用戶端產生的一 串唯一的 字符,用於識別和授權 API 客戶端。 Client 端可在特定的 Header 欄位,帶入 API Key 進行 API 呼叫。

2. HTTP Basic

是供 API 用戶端產生一組帳號與密碼, 以識別和授權 API 客戶端。 Client 端可在 Header 的 Authorization 欄位,帶入 Basic < 帳號與密碼的 base64 編碼 > 進行 API 呼叫。

3. OAuth 2.0 Client Credential

是供 API 用戶端產生一組 Client ID 與 Client Secret,以識別與授權 API 客戶端。Client 端透過 Client ID 與 ClientSecret 與 OAuth Server 驗證,驗證成功後即可取得有效期的 Access Token,後續可在 Header 的 Authorization 欄位, 帶入Bearer 進行 API 呼叫,Access Token 效期過了,就需要再重新取得。

4. mTLS (Mutual TLS)

Client 端與 Server 端,互相驗證彼此憑證以驗證身份,用於建立雙向的加密和身份驗證通道,有效地防止了中間人攻擊 (MITM)。

5. JWT 驗證 (Json Web Token)

是一種基於 Token 的身份驗證機制,主要用於在無狀態環境中進行安全的數據傳輸和認證。JWT 通常包含用戶的個人資訊和其他聲明,這些資料被簽名(或加密)以確保其完整性和來源的真實性。 JWT 由三部分組成:

• Header:通常由兩部分組成,Token 的類型(JWT)和所使用的簽章演算法,例如 HMAC SHA256 或 RSA。

• Payload:包含用戶個人資訊和其他聲明。

• Signature:用服務器的私鑰對 Header 和 Payload 進行簽名,確保數據的完整性和來源的真實性。

常見的管理策略

1. IP 黑白名單

用於限制 API 呼叫的來源 IP,若 IP 沒有在白名單或是存在於黑名單中,便會被阻擋,不可繼續進行 API 呼叫。

2. 流量管控

限制一段時間內,Client 端可呼叫 API 的次數或流量使用量,這樣做可以防止後端 Server 被過多的訊息淹沒,也可避免後端 Server 流量過大而導致負載過高。

3. 隱碼威脅防護

威脅內容過濾器可以運行一系列正規表達式,以識別請求消息中的不同攻擊特徵,從而檢查它們是否包含威脅內容。 每個表達式都能識別特定的攻擊特徵, 這些特徵可以針對請求的不同部分運行,包括請求主體、HTTP 標頭和請求查詢字符串。

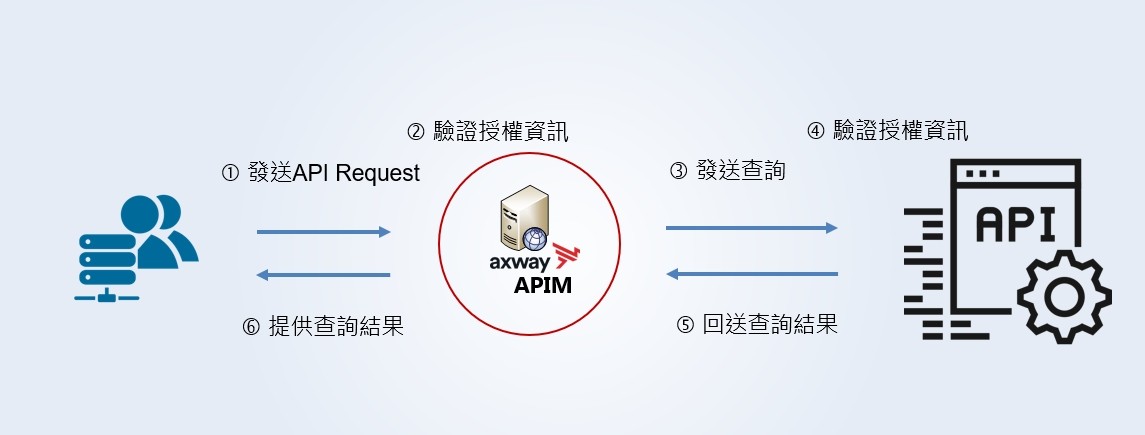

掌握 API 認證機制與管理策略, 只是保護 API 安全的第一步,API 管理工具-Axway API 管理平台 (API Management) 能夠幫助企業的 API 服務快速納管與進行 API 串接,並有效實踐以上所介紹的API認證機制與管理策略。

通過 Axway API 管理平台的強大功能, 企業可將納管至平台的 API 直接套用 API 認證機制與管理策略,不僅可以節省開發的時間,還能夠確保所有 API 皆遵循統一的認證機制標準,從而幫助企業制定與落實全面的 API 安全管理策略,達到最佳 API 安全防護效果。