資安通報: Apache Commons Text 1.5~1.9版 發布新的高風險RCE類型弱點(CVE-2022-42889)

針對「Apache Commons Text CVE-2022-42889 」編號風險,叡揚資訊資安事業處將提供您開發時之防禦手法,以及Mend(WhiteSource) 與 Checkmarx之軟體風險說明。

本次受 CVE 影響的軟體是 Apache Commons Text,這是一個由 Apache 提供的開源軟體,此套件是一個針對字串的相關運用的演算法(例如:字串替換、查找、匹配等等演算法)。目前所發現的漏洞 CVE-2022-42889 存在於 1.5 至 1.9 版本中,當不受信任的資料被處理或是在使用 Variable Interpolation 功能時,可能導致攻擊者能進行任意代碼執行(RCE, Remote Code Execution)。

處理方式

詳細內容請參考: Interpolation Defaults by darkma773r · Pull Request #341 · apache/commons-text · GitHub

2. 因此如果無法進行升級,可以使用上述的配置來初始化 StringSubstitutor。但如果應用程式需要使用此部分功能,則建議針對所有的使用者輸入進行白名單驗證,確保在使用 Variable Interpolation 之前進行消毒。

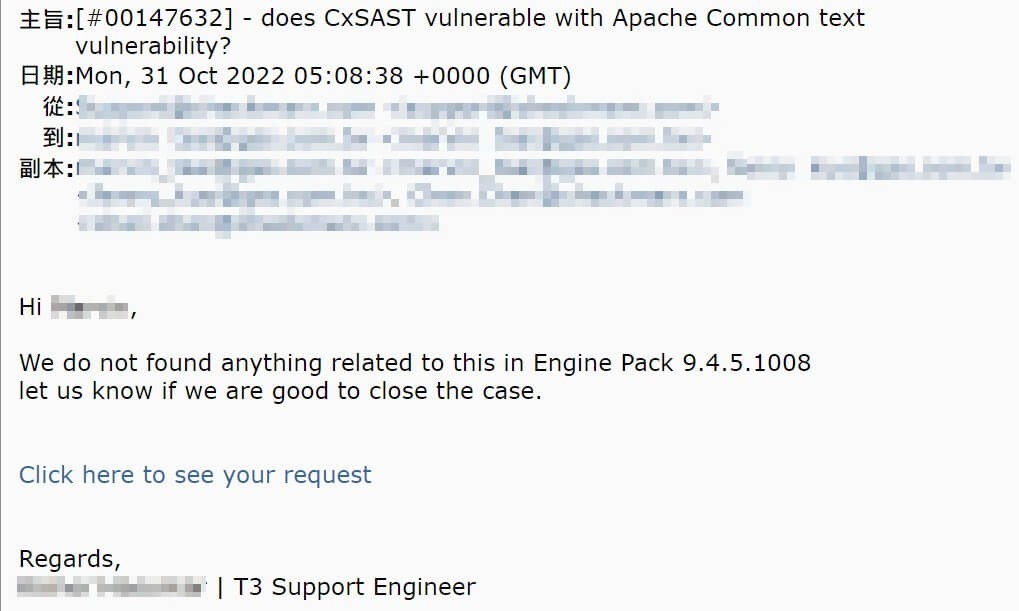

此漏洞對於 Checkmarx 的影響

Checkmarx 應用程式以及相關的 Checkmarx plugin 中均未使用到 Apache Commons Text ,您可以安心使用。

以下為原廠回應:

但因為 Apache Commons Text 中包含針對字串進行編碼的函式庫( StringEscapeUtils (Apache Commons Text 1.10.0 API) ),如果有使用此函示庫來進行 XSS 的修補,請務必確認使用的版本,避免此 CVE 漏洞對系統可能造成的危害。

此漏洞對於 Mend 的影響

Mend 同樣並未使用到 Apache Commons Text。使用 Mend 能夠協助企業盤點並確保所有開發的應用程式中,是否有使用到 Apache Commons Text 以及使用的版本;並在使用的套件有漏洞時,第一時間寄送告警讓各部門能夠有充裕的時間確定問題並處理方式。