資安通報:polyfill[.]io供應鏈攻擊

親愛的客戶,您好:

近期最駭人聽聞的資安新聞,莫過於 polyfill[.]io 供應鏈攻擊,影響超過十萬個網站,引發廣泛關注。據悉,他們可能再次使用新網域 polyfill[.]com 提供類似服務,並可能再次發動類似攻擊。Polyfill[.]io 是一個自動提供前端 polyfill 服務的平台,使用方法非常簡便,只需選擇需要的功能並引用 JavaScript 檔案即可。更準確地說,這是一個名為 polyfill-service 的開源專案,提供 CDN 服務,引用其程式碼即可達成需求。

若您的網站有引用 cdn[.]polyfill[.]io 的程式碼,請立即移除,否則使用者可能會被重定向到其他網站。我們建議您從程式碼層面進行全面檢查,特別是那些已封裝或壓縮的內容。若使用反編譯工具還原程式碼,可能會與原始碼不同。我們已經發現該攻擊會自動引導至其他網站,且可能還涉及竊取 cookie 或 localStorage 資料。

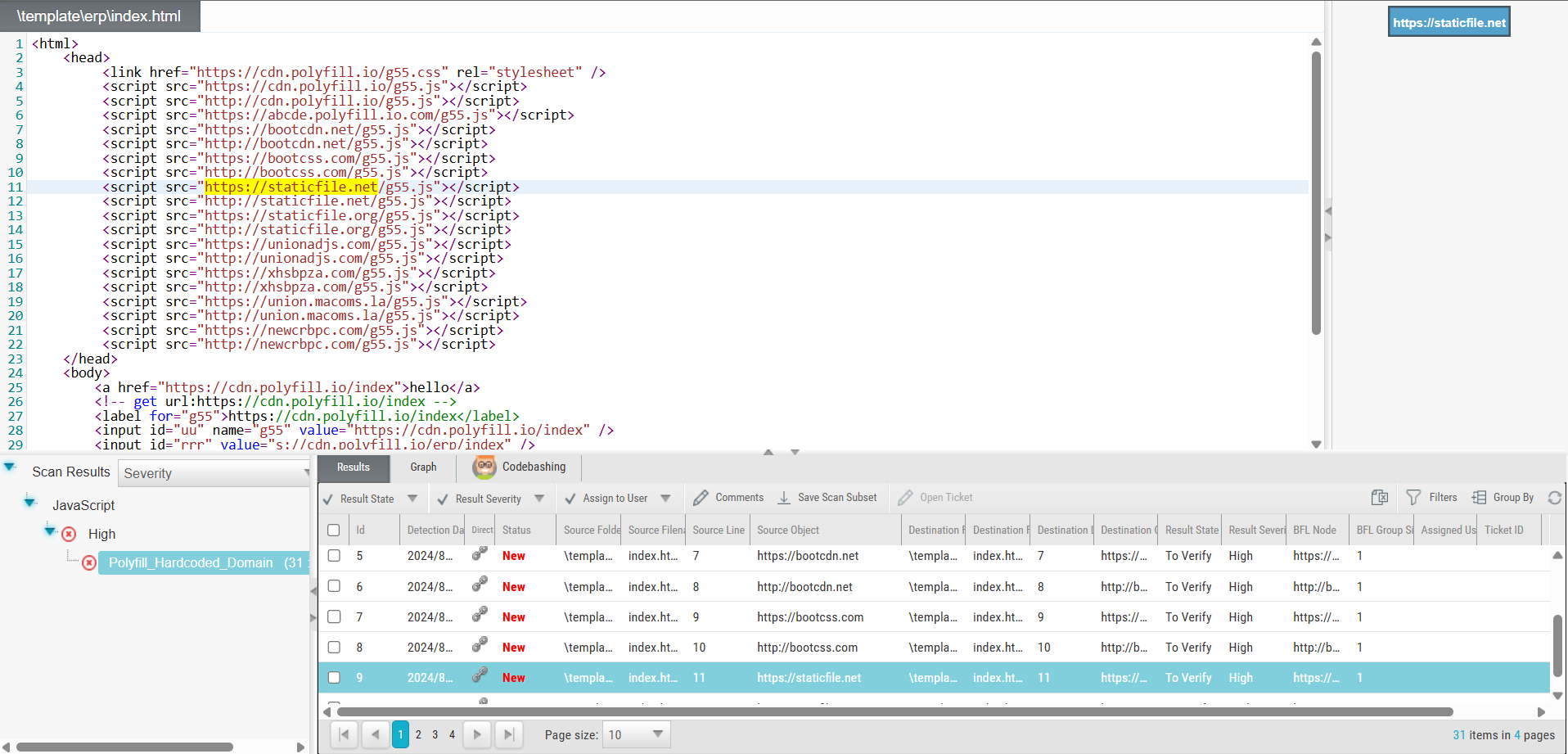

一直專注於資訊安全領域的叡揚資安團隊認為,必須從程式碼層面進行把關。若您使用 Checkmarx 源碼檢測工具,叡揚資訊團隊與 Checkmarx 合作,提供 Polyfill 的檢測規則,讓您在執行源碼檢測時找出可疑程式碼(如圖一)。

圖一

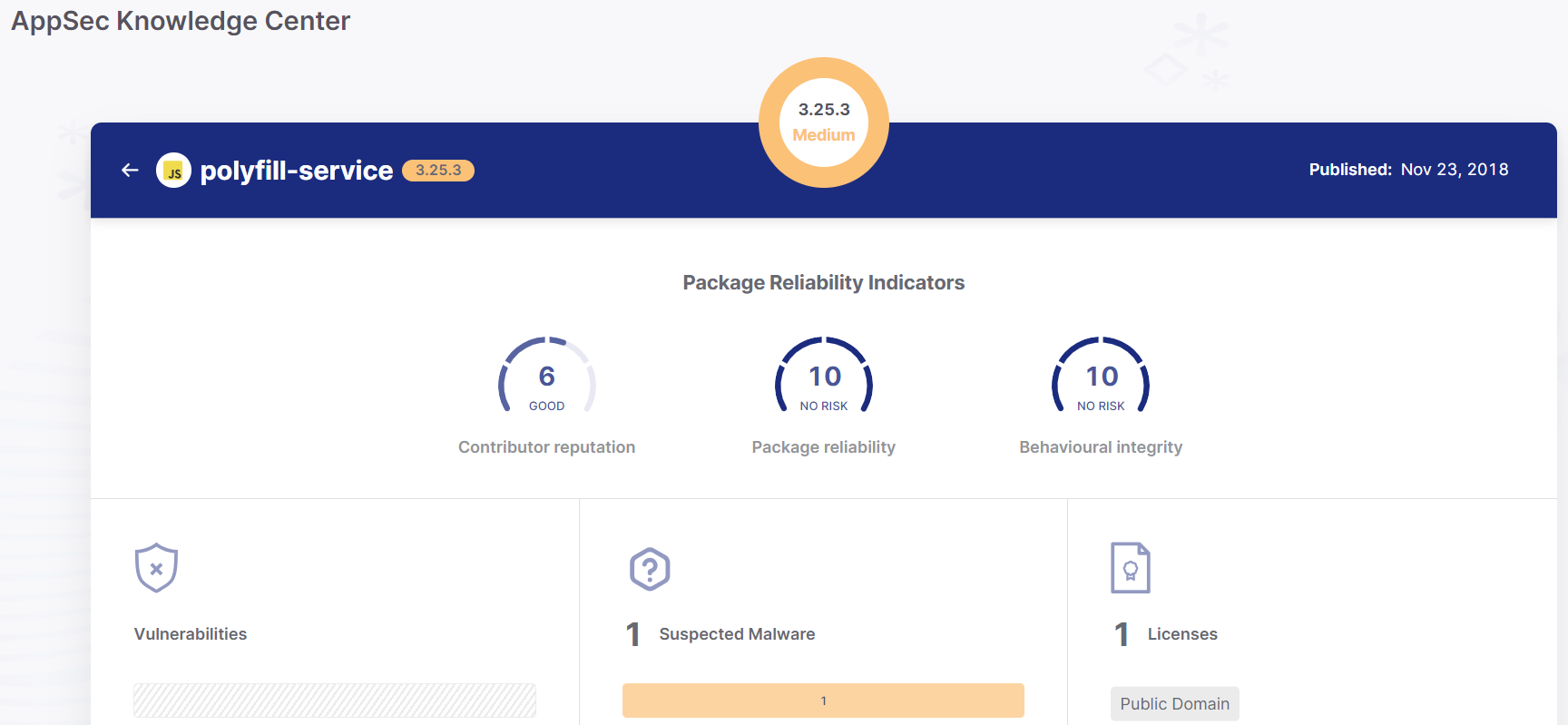

若您使用 CheckmarxOne SCA 模組,該模組本身就支援 Polyfill 檢測並提供相關知識庫供查閱(如圖二)。

圖二

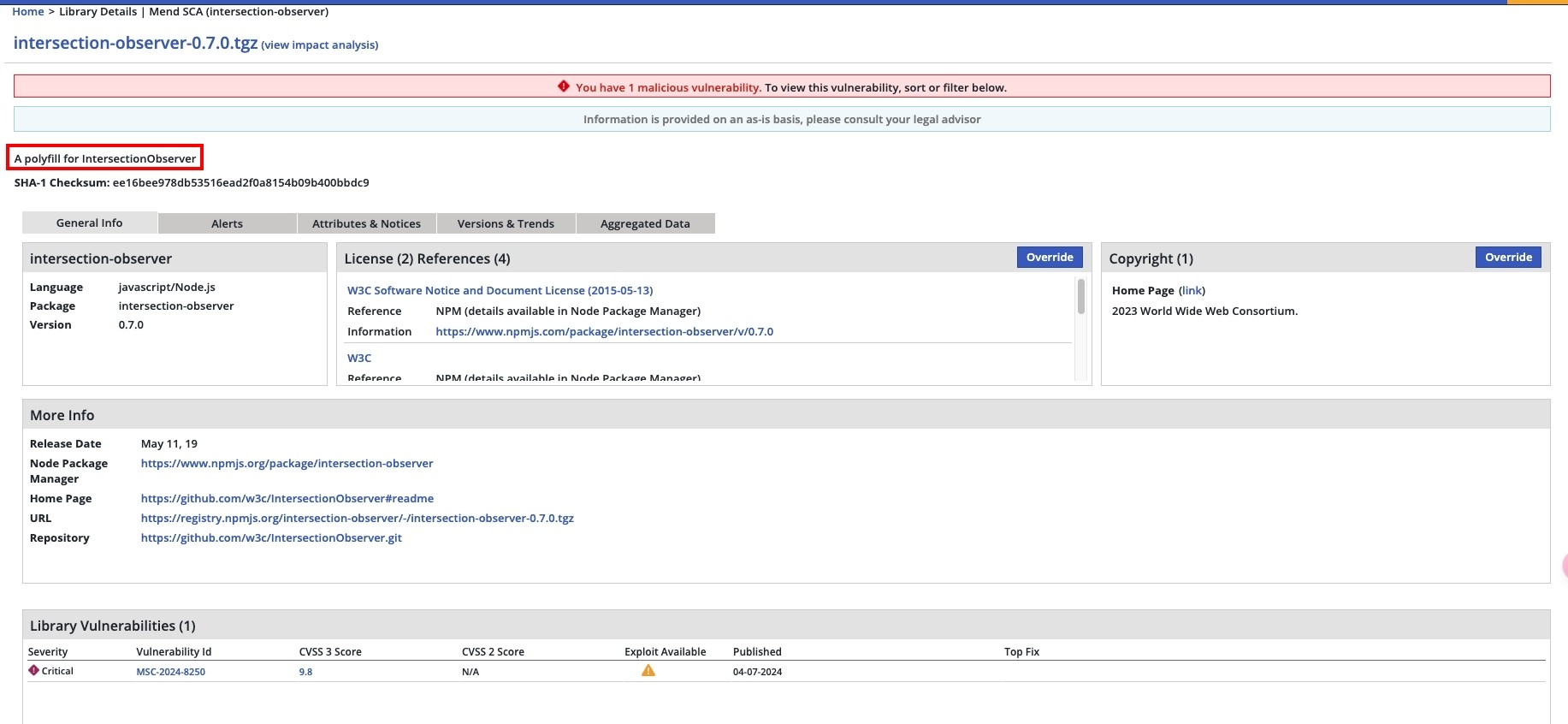

若您使用 Mend.io (WhiteSource) SCA 模組,也有 Detecting Malicious Packages 支援 Polyfill 檢測並提供相關知識庫,讓大家從 OSS 管理的角度檢測並移除有問題的元件(如圖三)。

圖三

以上,若叡揚的客戶有任何需要協助的地方,請隨時向您的專案負責人聯絡。若您想了解更多有關 Checkmarx 和 Mend.io (WhiteSource) 產品的資訊,也歡迎隨時向我們的團隊洽詢。謝謝。

- 歡迎了解更多 Checkmarx 資訊:https://www.gss.com.tw/product-services-nav/info-security/checkmarx-main

-

歡迎了解更多 Mend.io 資訊:https://www.gss.com.tw/mend-io