防守雲端:解析 Dynatrace 如何把關您的雲應用程式安全性

為甚麼我們需要 cloud application security?

隨著基於雲的應用程式愈加受到歡迎,雲應用程式安全性變得更加重要。雲端允許以模組化方式 ( 解耦 ) 構建應用程式,使開發及運營團隊能夠快速創建和部署功能豐富的應用程式。然而,靈活和敏捷的特點也可能引入各種雲應用程式安全風險。

將 cloud application security 實踐納入組織是一種有效的方式,可避免應用程式安全風險,確保軟體開發生命週期(smoothly running software development lifecycle, SDLC)順暢運作,並建立整體環境上堅固的安全措施。在複雜的基於微服務雲原生應用程式中,將這些實踐納入DevSecOps 團隊往往具有極大的挑戰性。

什麼是雲應用程式安全性?

雲應用程式安全性是一系列的政策、流程和控制措施,旨在降低雲應用程式受到外部或內部威脅侵害或失敗的風險。一般而言,雲應用程式安全性涉及身份驗證、訪問控制、資料加密、身份和使用者管理以及漏洞管理。它還包括安全的開發實踐、安全監控、日誌記錄、合規性和治理,以及事故應對。

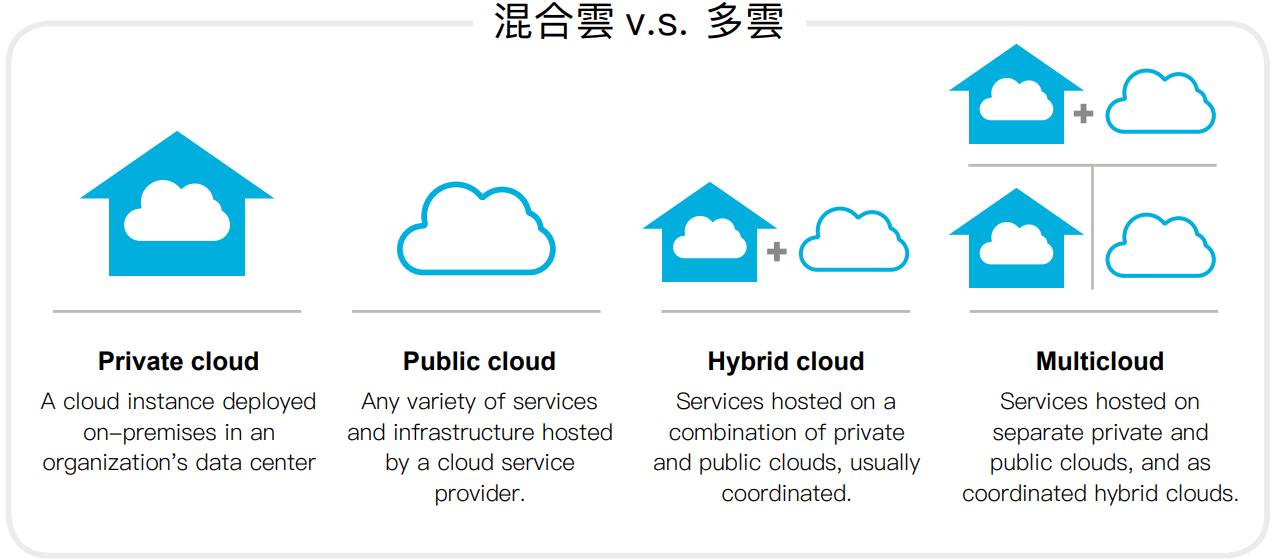

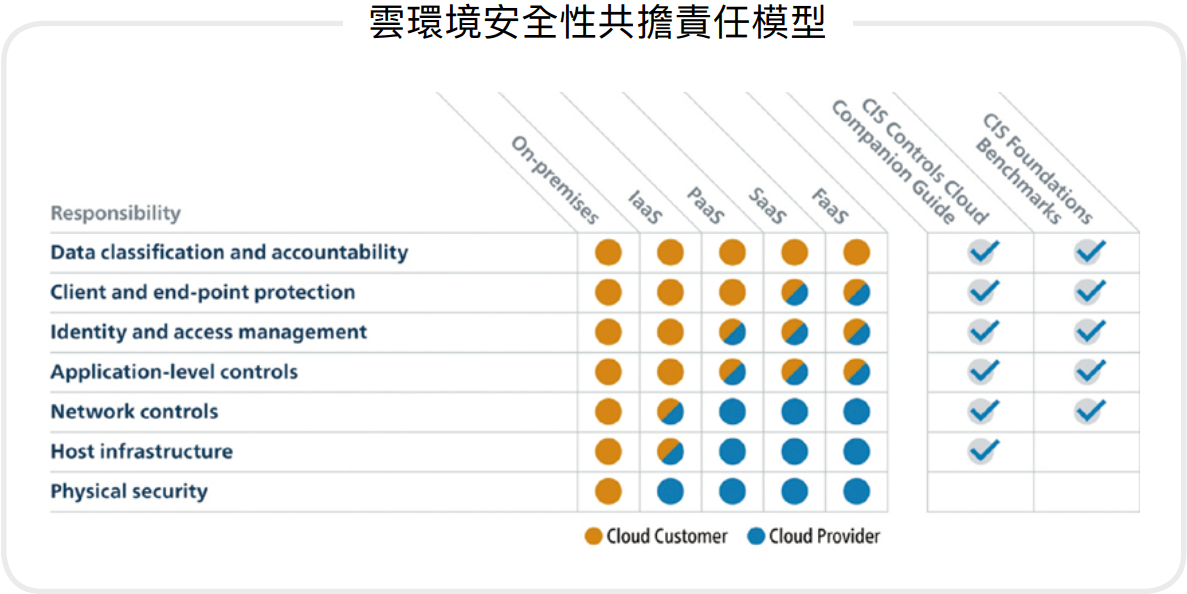

許多組織的應用程式分布在混合雲環境中,包含私有雲、公有雲和企業內部資源的組合。雲應用程式安全性是雲服務提供商和使用服務的組織之間共同責任。如果您運行在像亞馬遜網絡服務(AWS)、微軟 Azure 或谷歌雲平台(GCP)等公有雲中,提供商負責保護基礎架構,而您則會負責應用程式和配置的安全措施。

如您運行在您管理的伺服器上,無論是企業內部還是私有雲上,您都需要負責保護應用程式以及作業系統、網路基礎架構和實體主機的安全性。

實踐雲應用程式安全性 需要克服的關鍵點

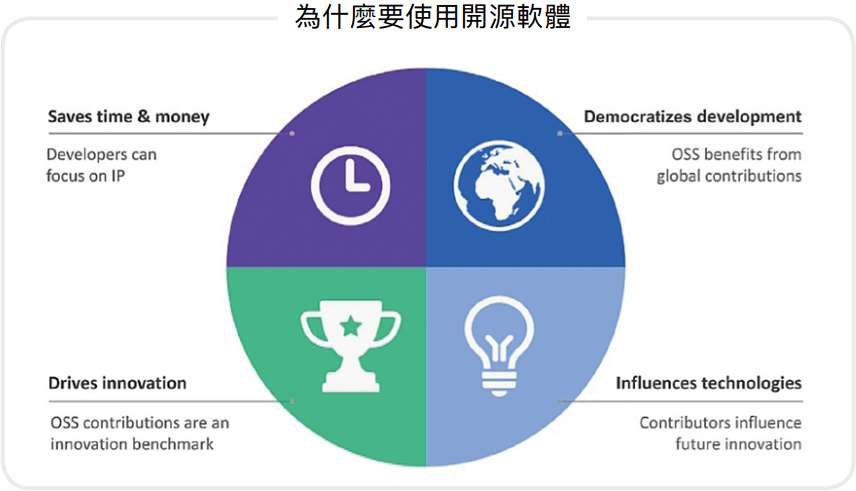

● 開源軟件

為了快速開發,開發人員通常依應用程式為主要的構建基礎。研究估計,幾乎每個軟體程式(96%)都包含某種形式的開源軟體元件,其中近一半的應用程式(48%)存在高風險漏洞。

使用開源軟體可以加速開發,因開發人員無需為每個新應用程式建立完全相同的功能。例如,如果組織正在建立一個應用程式,處理來自多個來源的資料流,他們可能會找到開源的應用程式編程介面(API),無需從頭開始建立關鍵連接器。然而,開源軟體通常是安全漏洞的入口。為了正確保護應用程式,開發人員必須能夠識別並消除這些漏洞。

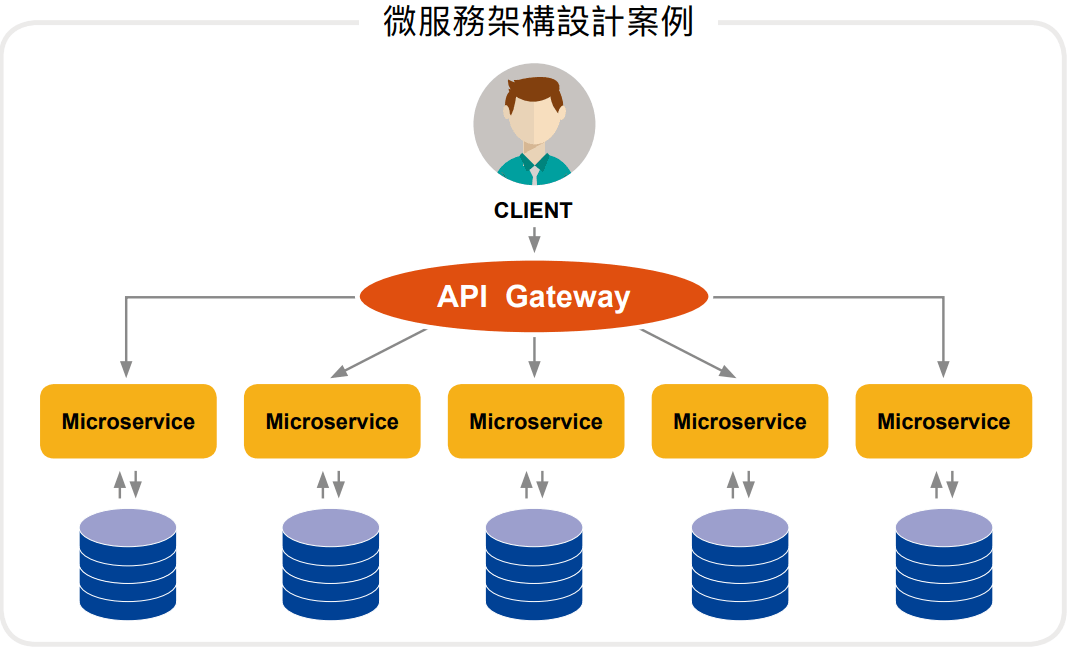

● 基於微服務的架構

使用基於微服務架構建立的應用程式可以在不同的雲平台上運作和互動。

分散架構提供了更大靈活性、敏捷性和應用程式的彈性,組織可以輕鬆在任何環境中連接和部署應用程式。而挑戰在於這些應用程式通常具有多個相互依賴關係,傳統的資安工具往往難以輕易追蹤、監控或管理這些關係。

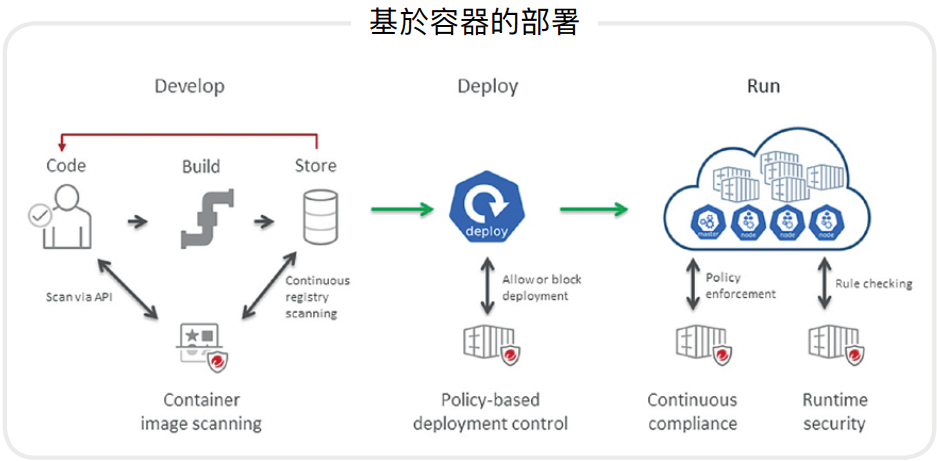

● 基於容器的部署

容器提供了部署和運營現代雲應用程式的理想方式,但同時也帶來了兩個主要的可視性挑戰。首先,容器的短生命週期使得傳統安全工具很難在生產環境中對其進行掃描。其次,容器對傳統安全工具通常是不透明,這導致了安全盲點的存在。

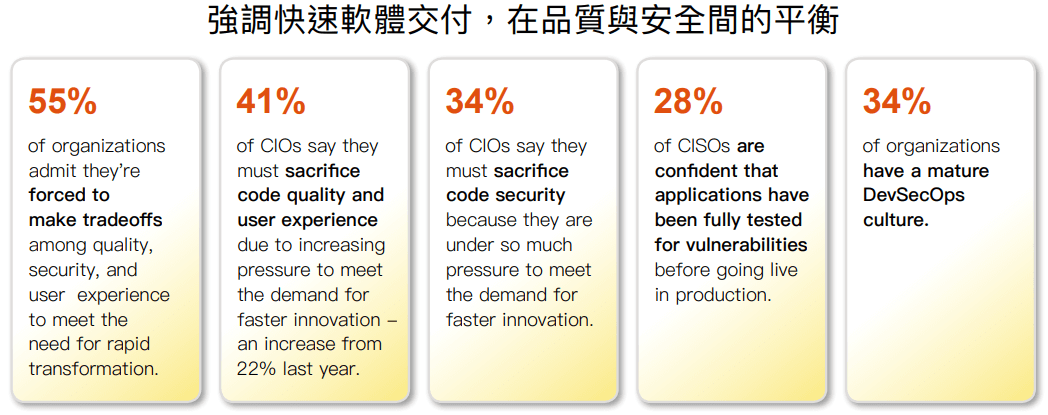

● 快速開發迭代 ( 敏捷開發 )

現代雲應用程式通常使用敏捷和 DevOps等現代方法進行開發。發佈節奏很快,有時每天甚至多次發佈。不幸的是,傳統的安全測試和軟體組成分析需要大量時間才能返回結果,還經常標記出太多的「關鍵」問題,需要對每個問題進行手動調查。這個過程可能延遲部署,或開發人員為了達到項目的截止日期而完全跳過安全測試。根據最近的研究,34% 的 CIO 在調查報告稱,他們必須犧牲程式碼安全性來滿足快速開發周期的需求。

為什麼雲應用程式安全性如此重要?

雖然雲原生應用程式協助企業加速數位轉型,但其分散性也增加被攻擊的危險性。這種情況為外部惡意行為者提供了許多新的潛在內部資源訪問點。

而強大的雲應用程式安全對於業務至關重要。根據調查,針對應用程式層面漏洞攻擊是最常見的攻擊類型。僅在金融服務部門,2021 年至 2022 年網頁應用程式和 API 攻擊激增了 257%。同樣,對開源程式庫的攻擊也有所增加。最近的例子包括 2014 年 的 Heartbleed 漏洞,2017 年對 Apache Struts 的攻擊以及 2021 年的Log4Shell。

在這些情況下,攻擊者能夠利用開源程式庫的漏洞使應用程式及對數千個組織造成破壞,進而導致遭受持續的收入和聲譽損失,以及降低的用戶信任。

現階段解決方案 對保護雲應用程式安全的常見挑戰

● 難以識別開源漏洞

如前所述,現在大約 70% 的現代應用程序代碼庫由開源軟體組成。許多開源軟體都包含已知的漏洞。此外,開發人員工具(例如軟體組合分析)經常會產生大量誤報警報。這些警報往往會減慢開發速度。

而且,常見的生產工具,例如網路掃描器,無法正確檢測容器內的開源漏洞。

● 缺乏成熟的自動化和 DevSecOps

除了需要手動步驟、配置和自定義腳本的安全工具會減慢開發速度,需要時間運行並產生結果的工具也有同樣作用。在最近一項 CISO 調查中,86% 的CISO 表示自動化和人工智能對於成功的 DevSecOps 實踐和克服資源挑戰至關重要。然而,只有 12% 表示其公司內部擁有成熟的 DevSecOps。因此,81% 的CISO 表示,他們擔心如果找不到更有效地導入 DevSecOps 方法,他們將會看到更多的安全漏洞利用。

● 繁多且各自為政的安全工具解決方案

只有當開發人員能夠整合安全工具的結果時,雲應用程式安全工具才能發揮作用。

同樣 CISO 研究發現,97% 的受訪者表示使用過多的特定安全任務的點對點解決方案導致問題。另外,75% 的受訪者報告稱,團隊之間的信息隔離和繁多的安全工具解決方案,增加了安全漏洞在生產環境中被忽視的風險。

● 現代開發的實踐阻礙了零日漏洞檢測

儘管現代開發工具(例如開源軟體和基於微服務的應用程序架構)使應用程序更加靈活,但它們也增加了漏洞的威脅範圍。CISO 研究中,68% 的受訪者表示,隨著軟體供應鏈和雲生態系統複雜性增加,漏洞管理變得更加困難。同樣,76% 的受訪者表示,發現零日攻擊和修補所有易受攻擊的軟體實例之間的時間對於最大限度地降低風險來說是一個重大挑戰。

● 孤立的可見性 (visibility)

傳統安全工具對漏洞的處理是孤立分離的。這些工具無法正確評估基於微服務的應用程序風險,並且無法跨越個別雲的邊界。因此,這些工具無法讓您全面了解應用程序。也不允許跨邊界、跨環境一致地執行安全策略。相反,團隊採用多種產品,針對不同環境的不同產品將它們拼接在一起。導致最典型的結果是工具和團隊之間溝通不暢

使用 Dynatrace 實現現代雲應用程式安全

由於數位轉型的不斷發展步伐加快,組織越來越難以跟上。在確保應用程序安全、高性能的同時,組織必須從傳統的手動安全實踐方法到更智能、自動化的雲應用程式安全方法。將雲應用程序安全性和可觀測性數據結合到統一的分析平台中,更有利於組織改善其整體應用程序安全狀況。對於希望在運行時保護應用程式並確保無因此產生摩擦、 消耗性能的組織,Dynatrace 可以幫助解決這個關鍵挑戰,以提供下一世代應用程序安全性。

Dynatrace OneAgent 為團隊提供了一種可觀察性驅動的安全監控方法,即時通知團隊任何出現的漏洞或攻擊。Dynatrace 將安全性融入到 SDLC 的每個階段,為即時漏洞分析和修復任務自動化提供統一平台。Dynatrace 平台由強大的根因 AI (DAVIS) 提供支持,基於自動化,並針對在 DevSecOps 框架內的工作進行了優化,可以幫助彌合任何雲中單體式架構 (monolithic) 和基於微服務(microservices-based) 的架構之間的差距。