GSS 資安電子報 0236 期【鎖定 VPN 的最新攻擊手法與漏洞利用趨勢!從 CEV 到 DEV 的管理】

鎖定 VPN 的最新攻擊手法與漏洞利用趨勢!從 CEV 到 DEV 的管理

SonicWall SMA100 系列設備近期被曝出多項新漏洞,已引起資安專業人員高度關注。雖然 SonicWall 已針對 CVE-2025-40596 至 CVE-2025-40599 發布修補程式,且媒體報導指出 Akira 勒索病毒攻擊正大幅增加,鎖定 SonicWall SSL VPN 基礎架構,但美國 CISA 目前尚未正式確認 Akira 是否已利用這些特定漏洞進行攻擊。這些漏洞之所以令人擔憂,是因為它們可能讓攻擊者可遠端執行惡意程式碼,進而完全控制系統。

2025 年 7 月底,資安研究人員發現勒索病毒攻擊活動中,利用「前置入侵」手法的案例明顯增加。多起調查顯示,這些前置入侵的入口點均來自 SonicWall 防火牆設備的 SSL VPN 功能,暗示系統中可能存在尚未被發現的漏洞。值得注意的是,部分受攻擊的設備,即使已完整套用修補程式仍遭入侵,顯示攻擊者可能利用零時差漏洞或透過已被竊取的帳號憑證取得存取權。

漏洞範圍:CVE-2025-40596 至 CVE-2025-40599

CVE-2025-40599 已驗證的任意檔案上傳漏洞

- 類型:經過管理員身份驗證的攻擊者,可透過網頁管理介面,上傳任意檔案

- 影響:可能具導致遠端程式碼完整執行及裝置持續控制

- Bitsight DVE 評分:6.17 / 10

- 利用情況:尚無確認的攻擊案例;SonicWall 表示若管理員憑證已遭入侵,該漏洞可能被濫用。此漏洞需具備管理員權限。

CVE-2025-40596 基於堆疊的緩衝區溢位漏洞

- 類型:網頁介面存在堆疊緩衝區溢位漏洞

- 影響:遠端且未驗證身份的攻擊者可導致系統當機(服務阻斷),或執行遠端惡意程式碼

- Bitsight DVE 評分:5.89 / 10

- 利用情況:截至目前尚未發現實際攻擊案例

CVE-2025-40597 – 基於堆疊區的緩衝區溢位漏洞

- 類型:堆疊區緩衝區溢位漏洞

- 影響:與 CVE-2025-40596 類似,遠端未經身份驗證的攻擊者可觸發服務阻斷(DoS)或可能執行遠端程式碼

- Bitsight DVE 評分:5.82 / 10

- 利用情況:截至目前尚未發現實際攻擊案例

CVE-2025-40598 – 反射型跨站腳本攻擊(Reflected XSS)

- 類型:透過網頁使用者介面進行反射型跨站腳本攻擊漏洞

- 影響:允許注入 JavaScript 程式碼,可能導致會話劫持或憑證竊取

- Bitsight DVE 評分:5.82 / 10

- 利用情況:尚未確認被利用,但可能被用於偵查或蒐集憑證

Akira 勒索病毒:資安威脅焦點

Akira 勒索病毒於 2023 年 3 月首次現身,隨後迅速演變成為重大網路威脅。Akira 採用勒索軟體即服務(Ransomware-as-a-Service,RaaS)模式,並以雙重勒索手法聞名:先竊取敏感資料,再進行資料加密,同時透過公開曝光來施壓受害者。勒索金額從 20 萬美元到 400 萬美元不等,2024 年的總收入已超過 4,200 萬美元。截至 2025 年初,全球已有超過 250 家企業受到影響。

目標產業與地區

Akira 主要鎖定中小型組織,涵蓋多個產業領域,包括製造業、專業、科學及技術服務業、建築業、運輸與倉儲業、資訊科技、教育、醫療保健以及金融服務業。

在地理範圍上,Akira 攻擊活動主要集中於北美與西歐地區,特別是美國、加拿大、德國、義大利與英國等國家的組織。

攻擊途徑與策略

Akira 常透過已被竊取的帳號憑證,入侵僅採用單因素驗證保護的系統,例如 VPN 或遠端桌面服務。取得初始存取權後,攻擊團隊會利用公開的工具進行橫向移動、憑證蒐集及網路偵察。

他們的行動是以機會主義,專門鎖定未修補的系統、重複使用的帳號密碼,以及錯誤配置的基礎設施來建立和維持存取。

最新威脅動態

近期威脅情報顯示,Akira 關聯團體可能鎖定 SonicWall SSL VPN 基礎架構,特別是缺乏多因素驗證或未及時套用修補的環境。雖然 Akira 的攻擊手法與利用對外網路漏洞相符,但目前尚無公開公告證實 Akira 已針對 CVE-2025-40596 至 CVE-2025-40599 進行利用。 Akira 的攻擊方式通常會利用公開在網路上的系統漏洞,但目前還沒有證據顯示他們已經利用 CVE-2025-40596 至 CVE-2025-40599 這些漏洞。

這些漏洞可能如何被利用?

若這些漏洞被結合利用,可能形成一條高效的攻擊鏈:

- 初始存取:CVE-2025-40596 和 CVE-2025-40597 可能讓攻擊者繞過身份驗證,遠端破壞或控制 SMA 裝置。

- 偵察與權限提升:CVE-2025-40598 可用來注入 JavaScript 或透過反射型 XSS 竊取憑證,協助橫向移動。

- 持續控制與有效部署:如果取得管理員權限後,CVE-2025-40599 允許攻擊者上傳惡意程式碼,並透過遠端程式碼執行建立持久控制權。

這些步驟與 Akira 已知的攻擊手法相符,包括快速提升權限、停用復原工具、加密系統資源,並竊取資料作為勒索籌碼。

您應該立即採取的行動

使用 SonicWall SMA100 設備的組織應立即執行以下措施:

立即修補

- 套用 SonicWall 所有韌體更新,包括 2025 年 7 月針對相關 CVE 漏洞發佈的熱修補程式。

降低風險暴露

- 關閉對外公開的 SMA100 Web 介面存取。

- 採用網路分段與 IP 白名單管理遠端存取。

強化存取控管

- 為所有管理員帳號啟用多因素身份驗證(MFA)。

- 定期更換並審核管理員憑證。

稽核日誌

- 檢視從 2025 年 7 月初起的驗證日誌、檔案上傳目錄及系統行為紀錄。

分段與監控

- 將遠端存取基礎架構配置在獨立 VLAN。

- 於接近 SMA 設備的系統部署端點偵測與回應(EDR)。

雖然 CISA 尚未正式確認 Akira 勒索軟體與 CVE-2025-40596 至 CVE-2025-40599 漏洞的利用存在關聯,但這些漏洞構成了嚴重的風險,尤其是在攻擊者能夠取得或重複使用管理憑證的情況下。這種情況及時提醒我們,修補程式管理、憑證安全防護和網路分段在防禦當今勒索軟體威脅方面的重要性。

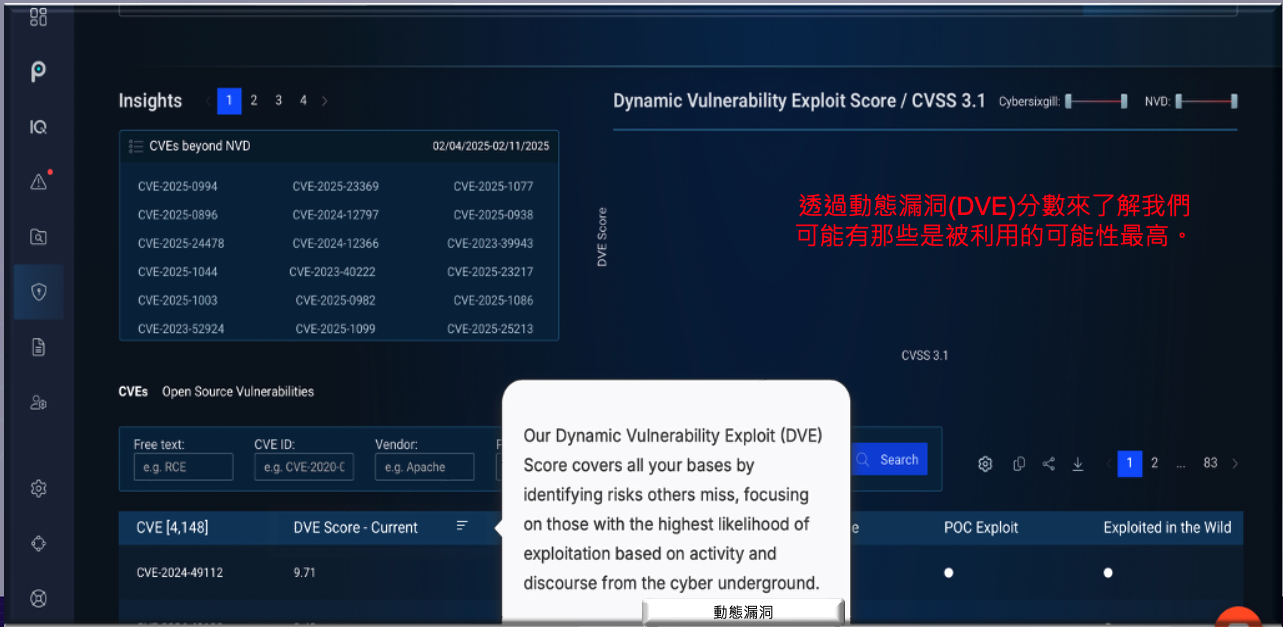

Bitsight 如何提供協助?

Bitsight 企業曝險管理透過外部視角提供全方位的風險管理,持續監測企業自身及供應鏈的安全狀態,幫助組織快速發現潛在漏洞與安全弱點,減少網路攻擊帶來的營運風險。

Bitsight 採用業界領先的外部風險評分技術,透過量化數據呈現企業的資安狀況,使決策者能夠清楚掌握風險程度並優化安全策略。平台可自動分析企業曝露於網際網路的資產,評估攻擊面,並提供具體的改善建議,協助企業加強防護措施。此外還能協助企業符合各類法規要求,確保資安合規。

• 外部視角掌握安全風險,持續監測安全狀況

• 量化風險評分,數據驅動安全決策

• 攻擊面分析,精準揭露企業網路曝險

• 整合多種合規標準,簡化合規管理

(我們能夠透過 DVE 分數來了解哪些漏洞的被利用率最高)

若想進一步了解 Bitsight 歡迎於官網最下方留下資訊,將會有專人與您聯繫: https://www.gss.com.tw/sca