GSS資安電子報0087期【下一場防守大戰 來勢洶洶的APT攻擊】

"今年 3 月 20 號,南韓多家電視台、廣播公司、銀行、保險公司等總計 32,000 台個人電腦感染,購物無法刷卡只能支付現金,ATM卻無法提款,網路服務供應商中斷網路電信服務,南韓股市大跌,南韓國防部「情報作戰防禦態勢」(INFOCON)等級從 4 級調升到 3 級,整起事件不只是幾家企業受害,而是整個國家都陷入危機。 根據最近一份針對 ISACA ( 國際電腦稽核協會) 會員的調查,有 21 % 的受訪者表示其 企業曾經遭受 APT 攻擊,另有 63 % 的受訪者消極的認為其企業遭受攻擊是遲早的事。"

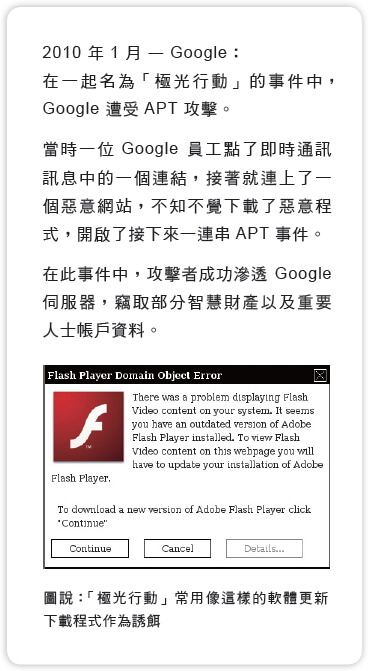

近年全球接連發生多起天搖地動的資安攻擊 事件,包括2010 年初Google 在極光行動 (Operation Aurora)內部員工屢遭攻擊與發生 程式碼外洩情事;以及伊朗周遭等國自2010 年 中迄今持續被棘手的超級資訊戰武器Stuxnet、 Duqu,與Flame 等惡意程式攻擊成功,嚴重動 搖核電廠等關鍵基礎建設的運轉與安全,當時更 發現惡意程式使用到的數位簽章竟竊自台灣園區 廠商;2011 年初動態密碼巨擘RSA 被一封夾帶 惡意程式的社交工程郵件入侵內部網路,並導致 部分SecurID 演算法與關鍵資料外洩。同年,日 本三菱重工等三大國防工業廠商也相繼遭到社交 工程郵件入侵成功,惡意程式感染數十台電腦; 2012 年,台灣多個政府機關傳出大量機密資料遭 竊取;2013 年3 月南韓超過四萬台電腦遭受偽冒 防毒軟體的惡意程式入侵破壞,導致多家金融機 構業務停擺,歷經一週才全數復原;2013 年初漢 光演習馬總統公開呼籲「網路世界是無聲戰爭, 極短時間就能癱瘓戰力,對岸網軍24 小時侵入 我方網站,要做好防備工作。」

病毒不夠靈活可靠黑名單來防堵,人為操作的 APT 攻擊需靠「情資導向」防護

在過去20 年,多數的電腦使用者是聞病毒色變,細數過去造成各地哀鴻遍野的病毒和蠕蟲攻擊 包括CIH 病毒(1998 年)、Melissa 病毒(1999 年)、iloveyou 病毒(2000 年)、Code Red 蠕蟲(2001 年)、Blaster 蠕蟲(2003 年)、 Sasser 蠕蟲(2004 年)等等,時至今日黑名單 技術已非常成熟,大部分的企業與個人都可相 當程度地在網路層的封包和應用層的內容攔阻 這些以病毒為主的舊時代資安威脅。

APT 的全名是Advanced Persistent Threat ( 一般 稱為進階持續性威脅),此型態的攻擊行動以量 身訂做,高度客製化著稱,不似從前的一般惡 意程式攻擊缺乏嚴格掌控,APT 會花費較長的 時間規劃、執行、偵查、蒐集資料及發掘目標 的安全漏洞或弱點。面對這種攻勢,防守方應 改變過去「黑名單導向」的資安防護,轉型為 「情資導向」的資安防護。美國在2012 年將網 路攻擊納入第五個作戰空間,「武裝衝突法」 (Laws of Armed Conflict)同樣適用於網路攻 擊,至此資訊戰不再是一場沒有煙硝的戰爭。

南韓APT 事件敲醒全球資安警鐘:真真假假、假假真真

2013 年3 月20 日下午2 點,南韓陸續發生 大量電腦遭強迫重新開機、硬碟嚴重損毀無 法繼續運作,此波攻擊事件以 DarkSeoul 惡 意程式為首,利用破解防毒軟體主機將偽冒 的更新程式派送至大量的端點電腦,此APT 攻擊事件有四大特色:

1. 玉石俱焚般的破壞行為, 破壞重要 開機磁區MBR 覆寫成奇怪字串如 HASTATI,刪除硬碟資料。

2. 以假亂真的防毒更新,並刪除掉感染電 腦上原始的合法防毒程式。

3. 定時炸彈設計,惡意程式的潛伏期長, 不易觀察。

4. 攻擊方有備而來,感染電腦被植入多個 駭客工具,如加密連線和加密傳輸。