GSS資安電子報0086期【SANS 2012年日誌和事件管理研究報告: Sorting Through the Noise(下)】

資料來源: http://www.sans.org/reading_room/analysts_program/SortingThruNoise.pdf

翻譯整理: 叡揚資訊 資訊安全事業處

Learning from Logs

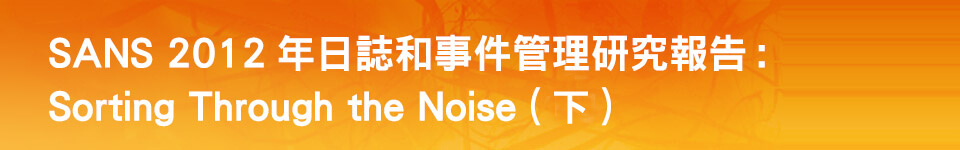

承上期 【SANS 2012年日誌和事件管理研究報告: Sorting Through the Noise (中)】,從每個設備的日誌產生不同的記錄,當這些資訊都放在一起,可以敘述一個故事。受訪者從多個設備收集數據,最多的是Windows服務器的85%。安全和網路設備,以及網絡和安全系統也位居前幾名,如圖5所示。

今年我們增加了選項,是他們用它來收集日誌數據源類型。這樣的修改是根據去年的調查基礎上,增加了一些新的項目,包括“控制系統的實體設備/運營”8%,“存取控制實體設備”17%,“基於雲端的外包服務/應用程序”8%。

每年,企業收集從更多不同類型設備收集的系統日誌越來越多,但他們也想從他們已經擁有的日誌獲得更多可利用的訊息。一位受訪者指出,“我們可以收集到更多,但我們需要有基礎線來與我們收集的資訊比對... ”,資訊安全專家Dr. Anton Chuvakin’s 對於正常的基礎線的定義是“企業需要學習何謂是正常的日常活動,然而才能判斷那些行動是偏離基礎線上。”

有一個例子是關於網站攻擊,其利用Web server追蹤個人記錄的錯誤代碼的數量。一些網絡攻擊會試著從許多不同的來源發出要求,如果企業看到了一個異常高數量的成功登入,這是一個警告的標記。另一個指標是數量高得驚人的400或500系列的錯誤代碼的例子,因為它們代表的是身份驗證失敗,無效的頁面和服務器錯誤。在這些範例中有任何事件的數量顯著增加,則有可能表明攻擊者執行某些類型的偵察,或從您的網站收集數據或試圖猜測,驗證和網頁架構。在這樣的情況下,將下一步檢查系統日誌,以確定是否是有跡可循的IP地址的發出要求和有關要求的時間。

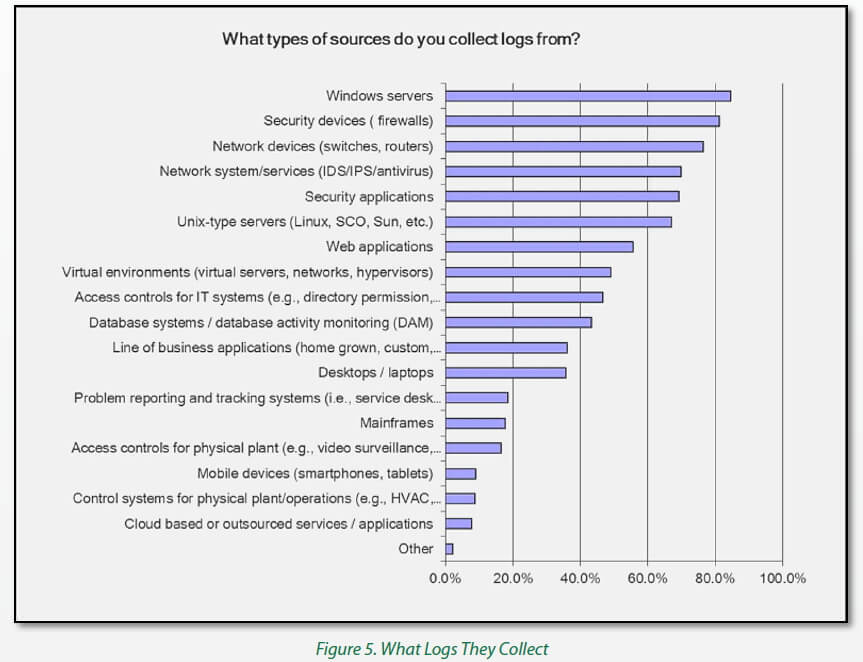

許多企業表示,他們希望能夠檢測可疑行為功能。然而,當問說他們通常耗費多少時間在日誌數據分析上,最大的群組(35%)耗費“一個星期不到幾個小時”,如圖6所示。

2011年,29%的受訪者選擇了“一個星期花不到幾個小時”管理自己的日誌。這6%的改變可能表示日誌管理系統和其它管理系統設計的任務自動化事件管理功能上的改善。這也是今年新增的兩個選項之一,有24%答覆“整合到日常的工作流程中”。即使依照企業規模,企業中(定義為超過2000員工的企業規模)超過20%的受訪者,選擇此選項。約50%規模較小的企業,每週只花了零到短短幾小時分析日誌。由於許多企業正努力地與進階的威脅對抗,我們期望的是企業增加日誌分析的時間,而不是減少。我們再次強調,企業快速偵測異常事件的最佳方式,是透過定期審查/分析日誌數據,了解他們的基礎線或“正常”活動。

SIEM類型工具,包括擁有分析和報告選項的日誌管理工具,將幫助企業整理及識別通常被認為是關鍵問題的模式和活動。然而,58%的企業沒有達到如此自動化的SIEM工具。至少,這些企業需要定期的查看和分析日誌數據。為了幫助企業進行分析系統日誌,像是SANS也教導IT安全專業人士日誌分析的課程 。

即使有更自動化的日誌收集和分析能力,企業仍需建立一個基礎線來定期分析日誌。自動化工具雖然是非常有用的,但不能代替日誌分析人員的“第六感”,他們每天花時間熟悉自己的日誌數據。當他們越來越熟悉和日誌數據,企業將能夠從基礎線上更有效地判斷異常情況。在數據收集方面,越來越多的企業正在收集日誌數據,從而建立精確的基礎線,還提供了必要的數據,以確定在哪些領域需要改進的。

Survey Demographics

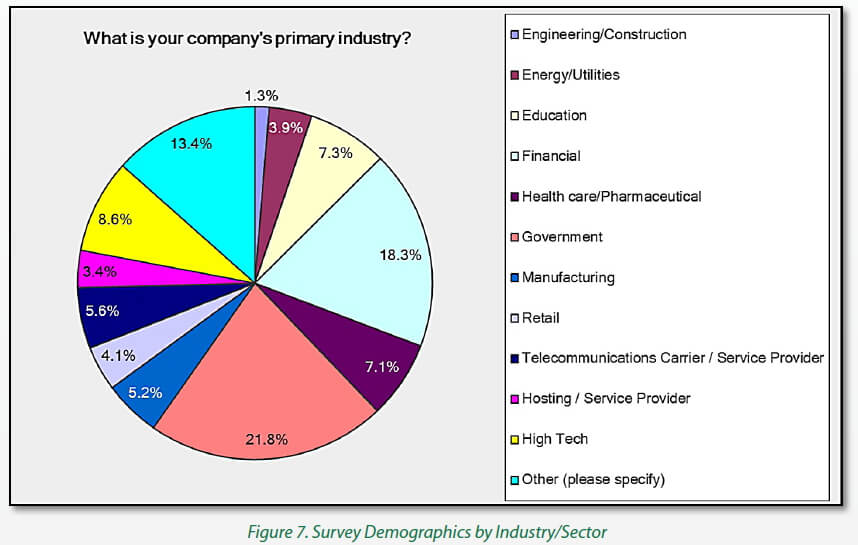

2012年,600多名專業人士參與調查,包含了許多政府、金融、科技、醫療和製藥行業,如圖7所示。

本次統計調查機構的對象,從大企業到小企業規模不等,57%是員工多於2,000人的企業,30%是員工介於100至2000人的企業,13%是員工少於100人的企業。

Conclusion

根據今(2012)年的調查結果顯示,雖然現在多數企業都有收集日誌數據,不過問題將變成當企業需要日誌去偵測和回應時,須有可用及法律上可起訴的資訊。

企業將日誌管理系統整合到SIEM和其他管理系統,或者乾脆繞過他們的日誌管理系統和並且直接收集資料到SIEM或其他管理系統。日誌管理和SIEM系統現在能快速的取回已經存儲的數據。

今年企業意識到在偵測、追蹤和預防可疑的行為上有新的挑戰。有部份原因是大量的媒體報導有關於外部網路入侵事件。受訪者指出他們企業在日誌管理系統上有更好的整合和關連分析,為了可以顯示出攻擊者藏在正常網路流量中的攻擊行為。日誌管理系統和SIEM系統,可以幫助企業熟悉基礎線上的日常的活動,並且可以設定白名單,將有助於從可疑的事件過濾掉正常的活動。由於日誌管理透過日誌管理系統、SIEM或混合解決方案不斷的進化且自動化,企業將更能了解自己的系統日誌。