GSS資安電子報0063期【淺談應用程式安全與SIEM之整合(下)】

翻譯整理: 叡揚資訊 資訊安全事業處

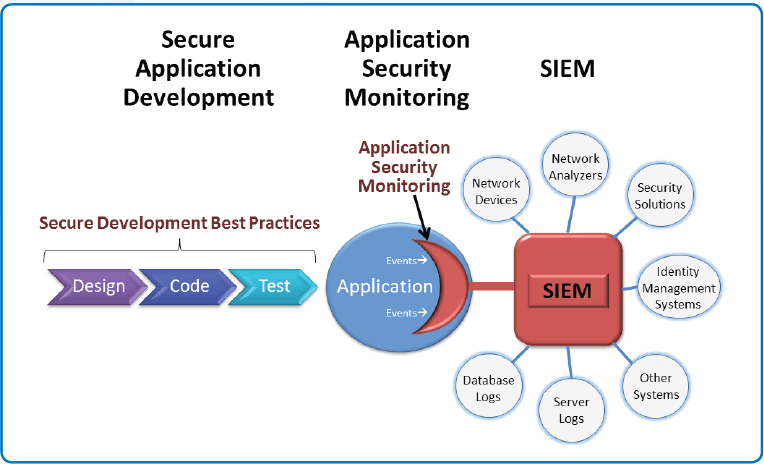

上期文章我們簡述了應用系統安全的重點之一:安全的程式開發。本期我們將繼續介紹應用程式安全監控、資安事件管理(SIEM),及兩者如何結合以提供最佳的資安防護。

應用程式安全監控(Application Security Monitoring)

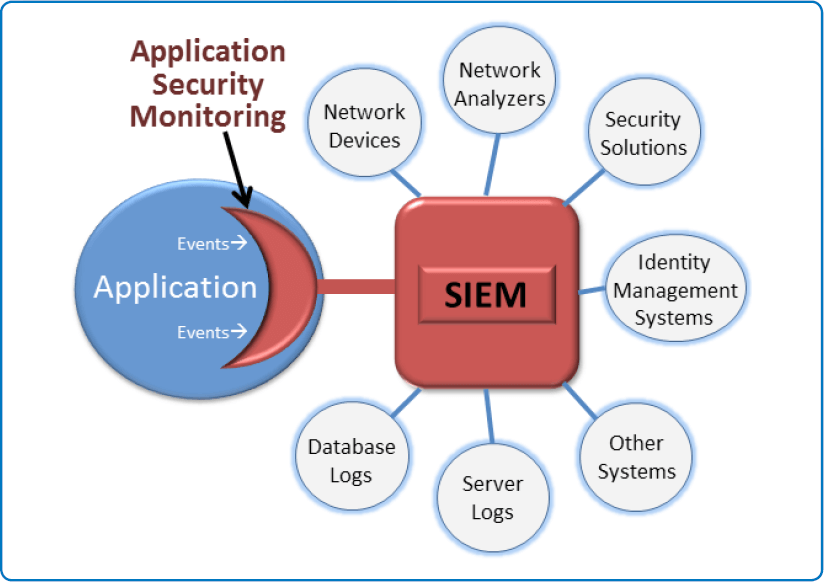

第二個應用程式安全的關鍵為「應用程式安全監控」(請參考圖1)。這表示當應用系統發生異常行為時,監控功能即會對系統管理員發出警示,其中異常行為包括:

- 駭客或未經授權使用者入侵的跡象

- 發生已知的攻擊手法,例如SQL ingection、cross-site scripting、remote file inclusions

- 不常使用特定資料、要求異常資料量的使用者,意圖存取特定的安全資料

上述行為可以被紀錄,並且對系統管理者與資安人員發出警示。

圖1、應用程式安全三元件:安全的程式開發、應用程式安全之監控、資安事件管理

關於「應用程式安全監控」有兩種方式:將監控機制寫入每個程式的原始碼中、或建構一套應用程式安全監控(Application Security Monitoring)工具。

監控每個應用程式

有些單位將監控機制寫入每個應用程式中,這更進一步提供資訊將軌跡和監控跟各行業商業邏輯結合,然而這種做法實際上還是有很多缺點:

- 絕大部分軟體程式是為了處理一般使用事件,而非例外及非法妄用事件。開發者可能沒有相關經驗或知識,能先考慮所有可能的攻擊和妄用,或是編寫複雜邏輯來偵測刺探、未授權之資料存取以及其他各種攻擊。

- 大部分軟體發開人員使用的應用程式稽核機制,所能收集到資訊相較於資安監控所需的廣泛度而言,實屬太少。他們所紀錄的軌跡事件,通常非標準格式、並且難以跟其他的應用程式或系統軌跡作關聯比較。

- 大多數機關使用過時軟體或第三方套件,因此若要將此應用程式更新成有監控能力,將是非常不可能的事。

最後,很多精緻攻擊以及詐欺型態,單靠監控單一應用程式是無法被偵測出的,只能藉由關聯多個應用程式或橫跨應用程式、防火牆、入侵防禦系統和其他網路及資安設備。

應用程式安全監控工具

應用程式安全監控工具是「內嵌」於應用程式中,觀察應用程式以及使用者活動狀態,並可鑑別異常活動。

例如,應用程式安全監控工具可偵測:

- 網頁表格內之資料欄位,包含SQL語法

- 隱私資料被傳送到外部網路上

- 使用者從一個非屬於他的國家IP位置登入,且是在凌晨三點

- 在客戶帳號資料庫中,查詢並下載異常量的資料

- 業務人員存取含有機敏性資料的工程資料庫

一部分的可疑活動可以用純技術方式解析(如SQL injection攻擊軌跡),而其他活動則須靠其是否違反商業邏輯行為(如銷售員突然存取工程文件),這種使用商業邏輯判斷能力是無法獨立於應用程式監控資安工具之外。

應用程式安全監控工具相較將監控碼寫入個別程序中,具有一些主要優勢:

- 廣泛吸收軟體廠商以及其相關客戶被攻擊、妄用和偵測可疑活動的方法

- 可收集、正規化及紀錄各種類型應用程式資料,來補齊一般應用程式中的軌跡不足問題

- 可被派送至舊款及套裝應用程式,無須更動這些應用程式或是開發客製化軌跡

- 可使用事先設計好的方式來產生客製化規則

- 在一些案例中,可直接往外擴充與SIEM系統介接

結合應用程式安全監控(Application Security Monitoring)及資安事件管理(SIEM)

SIEM 系統從各地聚集資安及軌跡資料,包含路由器、gateway(閘道)及其他網路設備,如防火牆、入侵防禦系統及其他資安方案元件;資料庫、主機及其他系統軌跡及位址清單、鑑別管理系統,SIEM系統可以關聯這些巨量資料並且給予操作員警示以及保護個人資料被刺探、攻擊、資安政策違例,內部未授權活動,以及其他違反資安的指導。

應用程式安全監控工具能將資安事件導入SIEM系統,所以應用程式相關資料能夠與網路、資安事件及其他系統資料關聯(見圖2)

圖2、應用系統安全監控工具可以匯集事件資料到SIEM系統,做關聯分析

事實上,應用程式安全監控工具與SIEM系統是非常強而有力的組合,因為結合此二者能夠鑑識一般技術上難以捉摸的行為模式。且這種組合對於各行業以及產業別的商業邏輯特別有效及具優勢。

金融業相關範例

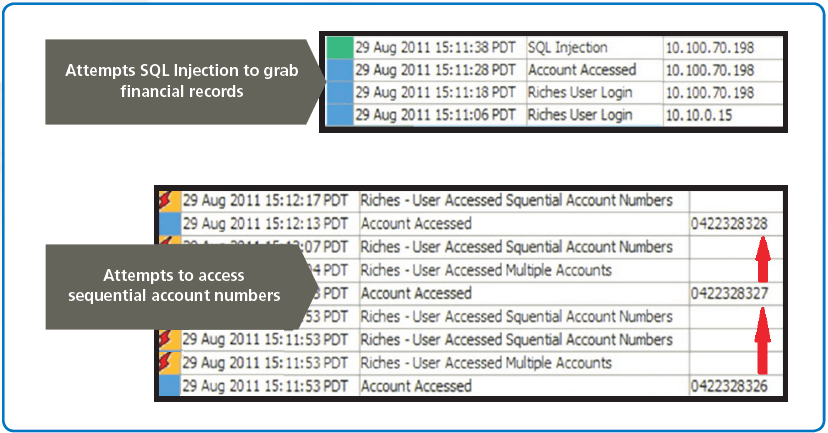

以下是特定產業的scenario介紹:應用程式安全工具正監控著客戶帳號管理程序。在捕抓客戶登入證明時,工具偵測到SQL injection攻擊(圖3上),之後又發現一位使用者使用這些登入證明來查詢帳戶資料庫(圖3下)。

這些事件被導入SIEM系統後,關聯規則偵測到這位使用者行為違反其正常模式,並且這些帳戶正被依帳號號碼順序被逐筆存取,SIEM系統的customer rule指出這是高可疑性活動,因為單個客戶不會有接續編號的帳號。所以SIEM系統把此使用者列入高可疑份子清單,並且通知金融機關防詐小組。管理者同時先封阻此使用者的資金流動,防止網路犯罪者將資金移至海外。

圖三、應用程式安全監控工具偵測到SQL injection及不正常的帳戶登入,SIEM系統可以辨識這些複雜的攻擊手法並通知系統管理者

這個案例展示Application Security Monitoring工具和SIEM系統能夠一起運作,並使用特定行業的商業邏輯規則,來偵測使用迂迴閃躲、複雜、多層次攻擊。

結論:應用程式安全監控及SIEM案例

強化應用程式監控的趨勢,正不停被以下狀況所推進,包括被傳統區域聯防及主機安全產品、與日俱增精緻的駭客攻擊及內部威脅、當某部分架構位於SaaS以及雲端運算端點所產生的資安挑戰。

但也反映出其加值行為當使用此新技術Application Security Monitoring,特別是與SIEM系統結合時。

其優勢包含:

- 對於犯罪攻擊者及內部資安危脅,提供更佳的防護

- 透過更好的監控應用程式及使用者行為,來簡化政府法規及各行業標準的遵循複雜度

- 更有效率的使用客製化商業邏輯及商業情境,來偵測特定產業及公司的詐欺和精密攻擊

HP Enterprise Security:應用系統安全監控的最佳選擇

HP Fortify RTA的優勢包括容易部屬、偵測廣泛攻擊種類、可製作複雜的商業邏輯、並客製化被攻擊時的反應。

HP ArcSight ESM為SIEM平台,能將多種系統及device的大量資料收集,進行關聯分析。

被HP Fortify RTA偵測到的資安事件可以匯入HP ArcSight ESM,並將資料與ArcSight ESM於其他系統收集到的資料進行關聯分析,不需另外特別進行整合。