GSS資安電子報 0229 期【緩解影響 GNU/Linux 系統的 CUPS RCE 漏洞】

CUPS(通用 Unix 列印系統)和相關元件中發現了多個漏洞(其中一個嚴重漏洞)。這些漏洞(CVE-2024-47176、CVE-2024-47076、CVE-2024-47175 和CVE-2024-47177)允許未經驗證的遠端程式碼執行(RCE),影響所有主要 GNU/Linux 發行版,包括 Debian 和 Red Hat 。

如果被利用,它可能會導致遠端程式碼執行(RCE),從而可能導致整個系統受損、資料遺失和進一步的攻擊。建議立即關注並採取緩解措施。

在這篇文章中,我們將說明需要採取哪些步驟來防範這些漏洞,以及 Orca 雲端安全平台如何提供協助。

CUPS 的漏洞有哪些?

CUPS 漏洞透過對 IPP(網際網路列印協定)屬性的不安全處理和不良的清理實踐相結合,允許未經身份驗證的遠端程式碼執行(RCE)。這些漏洞存在於各種 GNU/Linux 發行版、BSD 系統以及可能的 ChromeOS 和 Oracle Solaris 中。

CUPS(通用 Unix 列印系統)廣泛用於類別 Unix 作業系統(Linux、macOS 等)中,用於透過網路管理列印任務。它處理系統和印表機之間的通信,通常使用IPP(網際網路列印協定)來傳輸資料和控制列印作業。

以下是已識別的影響 CUPS 組件的漏洞:

-

CVE-2024-47176:cups-browsed (<= 2.0.1): cups-browsed 服務管理印表機發現與設定。它偵聽 UDP 連接埠 631,信任來自任何來源的任何資料包。這可能允許攻擊者發送觸發「取得印表機屬性」請求的惡意資料包,將其重新導向到攻擊者控制下的 URL。

-

CVE-2024-47076 libcupsfilters (<= 2.1b1): libcupsfilters 是處理列印作業的過濾系統的一部分。存在漏洞的函數 cfGetPrinterAttributes5 無法正確驗證從列印伺服器傳回的 IPP 屬性。這使得攻擊者可以將惡意資料注入 CUPS 系統。

-

CVE-2024-47175:libppd (<= 2.1b1): PPD(PostScript 印表機說明)檔案定義印表機功能和選項。 libppd 庫處理這些文件,但在將 IPP 屬性寫入臨時文件之前,它不會正確清理它們。這為攻擊者將有害資料注入列印配置打開了大門。

-

CVE-2024-47177:cups-filters 中的 foomatic-rip 公用程式 (<= 2.0.1): foomatic-rip 是 CUPS 的一部分,透過解釋 PPD 參數來處理列印作業。攻擊者可以操縱這些參數之一 FoomaticRIPCommandLine 在系統上執行任意指令。

CUPS 漏洞的潛在影響

未經身份驗證的遠端攻擊者可以利用這些漏洞進行以下操作:

- 悄悄地更換或安裝帶有惡意 URL 的新印表機

- 列印作業啟動時觸發任意指令執行,完全破壞執行 CUPS 的系統

緩解 CUPS 漏洞的步驟

到目前為止,這些漏洞似乎並未對雲端資產造成重大影響,這主要是由於雲端環境中 CUPS 和 IPP 的使用頻率較低,以及以下因素:

- 安裝cups-browsed 是雲端運算工作負載伺服器安裝的非預設配置。

- 只有當您從外部世界打開到安裝cups-browsed 的資產udp/631,或攻擊者已經有權限存取本機網段,並且cups-browsed 和DNS-SD 或Zeroconf 都可用時,此漏洞才可被利用。這意味著妥協已經發生。

- 利用cups-browsed 漏洞需要在針對透過cups-browsed 漏洞建立的惡意列印佇列的資產上建立列印作業。

但是,我們建議組織優先修復在 udp/631 上公開的資產、運行易受攻擊的庫以及用於建立列印作業的資產。對於這些資產,我們建議採取以下修復步驟:

- 停用服務:如果不需要,停用並刪除cups-browsed 服務

- 發布後套用最新補丁:更新可用後立即將 CUPS 更新到最新的補丁版本

- 如果需要,請封鎖流量:如果您的系統因任何原因無法更新,請封鎖至連接埠 631 的UDP 流量,並考慮封鎖DNS-SD/zeroconf流量,特別是當您的系統依賴這些協定時

Orca 平台如何提供協助

Orca 雲端安全平台提供對雲端資產和風險的完整可見性。使用 Orca 平台,您可以輕鬆識別可能受 CUPS 漏洞影響的任何特定資產。

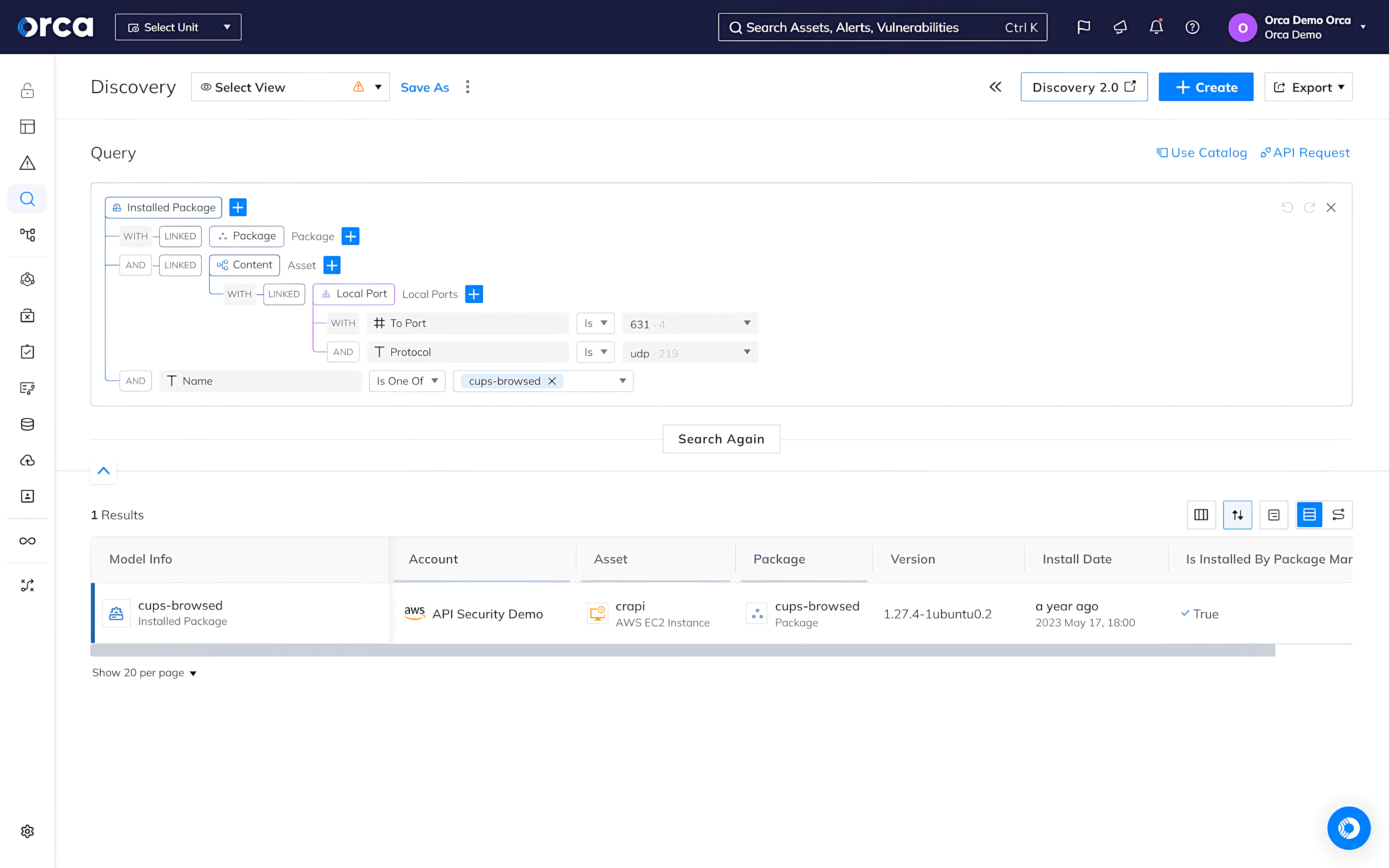

Orca 平台可讓您輕鬆找到雲端資產中的任何 CUPS 元件

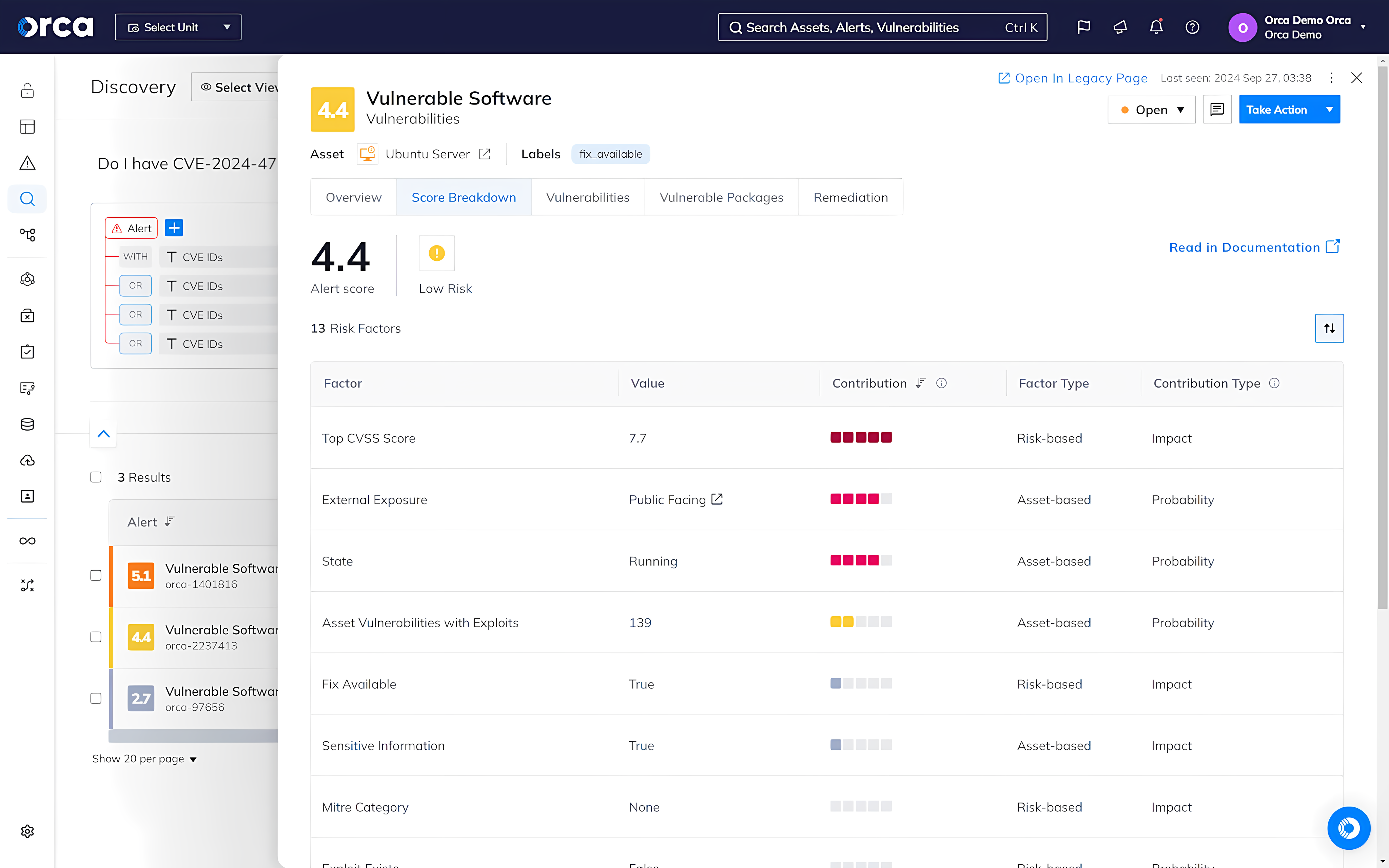

Orca 平台不僅能夠報告每個 CUPS CVE 的存在情況,而且還確定應先修復環境中的哪些漏洞。

Orca 結合全面的上下文感知和深入的洞察,使用多個因素自動評估每個漏洞的嚴重性,包括漏洞的嚴重性、利用的可能性、暴露、敏感資料的存取以及受到威脅時的潛在業務影響。 Orca 還可以偵測雲端風險和資產之間相互關聯的風險,優先考慮危及高價值資產的隱藏攻擊路徑。

Orca 不斷執行此分析,並隨著環境條件的變化更新每個警報分數。

Orca 平台使用多種動態標準分析漏洞

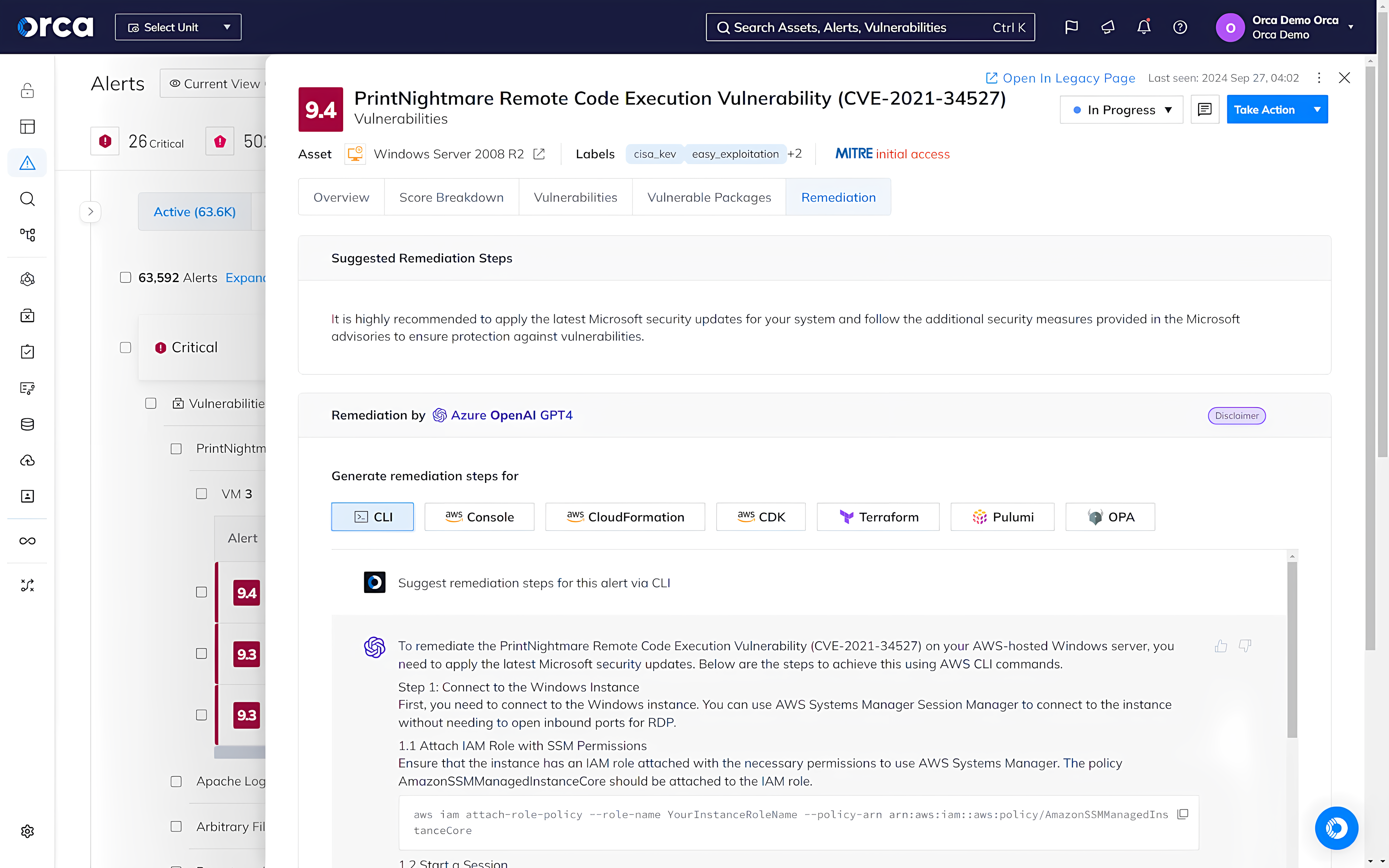

此外,Orca 為每個警報器提供了多種補救選項。這包括 Orca 安全專家建議的修復說明以及人工智慧驅動的修復。後者可讓您為控制台、CLI 和 IaC 工具(例如 Terraform 和 Pulumi)產生修復程式碼和步驟,從而幫助加快平均解決時間 (MTTR)。

Orca 還提供與 Jira 和 ServiceNow 的雙向集成,讓您可以指派修復票證並包含修復說明。

Orca 原生整合的 AI 引擎一鍵產生修復程式碼和步驟

關於 Orca Security

我們的使命是提供業界最全面的雲端安全平台,同時恪守我們的信念:無摩擦的安全性和情境洞察,以便您可以優先考慮最關鍵的風險並充滿信心地在雲端中運作。

與其他解決方案不同,Orca 採用無代理優先,可在幾分鐘內完成部署並實現 100% 覆蓋,從而提供對雲端資產每一層風險的廣泛而深入的可視性。這包括雲端配置、工作負載和身分。 Orca 將所有這些資訊整合到統一資料模型中,以有效地確定風險的優先級,並識別何時可以將看似不相關的問題組合起來創建危險的攻擊路徑。要了解更多信息,請參閱正在運行的 Orca 平台。