GSS資安電子報0218期 【Orca Security 揭示 2023 企業面臨的五大關鍵雲端安全風險】

進入 2024 年,隨著企業進一步深耕數位轉型,雲端安全的重要性日益凸顯。Orca Security 揭示企業在雲端環境中所面臨的五大重要安全風險。這份報告是透過 Orca Cloud Security 平台對數十億雲資產的持續掃描所得,提供了對 2023 年 1 月至 5 月期間的最新研究結果。

深入分析這段時間的掃描結果,Orca Research Pod 特別辨識出在各種雲環境中普遍存在且最為嚴重的五大雲安全風險。透過這份報告,不僅揭示這些風險的實際存在,還提供有關每項風險的詳盡背景資訊,以及如何在第一時間採取關鍵措施來避免風險發生的實用建議。

期望這項研究能夠協助企業更全面了解雲端安全組態的挑戰,指引企業集中精力於改進的重要範疇,以確保其雲端環境得以更為安全可靠。

執行摘要

- Orca Research Pod 發現到目前為止,2023 年五個最常見且嚴重的雲安全風險依嚴重性排序分別為:(1)連接外部的網路服務有漏洞未更新,(2)Git 存儲庫中包含敏感資訊,(3)敏感的 AWS 金鑰設定不安全,(4)權限過高的 IAM role,以及(5)權限過高的 AWS Lambda 服務。這些風險在各種規模的公司中皆普遍存在,即使是在雲安全方面成熟度較高的公司中也是如此。

- 儘管這些議題並非最新,且已被討論多次,它們仍是網路安全的基本原則,例如需要對易受攻擊的網路服務進行漏洞更新,並實作最小權限原則(PoLP)。

這些議題進一步強調了業界認同的觀點:我們首先應專注於基本的安全措施,在雲安全方面實現最大幅度的改進。 - 同時,值得注意的是,許多安全團隊在面臨龐大未處理的安全警報並面臨人手不足的情況下。這阻礙了他們及時應對風險的能力,因此,哪個警報需要優先處理,是否結合自動化補救措施,是克服這些挑戰的重要手段。

- Orca Research Pod 通過分析 Orca Cloud Security 平台於 2023 年 1 月 1 日至 5 月 1 日對 Amazon Web Services(AWS)、Microsoft Azure、Google Cloud、Kubernetes 和 Serverless 之數十億實際生產環境中的雲資產 Workload、配置和身份資料來撰寫這項研究。

Orca Cloud Security 研究結果

以下依重要性排序,列出了五大最常見且關鍵的雲安全風險:

發現 1:在面對外部的網路服務,漏洞修補的速度緩慢

Orca 發現有 36% 的公司在其雲環境中,對外的服務中至少有一個尚未修補的漏洞,因此容易被攻擊者輕易存取。若服務存在已知的漏洞和 Bug,可能是進入雲環境的主要攻擊之一。事實上,Orca Security 研究團隊檢測和分析的大多數*攻擊路徑是利用已知漏洞開始出發。如果是對外的服務,即可從網路外部存取,風險將大幅提高。

*攻擊路徑 (Attack path),Orca Security的重要功能之一,利用大數據分析出現有所有資產的可能攻擊路徑組合。

惡意行為者可以相對輕鬆地利用未修補的漏洞,造成服務停擺、潛在的遠端程式碼執行或更多危害。在某些情況下,有可能出現未經授權的遠端存取。

所有軟體都有可能存在漏洞和 Bug,包括網路服務。軟體供應商有責任在惡意行為者發現並利用之前發現並修復這些漏洞。軟體使用者則有責任立即執行修復,通常透過更新或升版(patch)的方式進行。

發現 2:敏感資訊存在 Git 存儲庫中

Orca 發現有 50% 的公司至少擁有一個包含敏感資訊的 Git 存儲庫。這些敏感資訊,如資料庫密碼、API 金鑰、加密金鑰、Hash 鹽和密碼,有可能被錯誤地推送到 Git 存儲庫中。除了違反安全作法之外,如果它們是應用程式碼的一部分,攻擊者有可能取得這些資訊並破壞您的系統。必須立即檢測所有的推送是否含有敏感資訊並從存儲庫和歷史記錄中刪除。

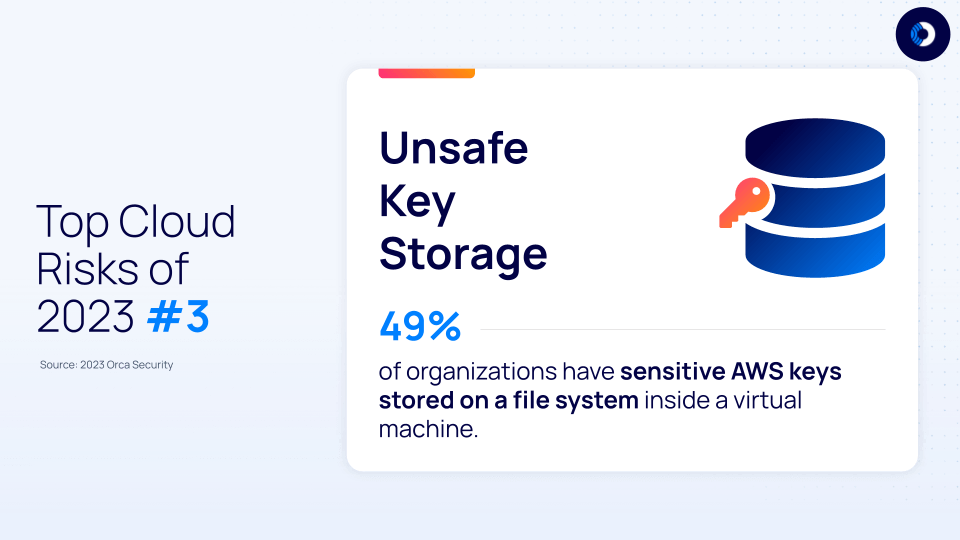

發現 3:敏感 AWS 金鑰檔案經常儲存在檔案系統中

有 49% 的公司在虛擬機器的檔案系統中存儲了敏感的 AWS 金鑰。請將 AWS 金鑰視為系統的實際密鑰,擁有金鑰的任何人都可以訪問您的所有資源並執行可以執行的任何操作,如啟動 EC2 實例、刪除 S3 對象等。這就是為什麼必須將金鑰儲存在安全的位置,絕對不要與任何人分享,尤其是外部。

預設情況下,敏感 AWS 金鑰儲存在文件系統上。如果惡意行為者獲得了這些金鑰,可以使用它們來存取敏感資源並執行未經授權的操作。值得注意的是,敏感 AWS 金鑰是 Orca Security 在攻擊路徑中識別出的惡意橫向移動的主要手法之一。

AWS 金鑰提供無限期的存取權限,直到被手動撤銷。然而,對於許多案例而言,您並不需要使用無期限的存取權限,這就是為什麼 AWS 建議使用臨時憑證(使用安全令牌服務(Security Token Service)產生)而不是 AWS 金鑰。除了存取金鑰 ID 和存取秘密金鑰之外,臨時憑證還包含一個安全令牌,指定了憑證的到期日。

發現 4:公司中的管理員過多

Orca 發現有 33% 的公司在其雲環境中對超過 10% 的 IAM role 授予了完整的管理特權,其中有 10% 的公司甚至將管理權限授予超過 40% 的角色。這數量實在太多。

在 AWS 中,IAM role 是具有特定權限的身份,這些權限指定了此身份可以執行的操作和可以存取的資源。與 IAM users 不同,IAM role 不綁定於單個人,任何經授權的人都可以扮演該角色。

IAM role 沒有與之關聯的長期或無期限的安全憑證。相反,每當使用者操作一個角色時,都會發放短期憑證。角色提供了一種較佳的方式,讓使用者或應用程式能在需要時委派存取權限,而這些使用者或應用程式通常不需要存取您的資源。

IAM privileges 是有時安全性大於方便性的一個例子,但仍然是正確的選擇。雖然向使用者授予大量權限,與限制權限並增加監督機制相比,要快得多且更容易,但這是一種短期獲利而(潛在的)長期損害的情況。

作為一項黃金法則,最好不要定義具有完整管理特權的 IAM role ,因為扮演該角色的任何人都將能夠在帳戶中對任何資源執行任何操作。這違反了最小權限原則(PoLP),極大地增加了攻擊面,並提高了完整帳戶接管的風險。

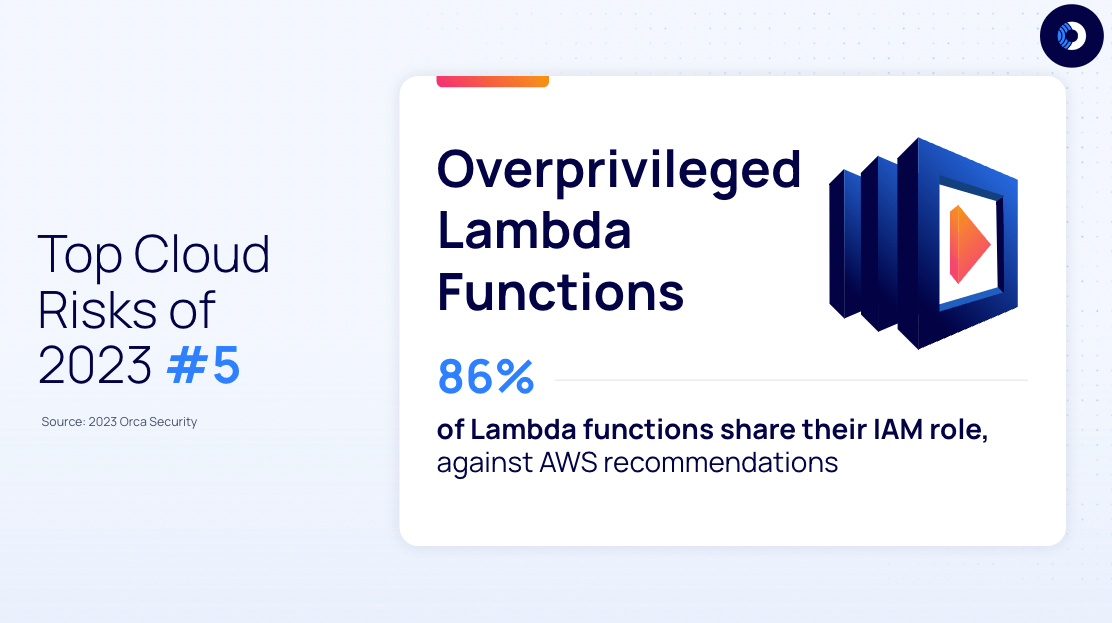

發現 5:大多數公司不使用獨立的 IAM role 進行 AWS Lambda 管理

Orca 發現有 70% 的公司至少有兩個 AWS Lambda 共用相同的 IAM 角色。此外,幾乎有 86% 的 AWS Lambda 共用它們的 IAM role。

在使用 AWS Lambda 時,AWS 建議為每個服務創建獨立的 IAM ,以符合最小權限原則。 "通過為每個服務使用一個專用的 IAM role,您可以更有意識地控制權限。每個 Lambda 應該與一個 IAM role 具有 1:1 的關係。即使一些服務最初具有相同的策略,也應始終將 IAM role 分開以確保最小權限策略。"

這有助於防止未經授權的資料存取,並使您能夠遵守各種安全性和合規性標準。

總結關鍵建議:

- 遵循最小權限原則 – 確保僅向真正需要的人提供管理員特權,並確保普通使用者無權升級其權限或創建新帳戶的權限。定期審查使用者策略,確保使用者未被賦予他們不絕對需要的權限。如果使用者在 90 天內未使用權限,最好撤銷這些權限。

- 持續進行更新 – 無論您的安全控制有多麼嚴格,如果您不定期更新您的軟體,您將面臨嚴重的風險。這是因為網路犯罪分子喜歡掃描和瞄準存在已知未修補漏洞的網路。在可能的情況下,應該修復具有已知漏洞的系統。由於不可能同時對所有漏洞進行修復,重要的是了解哪些漏洞可能啟用危險的攻擊路徑,並確保首先修復的漏洞。

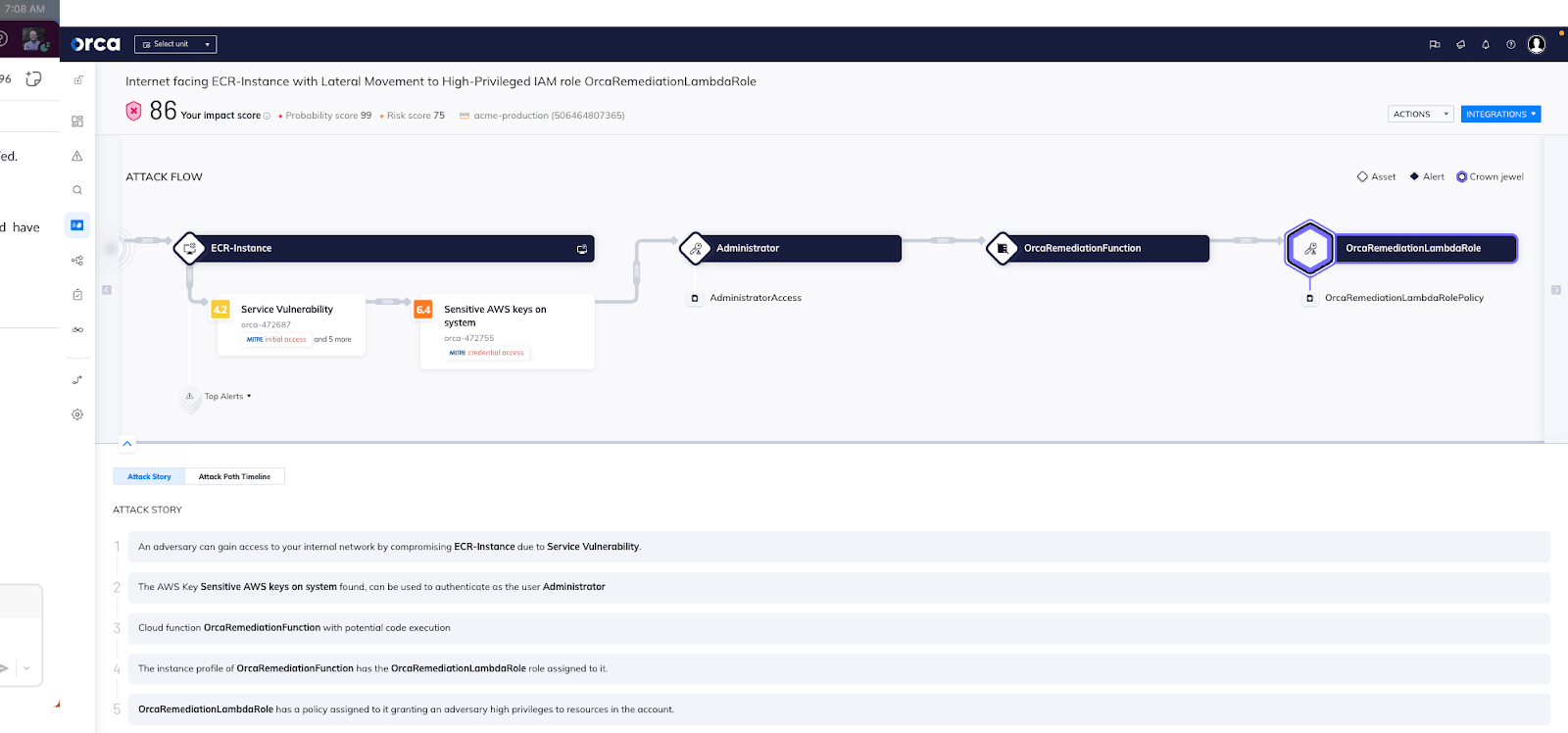

攻擊路徑範例:從未修復的服務漏洞進入面向網際網路的虛擬機器,取得敏感金鑰,接著橫向移動至 AWS Lambda 中的高權限 IAM role。

- 利用檢查表和 CIS 基準 - 為了最小化人為錯誤,在建立和設定雲資產、權限和資源時使用檢查表。此外,我們建議實施並遵循知名 CIS 規範作為最佳實踐的策略。

- 持續雲端安全掃描以識別風險 - 持續掃描您的雲環境,以識別可能的風險。要達到這個目的,唯有使用基於雲建制的安全平台,該平台在雲、帳戶和 Workload 之間具有廣泛的可視化,您才能真正有效地執行這一操作,並跟上雲環境變化的速度。理想情況下,它將使您能夠了解風險的完整內容,並將看似不相關的問題可能創造危險的攻擊路徑時識別出來。

- 利用優先順序以避免警報疲勞 – 提供風險優先順序是有效的雲端安全工具的基本要求。安全工具通常會產生許多警報。考慮到安全團隊通常人手不足、工作繁忙,並在壓力下同時監控多個工具,這是一個龐大的工作。雖然永遠無法解決所有風險,但重要的是要專注於最關鍵的風險。

關於 Orca 研究小組(Orca Research Pod)

Orca 研究小組是一群在雲端安全領域具有豐富專業知識的安全研究人員,擁有深厚的雲端安全、攻擊者技術和有效的防禦策略經驗。我們的專業團隊發現並分析雲端風險和漏洞,以強化 Orca Cloud Security Platform 並促進雲端安全的最佳實踐。此外,Orca 研究小組還發現並協助解決雲端服務提供商平台的漏洞。自 2022 年初以來,Orca 已發現了 Azure 和 AWS 中的十二個重大漏洞,並與雲服務提供商合作解決了這些問題。

了解更多有關識別和緩解雲端安全風險的資訊

如果您希望更深入瞭解這些特定風險以及 Orca Cloud Security Platform 如何根據您環境的背景提供對雲端風險的全面可見性,您可以向叡揚資訊安排一場 Demo 進行免費風險評估。