GSS資安電子報0137期【FPE與Tokenization於不同情境的資料保護應用】

撰文 | 叡揚資訊資訊服務事業群處長 Jake張、Gelmalto IDP亞太區高級資訊安全工程師 Jeff陳

本文同步發表於 201611 iThome 資安季刊

普遍印象中,資料加密後密文通常為變長的亂碼型式,造成資料識別困擾,近期許多產業在加密處理資料時,產生密、明文長度與格式相同的需求;於資料格式及查詢效率等多重考量因素下,檔案型靜態資料與資料庫動態資料保護作法,可能會有不同的抉擇。

AES、FPE加密與Tokenization記號化作法

面對眾多資料保護作法,依特性及效能,將會有不同的運用模式,先分別對AES這個老方法及FPE、Tokenization這2種新方法,就明、密文格式議題進行探討、分析如下:

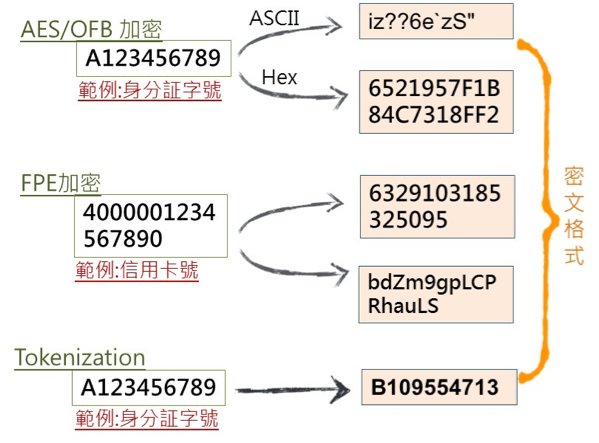

- AES不同模式的特性:AES為常用對稱式加密演算法之一,一般人印象中,此演算法會造成密文長度增加,進而造成資料呈現的困擾。但所有AES加密過的密文都一定比明文長嗎?其實AES常用CBC模式,因為以16 Bytes為一單位處理,如明文不足單位長度,會補上不足;如採用OFB等模式,則可維持密文(ASCII)與明文長度相同或兩倍長的16進位值型式。

- 高階FPE作法:近年發展的FPE不是新興的演算法,而是搭配加密或雜湊演算法的一種高階技術,將原看似亂碼的密文,調整為可讀文、數字外,更可與明文格式相同。

- 欺敵的Tokenization:機敏資料經Tokenization隨機產製為Token,外觀可與明文格式完全相同,不具備一般密文解密之可逆風險,為較徹底去識別化作法,資料特別適用於追踪分析與網路上流通;與FPE差異在於Token與雜湊處理之密文對照存於保險箱(例如Gelmalto SafeNet所使用的Token Vault),查詢資料時,可搭配運用雜湊值比對Token Vault內容,再關聯資料庫Token值,取得結果,解決以往解密查詢耗時的問題。另經過Tokenization的資料,如信用卡號,外觀與原卡號外型一致,竊取之卡號Token無法通過認證,駭客也難判斷資料為真實或變造後的資料。

Open Data以傳統資料保護方式處理的問題

檔案資料與資料庫資料因運用方法不同,遭遇之保護問題也隨之不同:

- 靜態檔案資料保護作法:傳統對於敏感性資料保護方法,首先會想到Encryption,但Encryption的結果通常不如預期,通常密文長度會改變,其次密文為一組不易識別的亂碼,執行分析運用用途受限。

- 動態資料庫資料保護作法:市面上資料庫保護作法概分兩種,一為保護資料存放檔案,惟無法防範合法使用者竊取資料;另一種為資料直接加密,面臨資料庫結構與應用系統調整的工程,同時資料加密將嚴重影響查詢效能,這也就是大家認為加密很重要,卻遲遲未執行之因素之一。

健康醫療產業資料保護實作驗證

健康醫療產業資料具備數量龐大、內含各式病患就診的機敏個資特性,這些就診與病歷記錄也為研究或保險機構執行疾病趨勢分析的重要來源,如何兼顧研究便利性及資料安全性,就是一個難題。實作需求及經驗摘述如下:

- 如同研究文獻調查看法,本案某醫療企業,同樣強烈要求密、明文長度、格式維持不變,經過測試驗證後,客戶除了期望長度相同外,同時要求外觀能方便辨識資料是否經加密處理,否則可能造成管理困擾。

- 當資料使用單位要求明、密文長度一致、格式可區隔時,加上資料提供單位具有離線作業限制,AES/OFB搭配FPE演算法為一個兼顧加密效能及密文格式之選項。

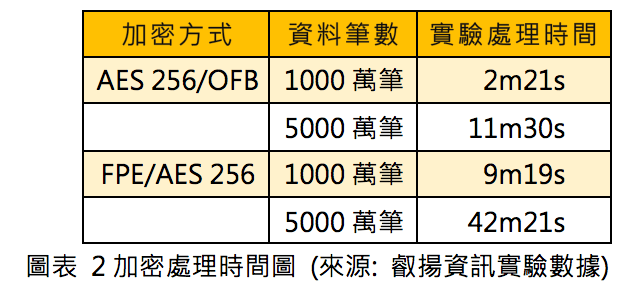

- 資料離線加密情境時,如果不要求密明文格式一致,以AES/OFB加密及16進位呈現為不錯的選擇,於本案例密文格式要求下,FPE則為建議方案,雖不若AES能於約2分鐘左右完成1000萬筆資料加密,卻也能於10分鐘內完成。

電子商務產業不影響結構、效能的資料庫保護方式

某電商業者網路商城平台管理者帳密遭竊,造成客戶個資遭盗、電話詐騙,導致消費者權益嚴重損失;電商業者原希望採取資料庫個資加密保護,惟面臨內部AP部門的反彈,不同意大幅度調整資料庫結構,也不希望應用系統調整變動。分析及建議方案摘要如下:

- 鑑於供應商數量眾多,駭客易藉由合法供應商使用者潛入取得客戶個資,即使資料加密,仍存在金鑰一併遭竊,資料遭逆向破解之風險。

- 專案團隊建議採取Tokenization作法,機敏資料經過記號化產生的Token值,雖外型與原資料格式一致,惟隨機產生,完全與原始資料去識別化,即使Token外流,完全不存在解密風險。

- 機敏資料以Token替換時,資料庫結構完全不須變動,僅系統微調,即使盗竊者仍取得資料,無法分辨Token資料真偽,同時因無法取得安全的Token Vault,也就無從破解,對駭客產生欺敵效果!

對症下葯,善用去識別化方法

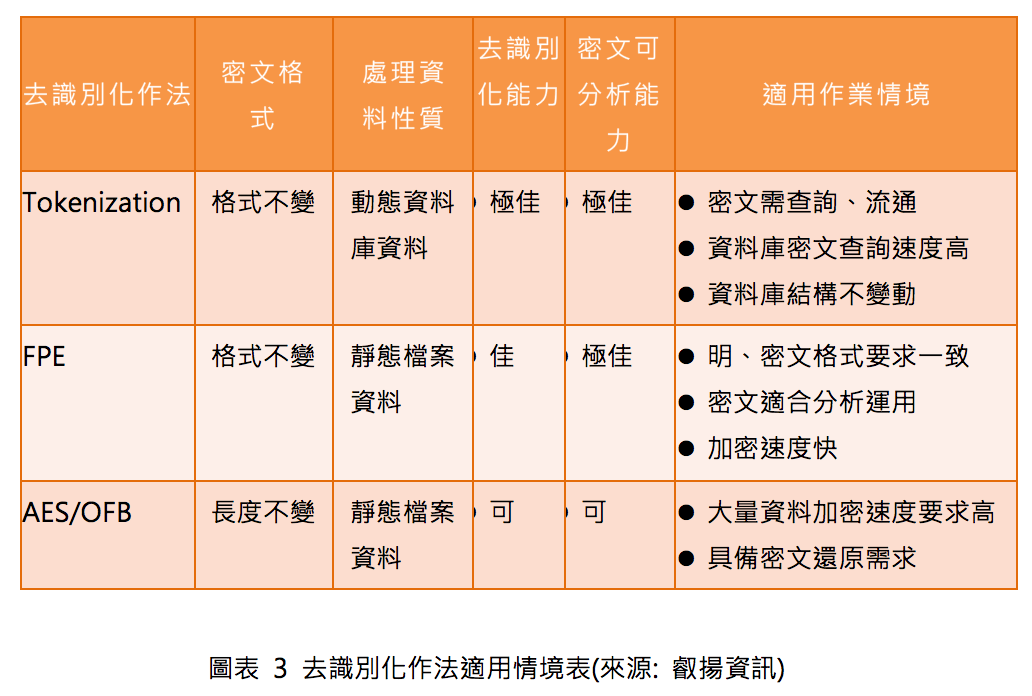

經過分析前述去識別化方法特性及實作經驗,依適用作業情境,建議選用去識別化方案,摘要如下表:

- 要求密、明文格式相同:對大量靜態資料加密,同時對密文格式及長度要求高之作業,FPE為較適當作法。

- 大量資料高速加密:對資料量龐大,加密效能要求較高,而格式要求不高者,AES/OFB為不錯的選項。

- 不變動資料庫結構之資料保護方案:採用Tokenization作法,記號化機敏內容可保有原資料特性,如:身分證字號Tokenization為另一組符合身分證編碼原則之字串,除可用於分析運用外,同時可公開流通,不怕駭客竊取盜用。

參考資料

L.Ertaul, J.N.Shah, S. Ammar, A comparison of HAMC-based and AES-based FFX mode Operation Format-Preserving Encryption, Int'l Conf. Security and Management, 2015, pp.171-177

Zalak Bhatt, Vinit Gupta,Format Preserving Encryption: A Survey, IJIRT, March 2016 ,Volume 2, Issue 10,ISSN: 2349-6002,pp.8-17

Jake張, 陳昶旭,Tokenization技術在不同產業的創新應用, iThome資安專刊春季號, pp.129-130

雲資料庫初探, https://read01.com/AP85J.html, 2016

洪羿漣, SafeNet DataSecure硬體式加密系統,網管人, 2013/10/8, http://www.netadmin.com.tw/article_content.aspx?sn=1310020002

Gemalto SafeNet, Gemalto SafeNet Tokenization.pptx, Jun. 2015

Follow us