GSS資安電子報0118期【 金融機構DLP導入案例 預防資料外洩風險】

|

國內某金融機構 網路端資料外洩防護(Data Loss Prevention;DLP) 避免影響使用者作業及管控需求 GTB DLP 資料外洩防護系統 - 網路端 模組 Inspector |

|

為因應金融監督管理委員會對金融機構建議加強個資外洩保護,任何個人資料可能外洩的管道,都應進行合法的管控,因此該金融機構經過評估及效能考量導入資訊安全工具 GTB DLP資料外洩防護系統,期望透過DLP(資料外洩防護;Data Loss Prevention)達到資料外洩防護功能,也能同時保護企業員工上網行為,並且對於企業防火牆未能自動或手動完整防禦之惡意網站及行為(例如於疑似惡意網站及不安全網站上傳資料),進行個資防護,透過GTB DLP資料外洩防護系統協助解決困窘數年的資訊安全問題。

網路端DLP架設考量

建置資料外洩防護系統必須掃描網路端口上的所有協議,包含HTTP、HTTPS、FTP及所有未知連接埠,並解析HTTPS(SSL)加密連線封包及進行內容過濾分析,在評估期間閘道端設備該擺放何位置,需要持續討論及相對應的調整作業,該金融機構在初步評估後將閘道器放置網路出口端即可滿足個資防護要求。

在系統上線前進行功能再次確認及驗證機制,該金融機構在資訊部門的測試階段就高達數月之久,也證明金融業對資訊安全重視的程度,為避免影響使用者作業及管控需求,在資訊部門測試完成後,再將特定重要部門加入驗證工作,以確保系統能正常營運上線且不影響日常作業。

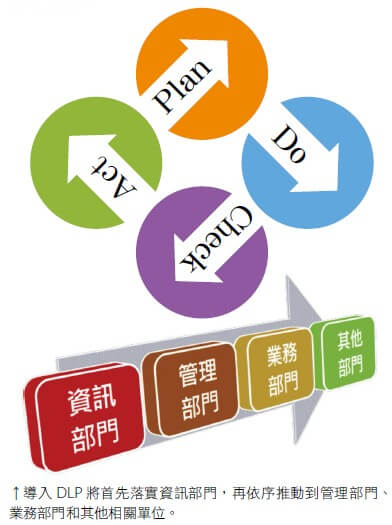

DLP導入的重點:採PDCA方式並與企業政策搭配

系統建置完成後,專案多數時間在進行政策制定標準、規劃、討論,其中政策制定需事先區分公務與非公務用途之網站,也同時要兼顧使用者既有的電腦操作習慣避免改變使用者行為或影響正常的公務作業。對於已討論完成且定案之政策,該金融機構採用PDCA原則分階段佈署至全行,也定期檢討政策並預計達成減少員工因惡意網站導致個資外洩事件之目標。

DLP 導入部門順序

導入DLP 將首先落實資訊部門,再依序推動到管理部門、業務部門和其他相關單位。

本專案DLP防護項目

- 傳送銀行帳號、授信帳號等超過特定筆數,將禁止傳送。

- 傳送身分證字號、公文資料、中文姓名、個資等超過特定筆數,將禁止傳送。

- 禁止傳送加密檔,如:RAR、ZIP、Office等資料格式。

- 禁止傳送資料格式為圖片等文件。

叡揚持續累積DLP 導入經驗,協助客戶鞏固資訊安全

關於GTB Technologies

GTB Technologies為新世代資料外洩防禦–Next generation Data Loss Prevention (DLP)的公司。GTB DLP的方案,結合了精確性與執行速度,可防止發生在企業網路或端點,非法且令人困窘的敏感資料外洩。客戶包括全球1,000大企業,如:金融服務、醫療保健、國防承包商、電力、能源、電信、零售和高科技產業等。

DLP 預防資料外洩解決方案常見模組

GTB 獨特高精準度「資料指紋」辨識技術,屬於內容感知型(Content-aware DLP),可有效降低誤判,提升各模組防護效益

1. 網路端 GTB Inspector: 過濾與攔截透過各式網路手段傳遞之機敏資料

2. 資料盤點 GTB eDiscovery: 對精準度的機敏資料盤點

3. 端點保護 GTB Endpoint Protector: 預警及限制機敏資料儲存至各式媒體

4. 資料權限 GTB IRM (Information Rights Management): 對機敏數位資料加密,依權限限制存取能力

相關分類主題:客戶使用案例、資料外洩

Follow us