打造可持續的數位韌性: 讓 SSDLC 落地實踐的合規與韌性架構

關於「歐盟網路韌性法案」Cyber Resilience Act, CRACRA 核心精神:製造商需在產品生命週期中持續進行風險評估、弱點處置、通報與更新;要求供應鏈透明(如 SBOM)、安全預設與安全設計,並對高風險產品採取更嚴格控管。 對研發與營運的影響如下:① 軟體供應鏈:第三方元件與開源套件需可追溯(SBOM)並持續修補。 ② 安全開發:從需求、設計、實作、測試到佈署,皆需可稽核證據。 ③ 營運維護:建立弱點揭露流程(VDP/Coordinated Disclosure)、提供安全更新與事件通報。 |

在全球供應鏈快速重組的時代, 企業面臨的數位風險已不再只是資安事件本身,而是整體營運韌性的考驗。「歐盟網路韌性法案」(Cyber Resilience Act, CRA) 的推動,正在重新定義「軟體產品」與「資安責任」的關係。在過去,企業多半在專案尾聲才開始掃描弱點、補強控制項。如今 CRA 明確要求產品在生命週期中落實「安全預設(security by default)」、「安全設計(security by design)」,並需建立可持續的弱點管理與通報機制,正式宣告:

安全不再是附加品,而是產品責任的一部分。

叡揚資訊以多年協助各產業企業客戶導入 SSDLC(Secure Software Development Life Cycle) 的經驗觀察,在 CRA 架構下企業需要的不是更多工具,而是能夠被證明、被量化、可長期運作的韌性流程。換言之,CRA 不是一次性的合規任務,而是軟體安全治理的深層變革。

CRA 為何成為全球資安治理的轉捩點?

全球供應鏈攻擊事件急遽上升,從開源套件、雲端環境到第三方模組,任何一個環節都可能擴大成系統性風險。這些事件讓政府與採購方不再接受缺乏透明度的「黑箱式軟體」, 也推動 CRA 將「產品安全性」視為必須被證明、被追蹤、被驗證的義務。

更重要的是,CRA 帶來了一項前所未有的要求──企業不僅要推出安全的產品,更要「長期維持」產品的安全狀態。這意味著軟體在上市後,必須持續更新、持續修補,並且在每一次變更、每一次改善之後,都能拿得出可信的證據。它迫使軟體製造商面對一個過去從未被正式提出的問題:

「五年後、十年後,你能證明這個產品仍然是安全的嗎?」

而這,正是多數企業最缺乏、也最難補齊的能力。

產業盲點:以為導入工具,就能通過 CRA

面對 CRA,許多企業開始汰換工具、導入更多掃描或開始建立 SBOM。然而,真正的瓶頸往往不在技術,而是在流程與證據。

- SBOM 能產生一次,但缺乏版本與依賴維護。

- 弱點掃描有報告,但沒有修補閉環。

- R&D、Security、Compliance 之間責任模糊。

- 遇到稽核時,開發歷程無法被完整重建。

- 程式碼安全與部署安全之間缺乏一致性。

-

但真正的挑戰其實在於,合規不是「發現弱點」,而是「可證明的流程」。因此企業更需要的是:

|

可證明 |

可持續 |

可量化 |

|

每個安全活動都有紀錄、有依據、能查核 |

流程在開發、維運中能長期運作 |

能用指標追蹤風險與改善 |

企業下一波競爭力從「能做」轉向「可信任」

在 CRA 的新市場規則下,產品安全不再只是避免罰則,而是成為企業品牌力的一部分。全球客戶與供應鏈正在比較的不是功能,而是:

- 更新是否及時?

- 弱點能否迅速修補?

- 能否提供開發與安全的完整證據?

- 能否維持供應鏈透明?

- 能否持續維運安全更新?

企業的競爭力,正從「做得出來」轉向「做得可信」。這也凸顯了 SSDLC 的價值,不是把安全附加在流程旁,而是讓安全成為開發流程本身的證據鏈。

如何把安全變成「可證明、可持續」的能力

叡揚資訊以多年協助金融、醫療、製造、公部門導入 SSDLC 與零信任的經驗觀察,企業真正缺的不是工具,而是能跨越制度、流程、技術的人才與架構。

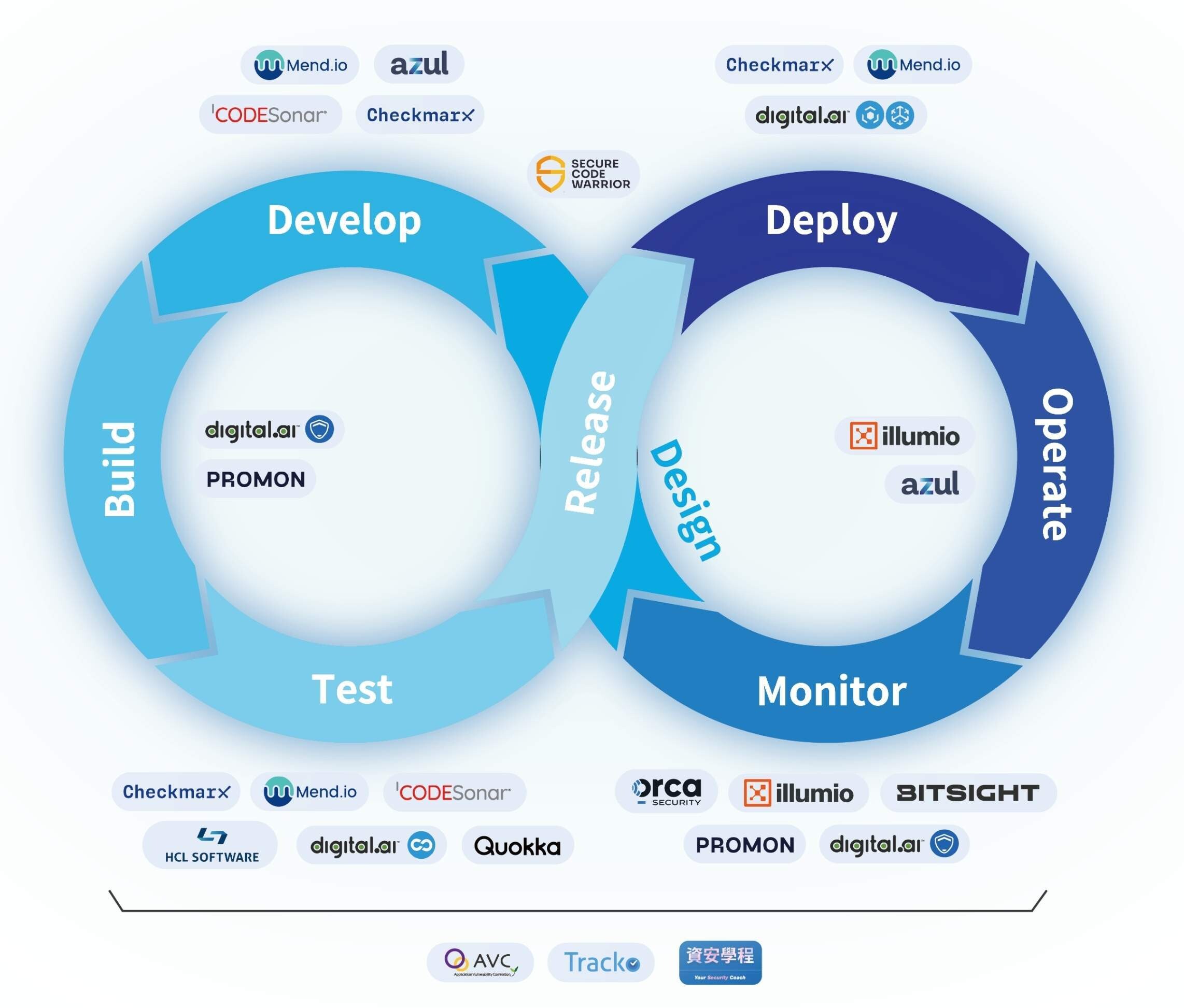

因此叡揚資訊資安團隊提出以「SSDLC × Zero Trust × 可稽核證據」為主軸 ,將技術工具、流程制度與組織能力整合,協助企業從合規最低門檻走向真正的韌性經營。

-

治理與制度

建立安全需求基線、風險評估(威脅模型、STRIDE/Attack Tree)、弱點揭露與修補 SLA、變更管控與稽核證據留存。

-

開發者賦能

以遊戲化與情境化訓練提升開發人員與資安人員的共識與技能;導入安全冠軍(Security Champion)制度。

-

工具鏈落地

在 CI/CD 中落實 SAST、SCA、IaC 掃描、容器與映像檔掃描、App 保護與執行期防護、微分段與存取控管。

-

運維與監理

以攻擊面管理、 雲端安全態勢管理(CSPM/CIEM)與外部評級建立外部視角,結合內部弱點修補與零信任網路隔離,形成閉環改善。

叡揚資安技術與導入實績

技術能力

- SSDLC/DevSecOps 諮詢與落地(政策、流程、工具鏈整合、證據留存)。

- 零信任網路與微分段設計與實作(Illumio/混合雲場景)。

- App 防護與嵌入式安全(ai/ Code Sonar)與 JDK 供應鏈治理(Azul)。

叡揚資訊資安相關解決方案與 SSDLC 階段及 CRA 要求

|

解決方案 |

主要能力 |

SSDLC 對位 |

CRA 關聯(舉例) |

|

SAST/IAST/SCA、CxONE 平台、策略治理 |

設計/ 實作 / 測試 |

安全設計與安全開發、弱點管理、政策與流程可稽核 |

|

|

SCA、License 合規、SCA自動修補 |

設計/ 實作 / 測試 |

開源元件治理、SBOM 產生與更新、弱點修補流程 |

|

|

App 混淆、防竄改、RASP |

實作/ 測試 / 部署 |

執行期防護、降低攻擊面、減輕殘餘風險 |

|

|

CodeSonar |

靜態分析(C/C++/Rust 等)、高可靠度嵌入式偵錯 |

設計/ 實作 / 測試 |

高風險產品安全設計證據、弱點密度降低 |

|

Illumio |

微分段、東西向流量控管、 Zero Trust Segmentation |

部署 / 營運 |

最小權限、爆炸半徑降低、關鍵資產隔離 |

|

Azul |

安全強化 Java Runtime 、 JDK 供應鏈安全與更新 |

部署 / 營運 |

安全預設、及時修補、供應鏈完整性 |

|

Bitsight |

外部資安評級、攻擊面管理 |

營運 / 監理 |

外部治理證據、持續監測與風險曝險量化 |

|

Orca Security |

雲端安全態勢管理(CSPM/ CIEM)、雲端工作負載防護(CWPP) |

部署 / 營運 |

雲端基礎設施合規、威脅偵測、資產可視化 |

|

Secure Code Warrior |

開發者安全訓練、挑戰賽、情境題庫 |

需求/ 設計 / 實作 |

能力成熟度、文化與行為改變、持續合規佐證 |

|

AVC |

DevOps 流程管理、分權管理、自動化整合、資安檢測、完整稽核軌跡、弱點管理 |

實作 / 測試/ 部署/ 營運 |

安全開發流程自動化、弱點管理追蹤,以及可稽核的合規性管理 |

備註:實務上會同時整合容器 /IaC 掃描、雲端態勢管理(CSPM/CIEM)、SBOM 交換(CycloneDX/SPDX)與 VEX(Vulnerability Exploitability eXchange)。

- 雲端安全治理(Orca Security CSPM/ CIEM、CWP 整合)。

SBOM/VEX 管理、SCA/SAST/ IAST 集成、攻擊面管理與外部評級(BitSight)。 - 開發者安全訓練計畫與Security Champion 設計(Secure Code Warrior)。

導入實績 (台灣)

- 多家金融(核心應用與 API 平台)導入 SSDLC 與微分段策略。

- 醫療業與製造業跨區零信任分段與OT/IT 區隔、韌性演練。

- 政府與公部門建立 SBOM 管理、弱點管理流程與合規稽核機制。

在 CRA 的新監管框架下,SSDLC 已不再只是合規的底線,而是決定產品能否被市場「長期信任」的關鍵能力。真正的競爭力,不再是功能做得多快,而是在多年後依然能證明產品是安全的、依然能維持更新、依然能承擔責任。

對企業而言,這是一場深層的流程變革,也是一場文化與治理的重建。

而叡揚資訊的角色,就是把這些看似高門檻的要求,轉化成企業日常可運作、可延續的能力。

叡揚資訊將以 SSDLC 為主軸、零信任為骨幹,協助企業從一次性的合規檢查跨越到真正的安全韌性。讓產品的每一次更新、每一段證據鏈、每一個安全決策,都能成為企業可信賴的基礎。