GSS資安電子報 0231 期【雲端安全警報:2025 OWASP 發布非人類身份十大風險】

根據 Orca 研究團隊的分析,雲端環境中非人類身份 (Non-Human Identities, NHI) 的數量平均比人類身份多出 50 倍。隨著雲端環境中自動化流程和 AI 服務的蓬勃發展,NHI 的數量正持續快速攀升。NHI 在雲端運算中扮演著關鍵角色,它們賦予數位身份所需的雲端存取權限,驅動著重要的應用程式並實現高效的營運。

然而,NHI 也成為了攻擊者覬覦的目標。Enterprise Strategy Group 去年的一項研究指出,有 66% 的公司/企業都曾因 NHI 遭到入侵而發生安全事件。這些身份對安全團隊來說是嚴峻的挑戰,因為它們通常擁有過高的權限、可廣泛存取各種系統,而且存取控制機制薄弱。同時,一旦 NHI 設定完成,往往就會被遺忘,這不僅擴大了攻擊面,更讓攻擊者有機可乘。

NHI 的普遍性以及它們所帶來的風險,正突顯了 OWASP 近期啟動最新專案的重要性:OWASP Non-Human Identities Top 10。為了推動這個專案,OWASP 邀請了 Orca Security 和其他幾家領先的資安廠商共同參與。

在本文中,我們將深入探討 OWASP 非人類身份十大風險專案,闡述它與雲端安全的關聯,並分享 Orca 研究團隊的重要發現。同時,我們也會提出最佳實踐,協助您的公司/企業防範 2025 年 NHI 可能面臨的主要風險。

什麼是 OWASP Non-Human Identities Top 10 專案?

OWASP 非人類身份十大風險列表 (OWASP Non-Human Identities Top 10) 提供了一份針對最關鍵 NHI 風險的排名,為安全和開發團隊提供了實用的指導。該列表採用 OWASP 風險評級方法,並結合了頂尖網路安全專家和組織(包括 Orca 研究團隊成員)的貢獻。

以下是 2025 年的 OWASP NHI 十大風險列表:

- NHI1:2025 不當撤銷 (Improper Offboarding)

- NHI2:2025 機密洩漏 (Secret Leakage)

- NHI3:2025 脆弱的第三方 NHI (Vulnerable Third-Party NHI)

- NHI4:2025 不安全的身份驗證 (Insecure Authentication)

- NHI5:2025 過度授權的 NHI (Overprivileged NHI)

- NHI6:2025 不安全的雲端部署配置 (Insecure Cloud Deployment Configurations)

- NHI7:2025 長期存在的機密 (Long-Lived Secrets)

- NHI8:2025 環境隔離不足 (Environment Isolation)

- NHI9:2025 NHI 重複使用 (NHI Reuse)

- NHI10:2025 人類使用 NHI (Human Use of NHI)

深入剖析 NHI 十大風險

以下章節將詳細分析 OWASP NHI 十大風險中的每一個項目。分析內容包含 Orca 研究團隊根據過去 30 天 Orca Security 數十億次掃描所發現的重要研究結果。

1. NHI1:2025 – 不當撤銷 (Improper Offboarding)

2025 年 NHI 的首要風險「不當撤銷」,指的是公司未能妥善移除不再需要的 NHI 或停用它們。這種疏忽可能會導致過時的服務處於無人監管的狀態,容易受到攻擊,並讓駭客得以未經授權地存取敏感資訊和系統。

根據我們的分析,不當撤銷仍然是雲端環境中普遍存在的風險。在使用 AWS 的公司中,將近一半 (47%) 至少有一個 IAM 角色連接到過去 90 天內未曾使用過的第三方整合。

2. NHI2:2025 – 機密洩漏 (Secret Leakage)

機密洩漏指的是敏感的 NHI(包括 API 金鑰、權杖、加密金鑰和憑證)在軟體開發生命週期 (SDLC) 中,不小心暴露在未經授權的資料儲存區。這種情況通常發生在機密被 hard-coded 到原始碼中、以純文字儲存在組態檔中,或透過不安全的通訊管道分享時。這些做法增加了機密被惡意行為者發現和利用的風險。

在過去幾年中,機密洩漏導致了幾起備受矚目的安全事件,包括 2022 年 Uber 和 2023 年賓士的漏洞事件。根據我們的調查結果,機密洩漏仍然是各公司高度普遍的風險。我們發現 70% 的公司在其原始碼儲存庫中嵌入了純文字機密。其中,2% 的洩漏機密是有效的,並儲存在目前的主分支中,而 50% 的機密則保存在 Git 歷史記錄中,其中 4% 的機密仍然有效。

然而,機密洩漏的風險也適用於公開暴露的資產。我們的分析發現,22% 的公司至少有一個公開暴露的資產,其中包含長期有效的供應商機密,例如雲端服務供應商的存取金鑰。駭客可以利用其中一個資產,竊取有效的金鑰,並利用它來進行帳戶接管。

3. NHI3:2025 – 脆弱的第三方 NHI (Vulnerable Third-Party NHI)

第三方 NHI 透過整合開發環境 (IDE)、IDE 擴充功能和第三方 SaaS 廣泛整合到開發工作流程中。如果第三方擴充功能受到入侵——無論是透過安全漏洞還是惡意更新——駭客都可以利用它來收集憑證或濫用授予的權限;因此,這就存在脆弱的第三方 NHI 的風險。

與此風險相關的幾個備受矚目的事件包括 JetBrains 惡意外掛程式事件(第三方存取金鑰洩漏)以及 CircleCI 事件(CI/CD 供應商的漏洞導致客戶機密外洩)。我們的分析發現,各公司平均使用四個與 NHI 整合的第三方服務,這說明了它們的普遍性以及脆弱的 NHI 可能帶來的風險。

4. NHI4:2025 – 不安全的身份驗證 (Insecure Authentication)

開發人員經常將第三方服務整合到他們的應用程式中,這些服務需要身份驗證憑證才能存取系統資源。然而,某些身份驗證方法存在重大風險,包括容易受到已知攻擊、依賴過時的安全實踐或已被棄用的方法。使用不安全或過時的身份驗證機制可能會讓公司面臨更大的潛在漏洞風險。

5. NHI5:2025 – 過度授權的 NHI (Overprivileged NHI)

在應用程式開發和維護期間,使用者可能會授予 NHI 比實際需要更多的權限。如果一個過度授權的 NHI 被入侵——透過應用程式漏洞、惡意軟體或其他方法——駭客就可以利用這些過多的權限。雲端非人類身份可能有多種方式變成過度授權。

首先是授予角色過高的存取權限。根據我們的分析,所有雲端角色中有 13% 是特權角色,53% 的公司授予超過 10% 的角色特權存取權。第二種是分配給角色的權限超過其真實需求。我們的研究結果顯示,在過去 30 天內使用的 AWS IAM 角色中,只有 55% 的策略權限被使用。這意味著這些策略可以縮減,而不會影響功能。

6. NHI6:2025 – 不安全的雲端部署配置 (Insecure Cloud Deployment Configurations)

持續整合和持續部署 (CI/CD) 應用程式簡化了開發人員的工作流程,使他們能夠自動化將程式碼建置、測試和部署到生產環境的過程。這些工具通常需要使用靜態憑證或 OpenID Connect (OIDC) 與雲端服務進行身份驗證。

然而,靜態憑證存在透過組態檔、程式碼儲存庫或日誌洩漏的風險,可能賦予駭客對生產環境的持久特權存取權。雖然 OIDC 提供了一個更安全的替代方案,但未經正確驗證的身份權杖或弱權杖聲明條件仍然可能被未經授權的使用者利用。

7. NHI7:2025 – 長期存在的機密 (Long-Lived Secrets)

長期存在的機密指的是敏感的 NHI——例如 API 金鑰、權杖、加密金鑰和憑證——它們的失效日很久,或者根本沒有到期日。當這些機密被洩漏時,駭客可以無限期地利用它們並存取敏感服務。

大規模執行機密治理是一項複雜的任務。這也解釋了為什麼雲端供應商建議使用機密儲存服務(例如 AWS Secrets Manager、Azure Key Vault 和 GCP Secrets Manager)來自動化此流程。

這些服務還提供機密輪換,以符合安全最佳實踐。雖然這很有益,但我們的分析顯示,很少有公司使用它們。例如,GCP Secrets Manager 上的機密只有 0.5% 設定了自動輪換日期。對於 AWS Secrets Manager,這個數字僅上升到 1.5%。

8. NHI8:2025 – 環境隔離不足 (Environment Isolation)

環境隔離是安全雲端應用程式部署的基本要求,它包括針對開發、測試、預演和生產環境的獨立區隔。雖然 NHI 在整個應用程式生命週期中都扮演著關鍵角色,但在多個環境(尤其是測試和生產環境)之間重複使用相同的 NHI 會造成嚴重的安全漏洞。

9. NHI9:2025 – NHI 重複使用 (NHI Reuse)

跨多個應用程式、服務或元件(即便是同時部署)重複使用相同的 NHI 會帶來嚴重的安全風險。如果一個 NHI 被入侵,駭客可以利用它來存取其他共享相同憑證的系統。

在雲端環境中,角色重複使用的情況尤其普遍。我們的分析顯示,13% 的公司至少有一個特權 Instance Profile 為 50 個以上的不同 EC2 執行個體提供服務,其中 11% 的 Profile 包含管理員權限。

10. NHI10:2025 – 人類使用 NHI (Human Use of NHI)

在應用程式開發和維護期間,開發人員或管理員可能會不當地使用 NHI 執行手動任務,而這些任務應該由具有適當權限的人類使用者來執行。這種做法會造成安全風險,包括 NHI 的權限過高。

如何防範 NHI 風險?

為了防範 OWASP NHI 十大風險,我們建議實施以下最佳實踐:

- 找出您的機密: 建立一份機密清單,並確保它們不會暴露在網際網路上或以純文字形式出現。

- 遵循最小權限原則 (PoLP): 將權限限制在 NHI 執行其工作所需的最低限度,這將降低橫向移動或權限升級的風險。

- 使用即時 (JIT) 權限: JIT權限允許您在有限的時間內授予對特定雲端資源的臨時存取權,讓您可以強制執行 PoLP 並最大限度地減少與雲端過度授權相關的風險。

- 輪換您的機密: 確保您定期輪換您的機密,以限制在發生洩漏或入侵時的風險暴露。

- 繪製您的第三方整合: 清查所有整合,繪製它們的權限,並實施撤銷流程。

- 移除未使用和被忽略的角色: 停用或移除過去 90 天或更長時間未使用的任何角色,確保您盡可能縮小攻擊面。

Orca 如何提供協助?

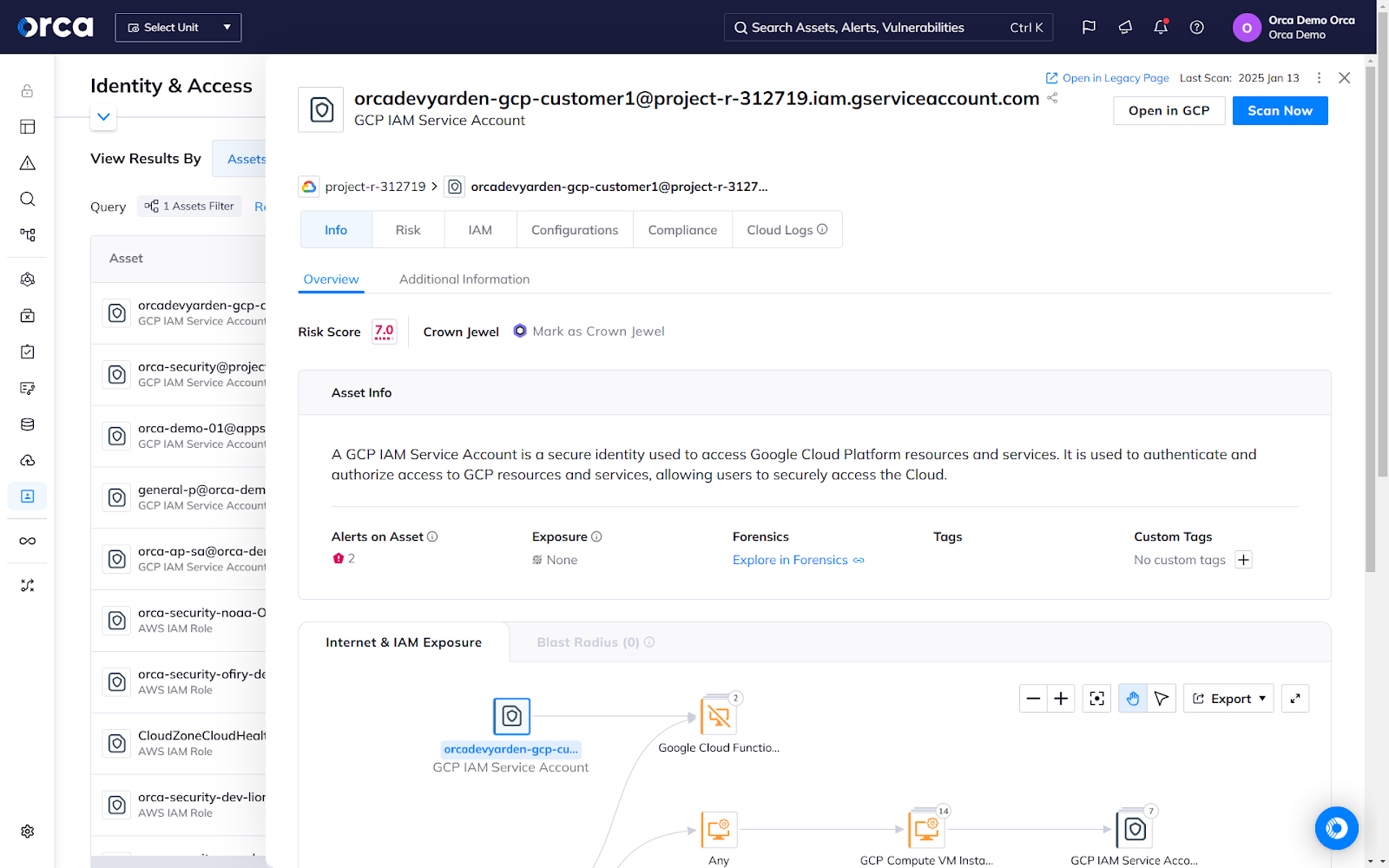

Orca 雲端安全平台是一個統一、全面的雲端安全平台,可識別、優先排序和修復 AWS、Azure、Google Cloud、Oracle Cloud、Alibaba Cloud 和 Kubernetes 中的安全風險和合規性問題。Orca 平台提供深度整合的雲端基礎設施授權管理 (CIEM) 解決方案,可針對您雲端中的所有身份、配置、存取策略、授權、權限和活動提供細緻、情境化的可見性。

Orca 平台提供對您雲端身份和授權風險的全面可見性。

透過 Orca 平台,您可以獲得雲端中 NHI 的完整清單,包括與供應商關聯的任何服務身份,以便立即了解您的供應鏈風險。

對於每個身份,Orca 都會顯示其附加的 IAM 策略、詳細的存取地圖(顯示從雲端身份到其他雲端資產的有效權限)、與身份相關的風險、其對合規性的影響以及其他元數據。Orca 還提供 PoLP 策略建議,以便在適用的情況下調整權限。

Orca 提供每個 NHI 的深入可見性,包括其相關風險、有效權限等等。

了解更多

有興趣了解 Orca 平台及其 CIEM 功能的優勢及 Orca 如何有效地保護您的身份和授權嗎?歡迎與叡揚資訊聯繫。

附錄 – 方法論

- NHI 相較於人類身份的比例: 透過比較以下人類身份的計數("Azure User" 或 "AWS User" 或 "GCP User")與以下非人類身份的計數("GCP IAM Role" 或 "AWS IAM Role" 或 "Azure Service Principal" 或 "GCP IAM Service Account")來計算。

- NHI1:2025 – 不當撤銷: 查詢包含在雲端帳戶中檢測到的所有第三方應用程式(根據 Orca 對帳戶的掃描),這些應用程式分配了 AWS IAM 角色用於此整合,且上次使用時間超過 90 天前。

- NHI2:2025 – 機密洩漏: 查詢基於 Orca Shift Left CLI 掃描在程式碼儲存庫中找到的 API 金鑰。第二個查詢使用 AWS 組態檔的檢測,其中包含存取金鑰 ID 和密碼存取金鑰,以及 Orca 對可公開存取的 VM 的檢測。

- NHI3:2025 – 脆弱的第三方 NHI: 查詢基於 Orca 涵蓋的第三方整合所假設的角色。

- NHI5:2025 – 過度授權的 NHI: 權限計算基於授予 NHI 的所有策略和權限的總和。要了解在 AWS 中如何執行此聚合,您可以訪問我們的 IAM APE 開源工具。第二個查詢是 Orca 透過分析授予的權限與雲端供應商報告的每個實體最近使用的服務進行的分析。

- NHI7:2025 – 長期存在的機密: 對於 GCP,我們查詢了 "rotation" 和 "nextRotationTime" 欄位。對於 AWS,我們查詢了 "RotationEnabled" 欄位。

- NHI9:2025 – NHI 重複使用: 統計了 Instance Profiles ARN 。