GSS資安電子報 0221 期【零信任微分段對於雲端資安韌性至關重要】

作者介紹

John Kindervag - Chief Evangelist

John Kindervag 擁有超過 25 年的從業者和行業分析師經驗,是世界上最重要的網路安全專家之一,並以創建變革性的網路安全零信任模型而聞名。

前言

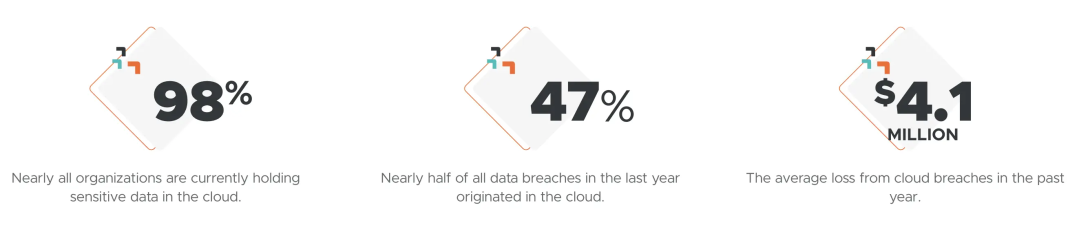

企業正在迅速將數位環境遷移到雲端,但既有的資料中心中仍存在著大量資料。這意味著安全團隊必須管理混合雲環境。但傳統資料中心的安全方式在雲端中起不了作用,現在該是安全和風險管理領導者實施零信任微切分( Zero Trust Segmentation,ZTS)作為其更大的零信任計劃的一部分的時候了。

我是 ZTS(也稱為微切分)的大力擁護者,包括它為本地和雲端環境帶來的價值以及它如何幫助您採用零信任。在這篇文章中,我將解釋為什麼 ZTS 對於雲端彈性至關重要,以及它如何與零信任安全策略保持一致。

為什麼零信任微切分(ZTS)如今這麼重要

多年來我一直在談論 ZTS — 事實上,關於零信任的第二份報告是我 13 年前寫的,《將安全融入網路的 DNA:零信任網路架構》。

在報告中,認可切分和集中管理作為零信任關鍵組成部分的重要性,並寫道:「必須創建切分網路的新方法,因為在未來所有的網路預設都要做微切分。」

摘自《將安全融入網路 DNA:零信任網路架構》

傳統的扁平網路是惡意行為者的天堂-惡意行為者擁有它們,而卻是你在支付帳單。在當今的威脅情況下,攻擊和入侵是不可避免的,預防和偵測工具也不足以阻止勒索軟體攻擊和防止資料外洩。保持抵禦這些攻擊者的彈性的最佳方法是建立零信任環境,而 ZTS 是任何零信任策略的基礎。ZTS 有助於定義和保護需要保護的系統或應用程式的範圍,阻止惡意行為者在您的系統中立足,或移動到任何他們想去的地方以及竊取資料甚至中斷操作。

根據 Gartner 的研究:「到 2026 年,60% 致力於零信任架構的企業將使用不止一種微切分部署形式,這一數字高於 2023 年的不到 5%。」這是一個顯著的成長,反映了 ZTS 如何為每個人服務,無論您的規模、行業或地理位置如何。

ZTS 專為應對攻擊者可能利用來進行攻擊的所有可能途徑或入口的不斷擴大和當今混合雲網路的複雜性而建構。它的切分使用了零信任原則。ZTS 有助於輕鬆創建需要保護的系統或應用程式的範圍,從而提高企業抵禦攻擊的能力。

看 ZTS 如何解決雲端安全的三大議題

雲的風險狀況隨著採用而增加。東西向流量比以前多得多——跨越多個雲端服務以及雲端和資料中心環境之間。

如果您仍依靠原生的控制項來跨資料中心和不同雲端服務擴展一致性的安全,那麼您將很難實現安全性。不幸的是,這會導致人們高舉雙手投降,使他們的雲端環境比以往任何時候都更加脆弱。

Vanson Bourne 最近在《2023 年雲端安全指數》中進行的研究發現,93% 的 IT 和安全領導者認為 ZTS 對雲端安全防護非常有幫助。

讓您了解雲端安全面臨的三個關鍵挑戰以及 ZTS 如何協助解決這些挑戰:

1. 人們認為雲端服務供應商將提供您所需的所有雲端安全性

您經常聽到雲端中的共享責任模型,在該模型中,企業與其服務提供者共同承擔保護雲端資料的責任。事實上,這是不平等的握手,這會導致安全性降低、兩端可能無法互相信任導致的互操作問題以及合規性的問題。

確實,雲端服務供應商負責保護底層基礎設施,並且他們將包含一些可以提供一定保護的本機工具。但保護雲端資料、應用程式和配置並遵循行業中的任何合規性要求則取決於您的企業。

ZTS 透過在所有資料中心和雲端環境中提供集中的可見性、策略和管理來解決這個問題。這使您可以透過一個解決方案在整個網路中持續擴展零信任安全性,而無需依賴個別服務提供者為您完成這項工作。

2. 缺乏完整的可見性

您經常聽到關於網路安全的停留時間,或攻擊者在網路中停留的時間。停留時間不應該是一個問題,但它之所以存在,是因為企業缺乏對其所保護的內容以及系統中發生的情況的端到端可見性。

你無法保護你看不到的東西。對於企業來說,了解其網路的黑暗角落至關重要。ZTS 照亮了整個需要保護的系統或應用程式的範圍,以便您可以看到正在發生的情況並使用這些資料點來建立、維護和實施策略。這不僅有助於您的企業主動為每一次違規做好準備,也幫助您的團隊提高效率。事實上,Forrester Research 發現 Illumio ZTS 可以幫助 資安 團隊減少 90% 的營運工作。

3. 雲端安全風險無法轉移

在多數情況下,風險可以被接受或轉移給其他人。例如,我們可以接受暴風雨損壞汽車的風險,也可以購買汽車保險將該風險轉移給保險公司。

然而監管機關定義資料的方式,您將無法轉移網路安全風險。因為企業自身始終是資料的保管人,無論資料位於何處。您不能說因為資料與服務是放在雲端,在發生了違規或勒索軟體的攻擊時,卻說這是雲端服務商的責任。

因此,企業有責任做好管理雲端安全風險的準備,而傳統的資料中心安全工具和策略是不夠的。您必須採用以 ZTS 為中心的零信任策略。這將確保不可避免的網路攻擊在其蔓延到整個系統之前得到遏制和隔離。

請在我們的指南中了解有關雲端安全挑戰的更多資訊。

如何開始在雲端建構零信任

我建議企業遵循零信任的 5 步驟模型:

- 定義保護面:確定需要保護的內容,了解攻擊面不斷演進。

- 繪製交易流程:獲得通訊的流量和流向的可見性,以確定哪些地方需要安全控制。

- 建構零信任環境:實現完全可見性後,實施為每個保護面量身定制的控制措施。

- 建立零信任安全策略:制定細緻化規則,允許流量存取 保護面內的資源。

- 監控和維護網路:透過遙測建立回饋循環,不斷提高安全性並建立有彈性、抗脆弱性的系統。

如果您還沒有開始建立零信任架構,那麼您已經落後了。是時候停止觀望零信任並開始實施它了,從 Illumio ZTS 開始。