佈局零信任,怎能缺少網路微分段? 叡揚與Illumio聯手補上這塊關鍵拼圖

原文連結: 佈局零信任,怎能缺少網路微切分? 叡揚與Illumio聯手補上這塊關鍵拼圖 |iThome

綜觀臺灣政府零信任網路戰略,涵蓋身分鑑別、設備鑑別、信任推斷三大重點,一旦落實這些環節,即可望減少資安風險;但企業若想將駭客入侵風險降到更低,則需進一步採用網路微切分技術。

事實上有越來越多人認同零信任微切分的必要性,但不少單位仍採取傳統防火牆的隔離做法,殊不知此方式不足以全面實現零信任架構;係因防火牆不具自我防禦能力,萬一位在「信任區域」的主機遭到入侵,整個資料中心就會跟著遭殃。為此有業者另闢蹊徑,利用網路微切分概念,將應用程式與服務劃分為小型子網,限縮網路攻擊風險;該業者便是在Forrester Wave報告中不但位居領導者,市場占有率也最高,贏得逾15%財富百大企業青睞的 Illumio 。

在Application Security領域擁有深厚底蘊的叡揚資訊,為建構更完整的DevSecOps解決方案版圖,有意在黑白箱檢測、Mobile App防護等方案外,著手佈局零信任微切分,以協助大型企業洞悉其系統的曝險程度。 Illumio 是Forrester報告中的領導品牌,獲得全球大型企業選擇導入,叡揚資訊為 Illumio 台灣代理商先以金融、製造、政府等領域為優先推動方向。

利用網路微分段,有效圍堵漏洞與威脅

Illumio 資深系統工程主管Louis Cheung認為,因應日益猖獗的勒索攻擊,企業應抱持「假設入侵」(Assume Breach)思維,採取新的保護方式,避免駭客攻佔關鍵資產。零信任微切分便是可行之計,將企業資產區隔於不同的小分段,入侵者即便攻下某一塊,亦將在此停下腳步,沒有機會橫向移動。

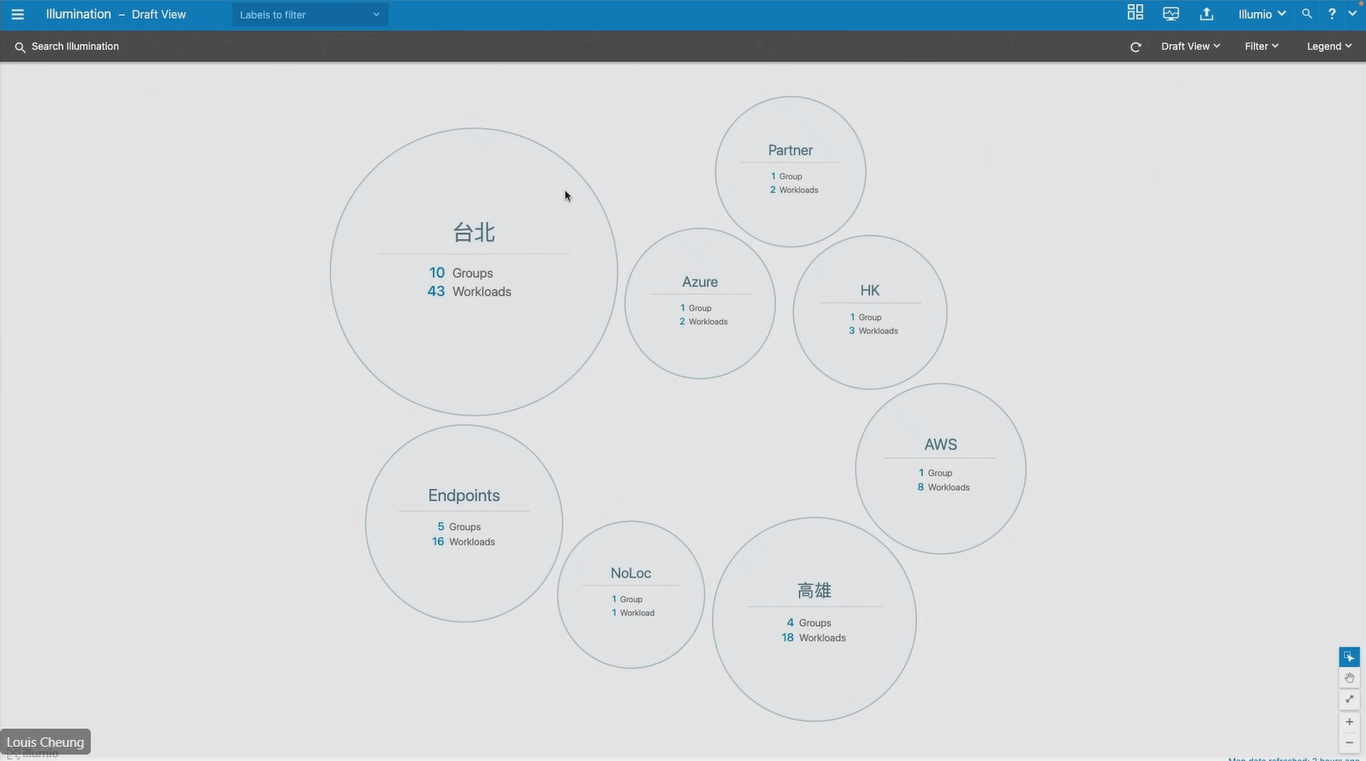

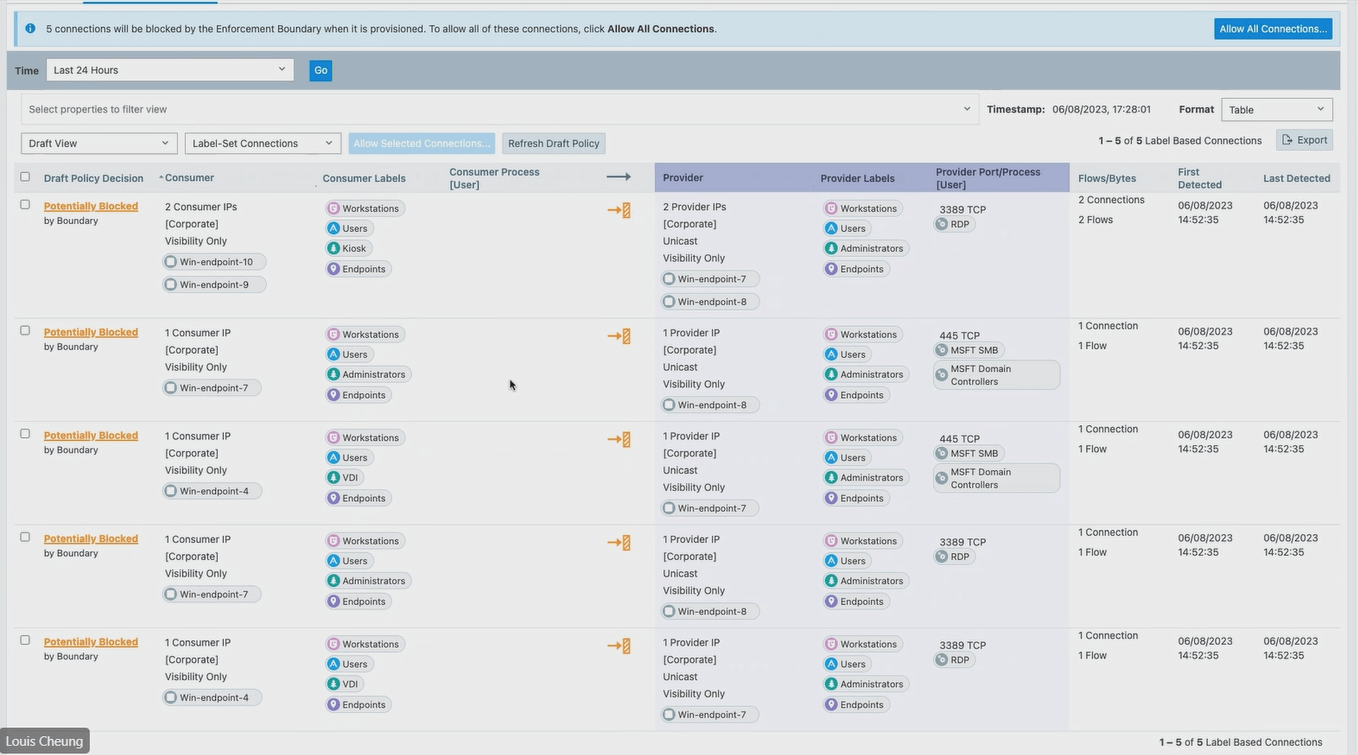

圖說:可視化看到不同區域之主機群組及數量

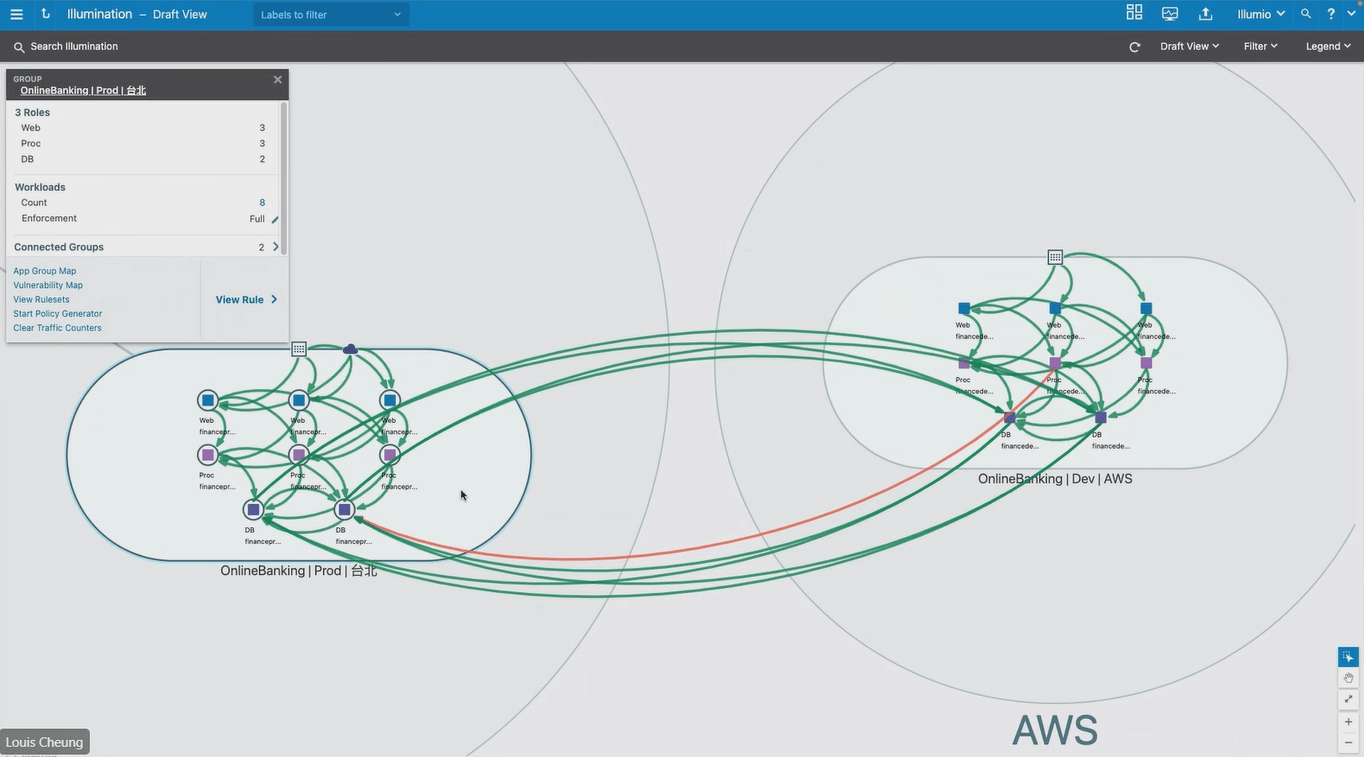

所謂零信任,是對任何人事物一概不容許、不相信,需確認對方身分無誤,才准予以最小權限存取資源,且不論後續場景如何轉變,皆可透過持續驗證、始終維持良好的政策執行力, Illumio 方案可完全滿足這些要素。

叡揚資訊資安直屬事業處處長范家禎表示,叡揚針對安全系統發展生命週期(SSDLC)的各個階段,從源碼檢測到SBOM建立、App防護…等,已有完整產品佈局,也累積大量客群,因而深知現階段多數客戶亟欲強化東西向防禦,藉此提升應用服務的安全;叡揚理解到,零信任微切分是滿足東西向防護的絕佳解方,因此決定引進 Illumio 產品。

叡揚資訊資安直屬事業處副處長李佳凌補充說,在建立合作關係後, Illumio 給予叡揚大力支持,不僅提供專業訓練,也能快速技術支援及回應,並提供全球實務導入案例。

圖說:左起叡揚資訊資安直屬事業處范家禎處長、 Illumio 資深系統工程主管Louis Cheung、叡揚資訊資安直屬事業處李佳凌副處長。

圖說:左起叡揚資訊資安直屬事業處范家禎處長、 Illumio 資深系統工程主管Louis Cheung、叡揚資訊資安直屬事業處李佳凌副處長。

以可視化為始,接續實踐高風險控制、白名單建立

范家禎說,臺灣勒索攻擊事件頻傳,大型機構首當其衝,自然備受威脅。叡揚秉持為客戶提供更完善方案的理念,希冀藉由 Illumio 協助降低勒索攻擊的危害。儘管零信任是非常大的議題,涵蓋眾多面向,但單就勒索防禦而論,微切分確實在其中扮演要角,可有效遏制勒索軟體攻擊和橫向移動。

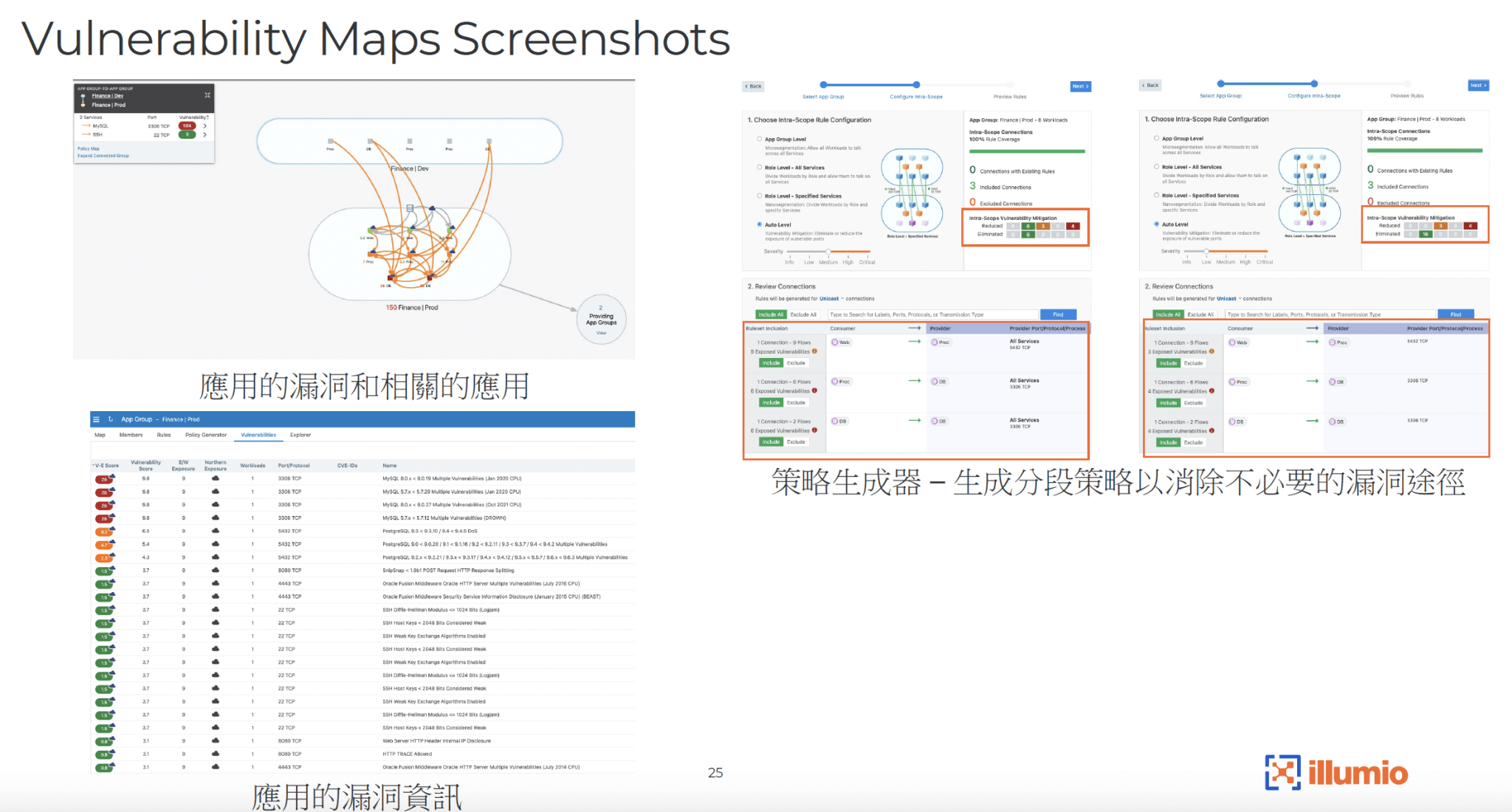

Louis Cheung強調,零信任是一個旅程,需要一步一步走。客戶採用 Illumio 平臺的初期,將優先實現可視化,理解現在公司內部的系統、應用如何溝通,釐清這些資訊後,即知道如何為系統與應用做出妥善分隔。臺灣企業普遍對弱點掃描需求殷切,但得到掃描結果後,卻缺乏足夠時間來執行漏洞修補;此時可借助 Illumio 的可視化介面,瞭解系統有多少漏洞,及哪些漏洞可能經由多個管道進入,管道越多代表越危險,客戶可將時間和人力聚焦在相關修補事宜。

圖說:結合主機弱掃報告資訊,可自動生成規則

接著 Illumio 可協助客戶控制高風險服務與連接埠,藉由相關政策來禁用諸如遠端控制、SMB等高風險標的。後續若做完零信任微切分,可再建立白名單,讓安全策略管理更簡單,如允許Web連App、App連DB,至於從Web跨界直通DB、將被視為違規。

論及 Illumio 的一大獨特優勢,在於它使用標籤,每個標籤都自帶對應的安全政策,故企業無需再利用IP地址做策略管理,當使用者啟用雲服務,甚或創建新主機,IT人員不必手忙腳亂改動防火牆策略,可輕易藉由標籤來達到自適應性,確保既有策略繼續施行。

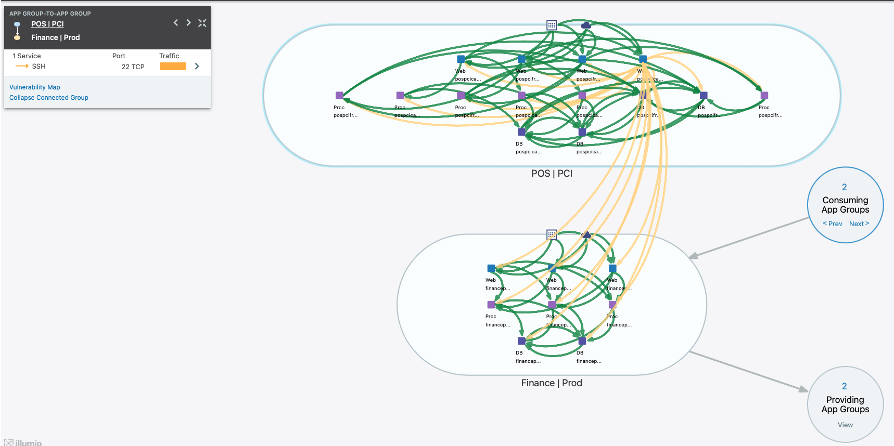

李佳凌說明, Illumio 以線路顏色代表點對點之間連接狀態。若某主機遭駭客控制,針對其他主機進行大量掃描探測,就立即在 Illumio 應用關係圖上新增大量黃色線條,黃色表示尚未設定點與點間的溝通規則,此時亦會結合SIEM發出警訊。當後續完成規則設定,黃色就轉為綠色;倘若日後出現違規,關係圖將新增紅色線條,提醒資安人員調查背後根因。

圖說:黃色為駭客正在進行大量掃描探測

圖說:illumio 可視化地圖-綠色為允許的連線-紅色為禁止的連線

而 Illumio 之所以搏得眾多客戶信賴,其中一點在於可藉由策略草圖預見成效,不需大費周章建立環境與執行測試。更重要的, Illumio 不只支援風險查看、策略設置,也有停止傳播的能力,適時阻止攻擊者往下擴散。

不僅如此, Illumio 採用業界少見的「輕量Agent」,標榜安裝時不必停機或重啟服務,後續也不影響系統效能,持續發揮保護功效。當有攻擊事件發生, Illumio 有效遏制攻擊和橫向移動,企業有足夠的時間調閱相關Agent的日誌,得知究竟哪一個用戶端、透過什麼方式發動攻擊,以利資安人員搭配EDR或MDR等其他工具,探索事件來龍去脈。

通常企業對於安全政策制定,總是傷透腦筋。但 Illumio 有一大亮點,有能力分析過往資料,再依場景、情況、應用的不同,自動生成規則,向客戶提出建議,方便客戶選用。由於 Illumio 親和友善、易於制定決策,讓以往未曾涉入政策設計的AP Team,也能憑著對應用服務的理解,參與零信任微切分策略的制定工作。

圖說:透過自然語言標籤化管理-進行規則集快速設定

總括而言,企業一旦啟用 Illumio ,就能隨時掌握完整的內網流量,即使哪天出現疑似高風險的不明連線,都能被及時發現、自動阻止,讓勒索軟體或漏洞攻擊無法橫向擴散,避免企業珍貴的資訊資產受到任何侵擾。