淺談銀行業首起 OSS 供應鏈網路攻擊

這些攻擊運用了先進的技術,包含針對受害銀行網路資產中的特定元件安裝惡意程式等。

攻擊者採用了欺騙性策略,例如利用假的 LinkedIn 帳號等詐騙手法建立可信度,並為各個目標客製化發令與控制(C2)中心,在合法服務的包裝下進行非法活動。

現有控制措施主要著重於偵測與管理已知的程式漏洞,無法應對這種新型攻擊。整個產業必須共同合作,加強防護措施,以抵擋惡意攻擊者。

Checkmarx 的 Supply Chain Intelligence (智慧供應鏈)可提供有效防護,避免客戶們受到此類攻擊。

重點摘要

2023 上 半 年,Checkmarx 的 供 應鏈研究團隊偵測到針對銀行產業常用的數個開源軟體(Open Source Software, OSS)的攻擊行為。

• 這些攻擊運用了先進的技術,包含針對受害銀行網路資產中的特定元件安裝惡意程式等。

• 攻擊者採用了欺騙性策略,例如利用假的 LinkedIn 帳號等詐騙手法建立可信度,並為各個目標客製化發令與控(C2)中心,在合法服務的包裝下進行非法活動。

• 我們的團隊已舉報惡意開源軟體套件,並且將其移除。然而,我們也預測這種針對銀行產業軟體供應鏈的攻擊已成未來趨勢。

•現有控制措施主要著重於偵測與管理已知的程式漏洞,無法應對這種新型攻擊。整個產業必須共同合作,加強防護措施,以抵擋惡意攻擊者。

• Checkmarx 的 Supply Chain Intelligence (智慧供應鏈)可提供有效防護,避免客戶們受到此類攻擊。

介紹

隨著網路安全快速發展,適應性已是生存的必要條件,不再可有可無。銀行業近期成為新型網路威脅的攻擊目標。這也是該產業有史以來,首次淪為兩種開源軟體供應鏈攻擊的目標。

假扮員工

有趣的是,從這些套件背後的提供者可追查到一個 LinkedIn 個人資料頁,而該帳號冒充為受害銀行的員工。我們起初猜想,這可能是銀行的滲透測試行為,然而在與銀行機構確認後,我們得到了一個完全相反的回應-銀行完全不知道發生了什麼事。

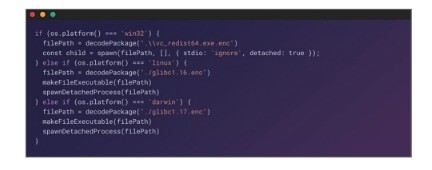

多階段攻擊

第一階段攻擊會利用腳本辨識受害者使用的作業系統:Windows、Linux 或Darwin(Mac 作業系統),接著根據辨識的結果,腳本會進一步解碼 NPM 套件中相關的加密文件。一旦完成解碼後,這些文件只有一個目的:將第二階段惡意的二進位文件下載到受害者系統上。

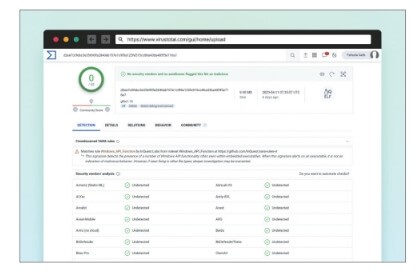

難以偵測客製化的惡意軟體

調查過程中,我們發現針對 Linux 設計的加密文件不會被 VirusTotal 視為有惡意。VirusTotal 是全球廣泛使用的線上服務,可用來掃描檢查文件是否帶有已知的病毒。如此一來,攻擊者就能隱身於 Linux 系統中。

利用合法網域繞過防禦機制

攻擊者巧妙地利用 Azure 的 CDN 子網域,成功傳輸第二階段的資料體,這個做法其實相當聰明,因為 Azure 是一個合法的服務,可成功避開傳統黑名單阻擋的做法。攻擊者甚至謹慎地挑選了在Azure 與目標銀行合作的子網域,這樣不僅不會被發現,還提高了惡意套件的可信度,進而提高成功駭入系統的機率

Havoc 框架:攻擊者的強大工具

在這波攻擊中的第二階段,攻擊者選擇 Havoc 框架這項工具。Havoc 框架由@C5pider 製作,是一套先進的後滲透攻擊發令與控制框架,可有效管理、協調和變更攻擊,以繞過不斷變化的狀況與嚴格的安全措施。由於 Havoc 能躲過像是 Windows Defender 等基本防護,因此成為攻擊者的首選,取代了 Cobalt Strike、Sliver 和 Brute Ratel 等合法的工具套件。

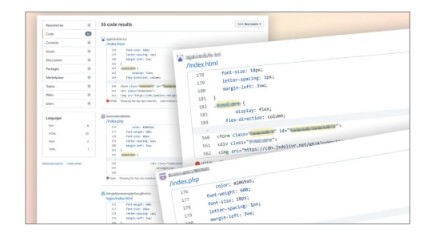

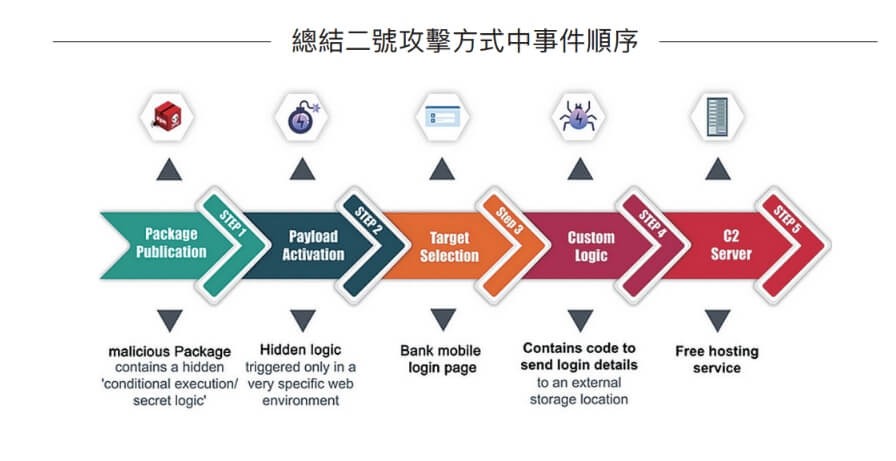

掛鈎在登入頁上

攻擊者將內含精心設計資料體的套件上傳到 NPM。這組惡意程式碼刻意設計能融入受害銀行的網站中,並維持休眠狀態,直到收到提示觸發其行動。資料體顯示攻擊者已在登入頁面的 HTML 中辨識一組獨特的元素 ID,並設計了一組程式碼鎖定特定的登入形式的元素、秘密攔截登入數據,接著將數據傳輸至其遠端位置。

我們嚴密地掃描及追蹤這個元素,一路追查到銀行的行動登入頁,也就是這起攻擊的主要目標。

供應鏈安全觀念的轉變

供應鏈安全圍繞在保護軟體開發與發佈的整個流程,從開發初期到提供給終端使用者。

傳統上,組織主要會專注於架構層級的程式漏洞偵測-面對現今先進的網路威脅,這樣的做法早已不夠用。一旦惡意開源套件進入系統中,入侵只是一瞬間的事-後續的應對措施也都會失效,換句話說,傷害已經造成。

而這樣持續擴大的差距更顯示了我們迫切需要調整策略,從原先的管理惡意軟體套件,到主動防止它們滲透到軟體開發生命週期(SDLC)中。在這個前提下,組織必須認知到不能再以處理普通程式漏洞的作法,處理這些惡意軟體套件,而是必須採用主動、整合型安全架構,並在 SDLC 的每個階段納入防護措施。

結論

我們預測這種目標型攻擊將會持續升級,其中同樣包含針對銀行的攻擊。這篇文章旨在於闡明所觀察到的戰術、技術與程序(TTP),進而提升大眾對這些新興威脅的認知與意識。現在我們需要保持警覺,不斷升級防禦措施,並領先攻擊者一步。

Checkmarx 供應鏈研究團隊會持續追蹤這些攻擊,若有任何進一步的發展會隨時更新。

我們一起努力,維護網路生態的安全!