零信任微切分入門班

這裡有個你肯定不想面對的真相:網路犯罪一旦來襲,你是躲不掉的。不論早晚,公司組織遲早會受勒索軟體或其他不法行為的網路攻擊(甚至你可能早就有過這種驚慌失措的恐怖體驗了)。不過情況也還沒那麼糟糕。當你真心接受侵害是無可避免的事實後,就能夠投入更多精力從攻擊中全身而退,讓公司安全運行。這不代表你可以讓攻擊者對你的網路為所欲為,而是要你在駭客入侵時做好萬全準備。

這就是零信任分隔(ZTS,Zero Trust Segmentation) 的目的:在工作負載(Workload) 層面便建立防護,阻斷不必要的通訊,並驗證一切有意為之的流量。因為不知道哪些是無害的、哪些是有病毒的,所以把信任全都扔進垃圾桶吧!

在面對不斷增加的嚴重威脅時,ZTS 是建立防護韌性極度有效的方式。目標是盡可能預防所有攻擊,同時縮小在最佳防禦下仍無可避免攻擊造成的損害。你禁不起讓惡意駭客攻擊你的公司,而 ZTS 便能確保公司在被成功入侵後仍可營運如常。

關於本文

本文將帶你了解網路防護韌性這個強大的概念。文中解釋了為什麼所有的資安結構都應該包含最小權限概念和零信任,以及如何透過將資訊和操作技術分隔來阻止惡意程式擴散。能夠幫助你了解攻擊面、降低攻擊帶來的衝擊、讓應用程式維持運作,還能永遠比威脅棋高一著。你將會很慶興地發現 ZTS 是一個很清晰且能穩健實現的概念,執行非常簡單,運作起來也十分容易。

你可能是這樣的讀者

在撰寫時,對於本文的讀者,有一些預設:

• 你可能是日復一日在資訊技術(IT)資安或網路基礎設施領域賣命的高階主管或員工

• 你想要知道零信任原則和分隔技術如何能強化資安狀態

• 你完全了解建立防護韌性以面對網路威脅的必要性,並深知如此才能讓公司接續運行

您將會學到

• 面對侵害的事實

• 深入了解侵害

• 將信任等級歸零

• 為封鎖必然的侵害做好準備

封鎖侵害

忠言往往逆耳,但接下來你將獲得苦口良藥。本段為你開出的藥方,就是接受你的最佳網路防禦策略其實差強人意的事實。

本段落中有關於侵害的各種恐怖細節,並且很肯定的告訴你,不管有多小心,侵害就是一定會發生。接下來的內容則會講述為什麼假定侵害會發生,並因此降低信任閾值並學習如何封鎖已發生的侵害,實際上能讓資安防禦更加強大

進入侵害封鎖時代

網路資安事件越來越讓人提心吊膽,而且想像到的不僅僅是在資訊技術(IT)領域工作的人而已。新聞上隨時都有駭人聽聞的報導,述說著造成重大損失的網路攻擊以及不可置信的毀滅性勒索軟體事件,為公司企業及組織名聲帶來無法訴諸於文字的痛苦。甚至連高層的 CEO 也為此失眠,可以說絕大部分的組織都願意付出一切代價來防範如此惡夢。

但我們現在要給你一記當頭棒喝:

任何以預防為核心的策略已經全部失效了。如今的攻擊基本上是無可避免的,而事實上,過去兩年間全球大約四分之三的公司組織都曾受到勒索軟體的攻擊,平均每 11 秒就有一起攻擊事件發生。

如果仔細想想,你就會發現這沒有什麼好驚訝的。當代幾乎所有事情都連上網路了,原本大多數為地端的 IT 環境迅速移至高度連線、雲端優先的混合式架構。數位轉型造就了便捷並提供巨大的可能性,卻也同時大幅提升遭受攻擊的機率。

在現今混合式 IT 的架構下,將會擁有多個雲端、一堆端點、資料中心、容器、虛擬機器和大型主機。但在當下各個企業正在迅速數位轉型之際,不僅僅是這些典型的 IT 系統漸漸相互加強連接,操作技術(OT,Operational technology,例如醫院的病患健康照護裝置、輸油管道上或工廠生產線的機械控制器等)更是緊密與傳統 IT 連接。如此一來,可能的攻擊面以及侵害可能造成的衝擊也就進一步的擴大了,互連性即代表駭客一旦溜進了門,就哪邊都可以去。

在 2000 年代,資安的重點在於防範,我們只要鎖上大門就可以「把他們都關在外面」,築起一道護城河,裡面的系統就會相對安全。十年後,駭客對於跨河攻擊越來越游刃有餘,所以此時重點便轉移到偵測並「迅速鎖定攻擊」。

現在,又過了十年,情況越加悲慘,你喜歡打賭的話,絕對會把賭注壓在侵害會發生的可能上。這意味著我們又要再次轉移IT 資安防護的重點,要把目標放在「盡可能縮小衝擊」。

聽起來可悲又悲觀,但某方面來說,這或許已經是一種比較灑脫的想法。當然,你還是得花些心力防範侵害,只不過,一旦假設侵害一定會發生,你就可以將大部分的精力放在如何限制和封鎖衝擊。好消息是,身處如今這個「侵害封鎖時代」,你的選擇比預期還多得多。

資安侵害指的是駭客在端點、網路界內、資料中心內部或在雲端內等各處攻破組織的網路資安防禦,基本上就是駭客登門入室,在公司網路中來去無阻的意思。

有時候侵害並非有意的,像是員工可能不小心透過某些不正確的檔案下載或未能執行裝置防護,而將訊息洩漏至第三方來源。即便如此,侵害通常依然是駭客的有意為之。

資料侵害就是接下來會發生的事,這邊指的是駭客在內部環境中橫向移動、找到敏感資料並竊取或外洩資訊。這類資料可能會在暗網中被銷售獲利,或被鎖上以索取贖金。

了解資安侵害如何發生並思量防範對策是重中之重。防範侵害儘管前所未有地困難,但嘗試依然是很重要的。以下是一些資安侵害會發生的原因:

• 員工疏漏:

這是其中最大的原因,佔幾乎一半的比例。員工可能對釋出權限太過寬鬆、沒有正確設定資安工具、不小心公開敏感文件或沒有妥善的防護檔案或資料夾。

• 惡意程式:

網路駭客可能利用惡意程式來開啟大門,通常是透過竊取憑證。惡意程式可能被下載至電腦,然後接著橫向移動感染網路中其他各處。

• 網路釣魚:

這是早期誘使下載惡意程式一種很常見的手法,駭客製作似假亂真的電子郵件,發自看起來可靠的來源,當員工開啟郵件或附件,或點擊郵件中的連結時,就會觸發感染。

發現其中的共通點了嗎?那就是員工疏漏和不經意的行為。許多資安侵害是可以透過員工訓練來防範的,員工應留意可疑電子郵件,並除非確定完全沒問題,否則絕對不要點擊任何東西。同時,你也要確定員工知道如何建立安全且獨特的密碼,如果可以的話,採用多因子驗證。

以下是一些建立良好資安衛生的參考,如此將能降低侵害發生的可能性:

• 掌握所有務必防護之處:

確保擁有易受攻擊端點以及在該處執行的軟體的可視性,資安團隊可不喜歡驚喜。

• 時刻留心這些漏洞:

取得須防護端點的清單後,監控所有可能導致風險的變更,以及加強資安防護的修正檔。

• 不隨便釋出權限:

這裡的關鍵是要有最小權限的觀念,盡量限縮執行權限並且謹慎監控。

• 為你的配置進行標準檢測:

盤點過所有資產,並且訂定防禦與監控計畫後,最明智的做法是檢查這些配置,確認符合建議的業界標準。

• 訓練狀態意識:

形勢隨時在改變,新的軟體、新的威脅和新的優先排序日新月異,你的資安團隊應該對不斷變動的環境與預期有不過時的了解。

假設侵害會發生

自認能夠預防所有侵害,或希望可以快速找到侵害並修復是完全不切實際的。雖然你的資安防護目標仍應該包括防禦和偵測,但還需更進一步做好準備:你必須預設侵害一定會發生,並把重點放在限制和封鎖。

你第一個想到的可能是,預設侵害會發生「好像是要我變成被害妄想症患者」。你可能會把某些 IT 資安問題想像成走在擁擠的人行道上,擔心著身邊經過的每個人都在密謀傷害你。雖然僅是如此就足以讓許多人心驚膽戰的逃回到家裡,再也不出現在公共場所,但在侵害封鎖的時代,你在腦海中的幻想不應該是這樣。

換一種方式,想像某個最愛的超級英雄日常出動的動畫片,劇情中壞人沒完沒了的一直出現,英雄迅速鎖定每一個壞人,有時連轉身都不用就知道壞人在背後,然後以迅雷不及掩耳的身手使出令人眼花撩亂的招式,擺平所有威脅。超級英雄一刻不停留的離去,剷除一路上出現的所有危機。對啦,這只不過是虛構動畫片,不過這種狀況比你想的還接近真實。就像虛構的英雄角色一樣,你的公司也有能力憑藉必要的狀態意識來阻擋惡意駭客,再以敏捷的行動阻止威脅,在日常營運的戰場上勇往直前。

若想走上前方這條無所畏懼的道路,你需要的便是零信任切分(ZTS)。這不像科幻片或超級英雄的幻想必殺技那樣遙不可及,而且出人意料的是,讓這一切化為現實所需的工具唾手可得,也很容易能在系統中實施。

什麼都別相信!

零信任架構是你一定要建立的機制,跟字面上的意思一樣:對任何事都不採取絕對信任。零信任架構較難以被侵害,也讓成功的侵害較難以擴散。在這種思維模式下,所有人與工作負載與網路資料與裝置之間的互動在執行前皆須獲得驗證,而最小權限原則,則是僅賦予裝置和使用者所需最低的權限來完成工作。

零信任除了加強對存取的控制,還有更多作用。不過在下個階段前,得先針對所有存取點採取多因子驗證,還得確認定期更新所有連接裝置並妥善維護。你需要規律而全面的監控,以確保嚴謹的存取控制。另外,你必須限制針對網路中個別元件的存取以加強控管。

同時,也務必確實採納最小權限原則作為網路資安防護的最佳實踐。 其中的基本要義為:工作負載將只會被賦予完成授權任務所需的權限,不能再多了。如此便能限制潛在的攻擊面,因為沒有人可以靠任何特定的工作負載取得所有的權限。順帶一提,最小信任不是只適用於應用程式、裝置或整合式系統,也適用於針對人而建立的權限。

零信任策略的基本五步驟

STEP1. 確定攻擊面:攻擊面就是威脅分子會瞄準攻擊的地方,而在混合式網路中,可能有非常多漏洞。你需要考慮人、裝置、網路、工作負載與資料,並且製作攻擊面的明確分布圖。

STEP2. 制定策略:在啟動零信任策略前,你必須有明確的界定,提問並回答關於將如何使用網路、誰將使用、在哪裡使用等等相關的問題。

STEP3. 界定存取控制:這個步驟需要為每個使用者與使用者類型訂定存取與權限等級,也應須考慮到使用情境,像是使用者身分、裝置、地點、內容類型和要求的應用程式為哪些。

STEP4. 選擇零信任解決方案:你可以利用工具讓這個步驟更簡單,不過每個網路有各自獨特的性質。微切分即是一類主流的零信任資安控制,因為能夠協助將混合式架構區隔成不同區域,再為每個區域訂定不同方針。

STEP5. 監控:採納零信任策略是十分重要的,這可不是全部。你還是一定得持續監控網路活動的資安缺陷與非尋常行為。

確實封鎖

結合「預設侵害」的思維和零信任架構,侵害發生時就有極大的機率能夠瞬間將其有效的封鎖。將混合式攻擊面的通訊和流量視覺化後,你便更有可能發現所有風險。而由於聚焦在零信任思維,通信時也可以被審慎地控制並限制。

會有辦法更加有效率地封鎖攻擊,也就是遏止其擴散。既能事先主動隔離高價值資產,且當攻擊發生時,也能採取被動應對措施,隔離任何受影響的系統。

您將會學到

• 了解為何切分如此重要

• 零信任的切分

認識零信任切分

近年來,連接性一直是企業轉型的其中一項關鍵,強大的應用程式與顧客連接,這些應用程式彼此也在混合式資訊技術 (IT)環境中相互連接,如此能夠成就的更多,卻也充滿風險。

本段將介紹零信任切分 (ZTS) 的概念,這項技術能夠在允許必要連接的同時也阻斷惡意連接。接著讀下去,你便能理解怎麼運作的、為何對一切抱持不信任非常重要、這個概念如何為企業轉型開闢一條康莊大道,以及如何能設定正確的目標。

了解切分技術的好處

這個世界因為千絲萬縷的相聯互通而拉近了距離,成為了一個更加便利的所在,如果沒有這些連接,我們的生活不會是像今天的樣子,而我們也常聽到許多關於瓦解組織內部的壁壘與化解孤立單位有多重要的說法。

對於組織的眾多部門來說,這無非是一個很棒的建議,但若說到IT 資安防護,把所有的牆都打通就稱不上是最佳策略了。相反的,我們可是有大把的好理由來把大型網路切分成許多小部分,有時候還必須小到只包含主機和工作負載而已。

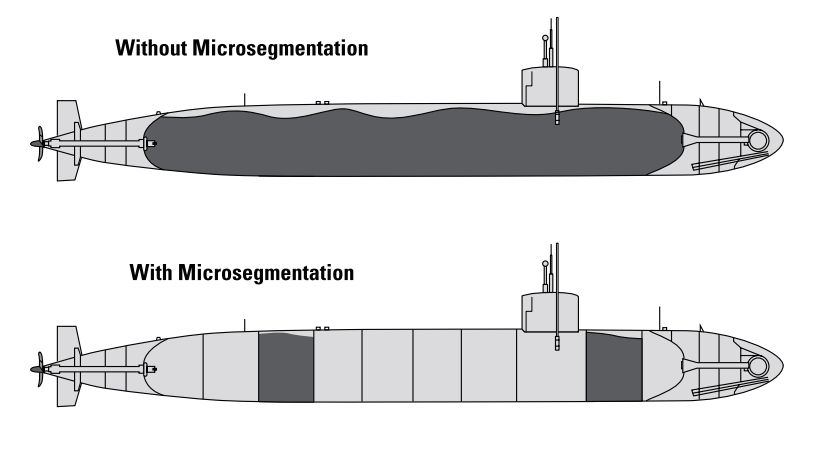

關於實踐切分,對於防止攻擊和危脅的橫向移動(指在資料網路、雲端或區域網路間的東西向移動)來說,切分是必不可少的。如果你的網路有切分(有時稱為微切分,以最後切分方式而定),小型的資安事件就能封鎖在出事的那個區塊,而不會蔓延成大型的資安事件。

要能更加了解切分的好處,用潛水艇來比喻應該會有所幫助。這類船艦通常被區分為數個艙室,以確保船身遭破壞時尚可航行。因為潛水艇內部為切分的艙室,出了任何問題都可以將其隔離在船艦中一個小小的區域內,如下圖所示。

切分技術如何能拯救潛水艇

有許多方式都能夠完成切分,你可以僅靠網路本身或部署硬體防火牆設施,你也可以只對主機工作負載切分,這樣在完成工作的同時也不會影響到網路。以下簡單介紹一些可以選用的方式:

• 網路切分:

在網路中建立切分,利用的是子網路和虛擬區域網路 (VLAN)。VLAN 是第二層(資料鏈結層)的網路切分,IP 子網路則是第三層(網路層),都是要解決相同的問題。缺點是使用這種方式的話管理起來相當複雜,而且通常需要重新架構網路。

• 防火牆切分:

佈署在網路當中的防火牆能夠將功能區彼此劃分開來,如此便能限制攻擊面。舉例來說,你可以把工程應用程式和金融應用程式分開。防火牆常用於周界,但採用防火牆來切分內部網路的成本極高,可能需要幾千條防火牆規則,而且可能會有因設定錯誤而使應用程式失效的風險。

• 軟體定義網路(SDN):

可以利用 SDN 執行網路覆蓋以達到切分的目的,建立規則讓封包能夠通過分散的防火牆。這個方式的複雜程度很高,尤其如果應用程式不符合網路邊界。

• 主機切分:

這個方式利用主機工作負載來切分網路,而非子網路或防火牆。一般認為這是執行微切分的最佳方式,也稱 ZTS。

認識零信任切分

在前面已經先解釋切分技術,現在輪到ZTS。上一節簡單介紹過所有切分方式都有一個相同的目的,也都可以達成這個目的,但是他們之間可是不盡相同。

ZTS 的核心是微切分,有時候稱作主機切分。這個方式依據准許名單模型來封鎖所有未獲得專門許可的流量,這就是零信任資安防護模型的執行方式:什麼都不相信,而且什麼都需要驗證。微切分將網路區隔為個別的工作負載,讓你能夠將零信任的概念推展到極致,確保這些切分都各自受到保護。這就是 ZTS !

這種切分方式會建立一個雲端和地端運算環境與應用程式的分布圖,其中顯示了哪些地方需要防護,而這些資訊將用於在該處執行自動切分原則。這些原則採用人們可讀的標籤,而不是 IP 位址或主機名稱,而且下至處理元層級也可以進行切分。那麼,為什麼說這類切分技術的時代來臨了呢?原因有很多,但最主要的原因是以下三點:

• 網路攻擊不可避免:從統計資料可以看出這是不爭的事實,但很多組織公司對於這方面的準備還是驚人的不足。

• 網路資安思維通常已經很過時了:

縱然已經不斷在控管邊界上下功夫,公司還是會遭受侵害。當你認清侵害是不可避免的,並且開始預期它一定會發生,你就能夠專注在隔離侵害並阻止其擴散。ZTS 就是達此目的最快、最簡單的辦法。

• ZTS 永不過時:

這是一種很靈活又具前瞻性的思考模式,預設情況就是不予與信任、採納最小權限的概念、提供全面的資安監控,並在未來實現最佳成果。