Privileged Identify Manager 特權帳號管理

Privileged Identify Manager 特權帳號管理

您不是唯一擔心如何保護位於伺服器上敏感資料與應用程式的人。資料價值愈來愈高,法規愈來愈嚴格,以及需要存取關鍵伺服器、裝置、和應用程式的使用者愈來愈多,這些因素都使得保護敏感資訊與智慧財產變得更為困難。管理授權使用者的挑戰包括如何管理與每個授權使用者相關的關鍵資料存取以及密碼。

這迫使您必須更努力地管理大型、複雜和多樣環境中的授權使用者。同時,您的 IT 組織必須持續回應業務要求,因此您有時需要破例,又要繼續維護安全性並確認責任。當今的組織也面對愈來愈具挑戰性且嚴格的稽核和監管要求,這都是您必須解決的問題。

為何需要特權帳號管理(Privileged Identify Manager, PIM)

- 符合資訊安全評估作業:檢視系統存取限制(如存取控制清單Access Control List)及特權帳號管理

- 符合個人資料保護法:採取適當的安全措施

特權帳號管理(Privileged Identify Manager, PIM) 特色

CA Privileged Identify Manager(PIM)可供您建立、部署並管理複雜的精細存取控制原則,確保只有已獲得授權的使用者能夠存取您最敏感的資料與應用程式。

CA Privileged Identify Manager(PIM)能夠:

• 管理授權使用者密碼

• 可供您主動對授權使用者進行精細的控制

• 透過建立伺服器存取原則並進行報告,達成您內部與法令規範遵循的要求

• 透過集中管理您在世界各地的企業之安全性,協助降低管理成本

• 強化作業系統,降低外部安全風險並推動作業環境可靠度

• 整合 OOTB 與稽核基礎結構,建立深入的特定監管報告

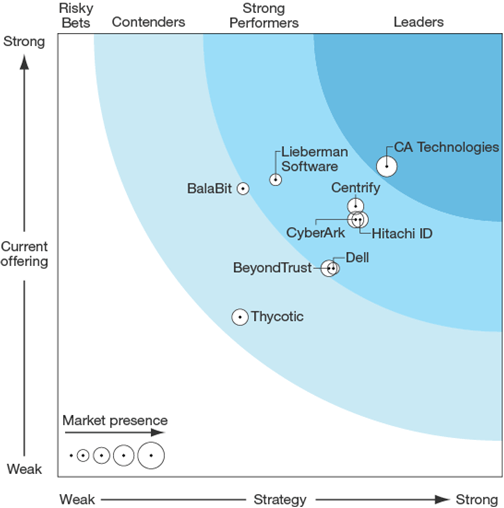

圖一.根據美國市調機溝Forrester Wave的報告顯示,在PIM系統中CA是唯一進入

Leaders group的公司• 跨越不同平台規範並稽核對您的關鍵伺服器、裝置與應用程式的存取

Privileged Identify Manager 主要功能

存放和存取授權使用者密碼部份

• 共用密碼的安全存放。「共用帳戶管理」將重要的應用程式和系統密碼儲存在安全保護的資料存放區。需要存取這些機密密碼的使用者可利用直覺、簡易的 Web UI 來「移出」和「移入」這些密碼。「共用帳戶管理」實施「特殊權限存取原則」來控管哪些使用者可使用哪些共用帳戶。

• 共用帳戶密碼原則。每一個透過「共用帳戶管理」所管理的密碼,皆可有相關聯的密碼原則來定義密碼的唯一性。這樣可確保端點系統、應用程式或資料庫可接受共用帳戶管理」所產生的密碼。密碼原則也決定「密碼驗證」自動為帳戶建立新密碼的間隔時間。

• 自動探索帳戶。「共用帳戶管理」會在連接到伺服器的受管理端點上,自動探索所有帳戶。如此,「共用帳戶管理」管理者即可決定要使用哪些帳戶。這些帳戶再指派給「特殊權限的存取角色」,而這個角色可以在「共用帳戶管理」原則中授與一般使用者。

• 無代理程式架構。提供伺服器型架構,將部署工作和風險降到最低。CA Privileged Identify Manager(PIM)所管理的端點上不需要代理程式。所有連線都是從 CA Enterprise Management 伺服器上利用原生功能來處理。例如,資料庫使用 JDBC,UNIX 和 Linux 使用 SSH, Windows 使用 WMI。

• 與問題工單和服務台系統整合。與 CA Service Desk Manager 整合,可以在請求和緊急作業中新增服務台問題工單、驗證服務台問題工單,以及讓核准者檢視問題工單的其他資訊。

• 特殊權限的存取稽核和報告。所有特殊權限的存取都是在 CA Privileged Identify Manager(PIM)內稽核和記錄。CA User Activity Reporting 提供強大的記錄和相互關聯功能,包括能夠使系統、應用程式或資料庫產生的原生記錄與「共用帳戶管理」記錄相互關聯。再者,如果 CA Privileged Identify Manager(PIM)安裝在伺服 器端點(UNIX、Linux 及 Windows),則還可追蹤和稽核所有授權使用者的活動。這些記錄也可以集中在 CA User Activity Reporting 中,並且與 CA Privileged Identify Manager(PIM)所產生的移出事件相互關聯。

• 密碼還原和回復。如果 CA Privileged Identify Manager(PIM)端點故障,端點可能從不是最新的備份來還原。在此情況下,「共用帳戶管理」儲存的密碼不符合從端點還原的密碼。 CA Enterprise Management 伺服器會顯示先前使用的密碼清單,並提供選項將端點還原到目前的。「共用帳戶管理」組態。

• 特殊權限工作階段錄製和播放。CA Privileged Identify Manager(PIM)與協力廠商軟體整合後,現在可以錄製和播放特殊權限工作階段。這項功能可透過DVR 類型功能來協助稽核,以錄製和播放授權使用者工作階段使用內容

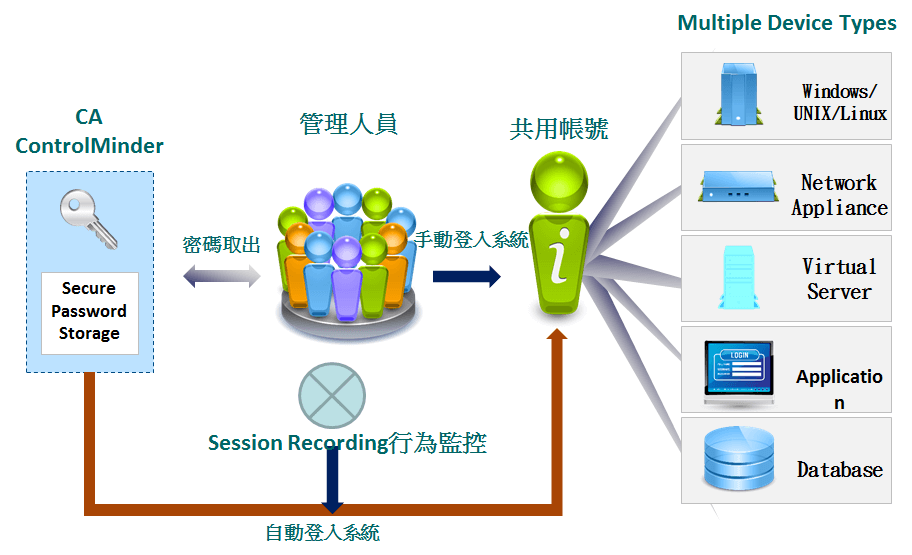

圖二.導入CA之後系統管理人員可以手動登入也可以由系統自動登入要管理的主機,並且針對其行為進行監控

端點保護和伺服器強化部份

• 檔案和目錄控制。檔案和目錄構成作業系統的骨幹,一旦受損就可能導致拒絕服務和意外當機。CA Privileged Identify Manager(PIM)提供強大的萬用字元和程式存取選項來簡化檔案層次原則管理。CA Privileged Identify Manager(PIM)可以對重要的檔案和目錄系統實施變更控制,以加強資料完整性和機密性。所有類型的檔案都有檔案層次防護可用,包括文字檔、目錄、程式檔、裝置檔、符號檔、NFS 裝載檔及 Windows 共用。

• 信任的程式執行。為了防止作業環境遭受惡意軟體的破壞,尤其是特洛依木馬程式,CA Privileged Identify Manager(PIM)提供第一道信任程式防護。將敏感性資源標示為信任,就可監控這些檔案和程式,如果惡意軟體修改程式,CA Privileged Identify Manager(PIM)就會阻止執行。只有特定使用者或使用者群組才能變更信任的資源,更進一步避免非預期的變更。

• Windows 登錄防護。Windows 登錄無疑是駭客戶惡意使用者的目標,因為這個中央資料庫包含作業系統參數,包括可控制裝置驅動程式、組態詳細資料及硬體、環境和安全設定的參數。 CA Privileged Identify Manager(PIM)支援以規則來防止管理員變更或竄改登錄設定,以提供登錄防護。CA Privileged Identify Manager(PIM)可以防止刪除登錄機碼和修改其對應的值。

• Windows 服務防護。CA Privileged Identify Manager(PIM)提供加強防護來限制授權管理員啟動、修改或停止重要的 Windows 服務。這樣可以避免正式應用程式發生拒絕服務情形,例如資料庫、Web、檔案及列印(Windows 以服務形式來控制這些應用程式)。必須防止未授權存取這些服務。

• 應用程式監控。CA Privileged Identify Manager(PIM)允許對高風險應用程式定義可接受的動作。應用程式監控功能會阻止超出這些範圍的任何行為。例如,ACL 可能根據擁有 Oracle 程序和服務的邏輯 ID 來建立, 所以除了啟動 Oracle DBMS 服務之外,監控行為也會禁止一切動作。。

CA Privileged Identify Manager(PIM)提供優越的伺服器、裝置和應用程式保護層級,可減輕管理分散於全球性企業內各種系統之安全性的負擔。您不必再按照使用者和伺服器,逐一定義和管理授權使用者權限。利用進階的原則管理功能、邏輯主機群組功能和集中式點選介面來部署企業原則,您(和稽核者) 可以放心地認為每個授權使用者只能存取自己的職務所需的資料和系統。

您可以讓所有受管理的伺服器、裝置和應用程式共用使用者帳戶、密碼和安全性原則,以便在不同伺服器環境中強制實施一致的安全性原則實施。為了補充不足之處,CA User Activity Reporting 能夠收集安全、可擴充和可靠的稽核資訊,以記錄每個使用者與特定系統的互動情形。

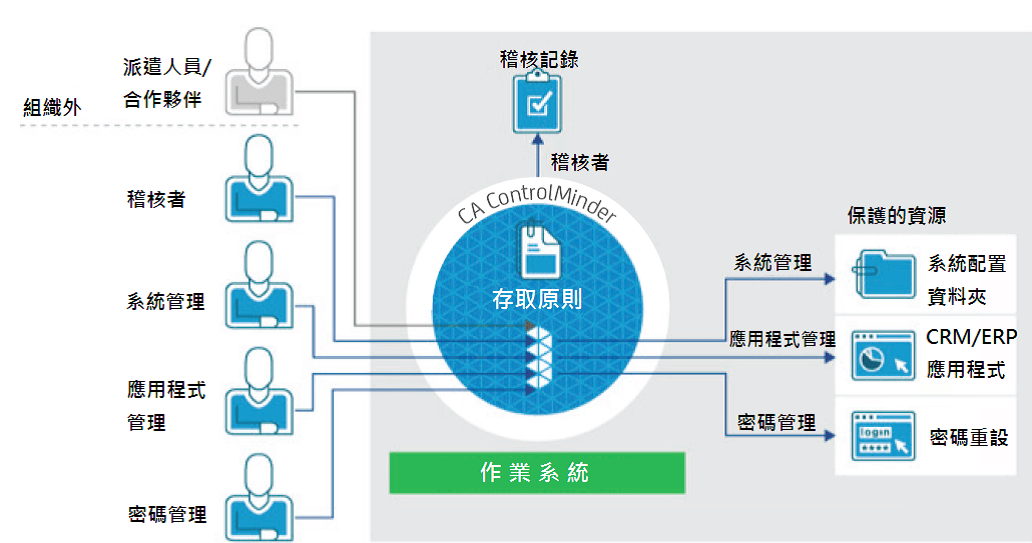

圖三.CA Privileged Identify Manager(PIM)的核心元素是安全、強化的代理程式,本質上與作業系統整合,

可實施和稽核為了符合規範要求所需要的細微原則。端點代理程式適用於所有主要作業系統,包括所有重要的 Linux、UNIX 及 Windows 版本

如欲進一步了解,歡迎與我們聯絡:

電話:02-2586-7890 ext:500 Email:gss_iss@mail.gss.com.tw